Le API OAuth 2.0 di Google possono essere utilizzate sia per l'autenticazione che per l'autorizzazione. Questo documento descrive la nostra implementazione di OAuth 2.0 per l'autenticazione, che è conforme alla specifica OpenID Connect ed è certificata OpenID. La documentazione disponibile in Utilizzare OAuth 2.0 per accedere alle API di Google si applica anche a questo servizio. Se vuoi esplorare questo protocollo in modo interattivo, ti consigliamo di utilizzare Google OAuth 2.0 Playground. Per ricevere assistenza su Stack Overflow, aggiungi il tag "google-oauth" alle tue domande.

Configurare OAuth 2.0

Prima che la tua applicazione possa utilizzare il sistema di autenticazione OAuth 2.0 di Google per l'accesso degli utenti, devi configurare un progetto in Google Cloud Console per ottenere le credenziali OAuth 2.0, impostare un URI di reindirizzamento e (facoltativamente) personalizzare le informazioni sul branding che gli utenti vedono nella schermata di consenso dell'utente. Puoi anche utilizzare Cloud Console per creare un service account, attivare la fatturazione, configurare il filtraggio ed eseguire altre attività. Per ulteriori dettagli, consulta la Google Cloud Console Guida.

Ottenere le credenziali OAuth 2.0

Per autenticare gli utenti e ottenere l'accesso alle API di Google, devi disporre delle credenziali OAuth 2.0, inclusi un ID client e un client secret.

Per visualizzare l'ID client e il client secret per una determinata credenziale OAuth 2.0, fai clic sul seguente testo: Seleziona credenziale. Nella finestra che si apre, scegli il progetto e le credenziali che preferisci, poi fai clic su Visualizza.

In alternativa, visualizza l'ID client e il client secret da Clients page in Cloud Console:

- Go to the Clients page.

- Fai clic sul nome del cliente o sull'icona di modifica (create). L'ID client e il secret si trovano nella parte superiore della pagina.

Impostare un URI di reindirizzamento

L'URI di reindirizzamento che hai impostato in Cloud Console determina dove Google invia le risposte alle tue richieste di autenticazione.

Per creare, visualizzare o modificare gli URI di reindirizzamento per una determinata credenziale OAuth 2.0:

- Go to the Clients page.

- Fai clic sul cliente.

- Visualizza o modifica gli URI di reindirizzamento.

Se nella pagina Client non è presente alcun client elencato, il tuo progetto non dispone di credenziali OAuth. Per crearne uno, fai clic su Crea cliente.

Personalizzare la schermata di consenso dell'utente

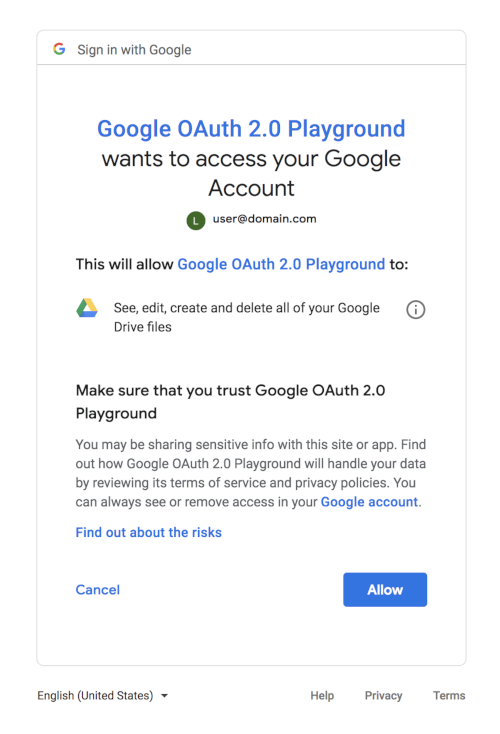

Per i tuoi utenti, l'esperienza di autenticazione OAuth 2.0 include una schermata di consenso che

descrive le informazioni che l'utente rilascia e i termini applicabili. Ad esempio, quando

l'utente esegue l'accesso, potrebbe essere invitato a concedere alla tua app l'accesso al suo indirizzo email e alle informazioni di base

dell'account. Richiedi l'accesso a queste informazioni utilizzando il

parametro scope, che la tua app include nella

richiesta di autenticazione. Puoi anche utilizzare gli ambiti per richiedere l'accesso

ad altre API Google.

La schermata per il consenso dell'utente mostra anche informazioni di branding come il nome, il logo e l'URL della home page del tuo prodotto. Controlli le informazioni sul branding in Cloud Console.

Per attivare la schermata per il consenso del progetto:

- Apri Branding page in Google Cloud Console.

- If prompted, select a project, or create a new one.

- Compila il modulo e fai clic su Salva.

La seguente finestra di dialogo per il consenso mostra cosa vedrebbe un utente quando nella richiesta è presente una combinazione di ambiti OAuth 2.0 e Google Drive. Questa finestra di dialogo generica è stata generata utilizzando Google OAuth 2.0 Playground, quindi non include le informazioni sul brand che verrebbero impostate in Cloud Console.

Accedi al servizio

Google e terze parti forniscono librerie che puoi utilizzare per gestire molti dei dettagli di implementazione dell'autenticazione degli utenti e dell'accesso alle API di Google. Gli esempi includono i Servizi di identità Google e le librerie client Google, disponibili per una serie di piattaforme.

Se scegli di non utilizzare una libreria, segui le istruzioni riportate nel resto di questo documento, che descrive i flussi di richieste HTTP alla base delle librerie disponibili.

Autenticazione dell'utente

L'autenticazione dell'utente prevede l'ottenimento di un token ID e la sua convalida. I token ID sono una funzionalità standardizzata di OpenID Connect progettata per l'utilizzo nella condivisione di asserzioni di identità su internet.

Gli approcci più comunemente utilizzati per autenticare un utente e ottenere un token ID sono chiamati flusso "server" e flusso "implicito". Il flusso lato server consente al server di backend di un'applicazione di verificare l'identità della persona che utilizza un browser o un dispositivo mobile. Il flusso implicito viene utilizzato quando un'applicazione lato client (in genere un'app JavaScript in esecuzione nel browser) deve accedere direttamente alle API anziché utilizzare il server di backend.

Questo documento descrive come eseguire il flusso lato server per autenticare l'utente. Il flusso implicito è molto più complicato a causa dei rischi per la sicurezza nella gestione e nell'utilizzo dei token lato client. Se devi implementare un flusso implicito, ti consigliamo vivamente di utilizzare Google Identity Services.

Flusso del server

Assicurati di configurare la tua app in Cloud Console per consentirle di utilizzare questi protocolli e autenticare i tuoi utenti. Quando un utente tenta di accedere con Google, devi:

- Creare un token di stato anti-falsificazione

- Inviare una richiesta di autenticazione a Google

- Confermare il token di stato anti-falsificazione

- Scambia

codecon il token di accesso e il token ID - Ottenere le informazioni utente dal token ID

- Autenticare l'utente

1. Crea un token di stato anti-falsificazione

Devi proteggere la sicurezza dei tuoi utenti impedendo attacchi di richiesta fraudolenta. Il primo passaggio consiste nel creare un token di sessione univoco che mantenga lo stato tra l'app e il client dell'utente. In un secondo momento, abbini questo token di sessione univoco alla risposta di autenticazione restituita dal servizio di accesso OAuth di Google per verificare che la richiesta sia stata effettuata dall'utente e non da un malintenzionato. Questi token sono spesso chiamati token di cross-site request forgery (CSRF).

Una buona scelta per un token di stato è una stringa di circa 30 caratteri creata utilizzando un generatore di numeri casuali di alta qualità. Un altro è un hash generato firmando alcune delle variabili di stato della sessione con una chiave mantenuta segreta nel backend.

Il seguente codice mostra la generazione di token di sessione univoci.

PHP

Per utilizzare questo esempio, devi scaricare la libreria client delle API di Google per PHP.

// Create a state token to prevent request forgery. // Store it in the session for later validation. $state = bin2hex(random_bytes(128/8)); $app['session']->set('state', $state); // Set the client ID, token state, and application name in the HTML while // serving it. return $app['twig']->render('index.html', array( 'CLIENT_ID' => CLIENT_ID, 'STATE' => $state, 'APPLICATION_NAME' => APPLICATION_NAME ));

Java

Per utilizzare questo esempio, devi scaricare la libreria client delle API di Google per Java.

// Create a state token to prevent request forgery. // Store it in the session for later validation. String state = new BigInteger(130, new SecureRandom()).toString(32); request.session().attribute("state", state); // Read index.html into memory, and set the client ID, // token state, and application name in the HTML before serving it. return new Scanner(new File("index.html"), "UTF-8") .useDelimiter("\\A").next() .replaceAll("[{]{2}\\s*CLIENT_ID\\s*[}]{2}", CLIENT_ID) .replaceAll("[{]{2}\\s*STATE\\s*[}]{2}", state) .replaceAll("[{]{2}\\s*APPLICATION_NAME\\s*[}]{2}", APPLICATION_NAME);

Python

Per utilizzare questo esempio, devi scaricare la libreria client delle API di Google per Python.

# Create a state token to prevent request forgery. # Store it in the session for later validation. state = hashlib.sha256(os.urandom(1024)).hexdigest() session['state'] = state # Set the client ID, token state, and application name in the HTML while # serving it. response = make_response( render_template('index.html', CLIENT_ID=CLIENT_ID, STATE=state, APPLICATION_NAME=APPLICATION_NAME))

2. Invia una richiesta di autenticazione a Google

Il passaggio successivo consiste nel formare una richiesta HTTPS GET con i parametri URI appropriati.

Tieni presente l'utilizzo di HTTPS anziché HTTP in tutti i passaggi di questa procedura; le connessioni HTTP vengono rifiutate. Devi recuperare l'URI di base dal documento di rilevamento

utilizzando il valore dei metadati authorization_endpoint. La seguente discussione presuppone

che l'URI di base sia https://accounts.google.com/o/oauth2/v2/auth.

Per una richiesta di base, specifica i seguenti parametri:

client_id, che ottieni da Cloud Console Clients page .response_type, che in una richiesta di flusso del codice di autorizzazione di base dovrebbe esserecode. (Scopri di più all'indirizzoresponse_type.)scope, che in una richiesta di base dovrebbe essereopenid email. Scopri di più all'indirizzoscope.redirect_urideve essere l'endpoint HTTP sul tuo server che riceverà la risposta da Google. Il valore deve corrispondere esattamente a uno degli URI di reindirizzamento autorizzati per il client OAuth 2.0, che hai configurato in Cloud Console Credentials page. Se questo valore non corrisponde a un URI autorizzato, la richiesta non andrà a buon fine e verrà visualizzato un erroreredirect_uri_mismatch.statedeve includere il valore del token di sessione univoco anti-falsificazione, nonché qualsiasi altra informazione necessaria per recuperare il contesto quando l'utente torna all'applicazione, ad esempio l'URL iniziale. Scopri di più all'indirizzostate.nonceè un valore casuale generato dalla tua app che attiva la protezione contro gli attacchi di riproduzione quando è presente.login_hintpuò essere l'indirizzo email dell'utente o la stringasub, che equivale all'ID Google dell'utente. Se non fornisci unlogin_hinte l'utente ha eseguito l'accesso, la schermata di consenso include una richiesta di approvazione per rilasciare l'indirizzo email dell'utente alla tua app. (Scopri di più all'indirizzologin_hint.)- Utilizza il parametro

hdper ottimizzare il flusso OpenID Connect per gli utenti di un determinato dominio associato a un'organizzazione Google Workspace o Cloud (scopri di più all'indirizzohd).

Di seguito è riportato un esempio di URI di autenticazione OpenID Connect completo, con interruzioni di riga e spazi per facilitare la lettura:

https://accounts.google.com/o/oauth2/v2/auth? response_type=code& client_id=424911365001.apps.googleusercontent.com& scope=openid%20email& redirect_uri=https%3A//developers.google.com/oauthplayground& state=security_token%3D138r5719ru3e1%26url%3Dhttps%3A%2F%2Foauth2-login-demo.example.com%2FmyHome& login_hint=jsmith@example.com& nonce=0394852-3190485-2490358& hd=example.com

Gli utenti sono tenuti a dare il consenso se la tua app richiede nuove informazioni che li riguardano o se richiede l'accesso all'account che non hanno approvato in precedenza.

3. Conferma il token di stato anti-falsificazione

La risposta viene inviata all'redirect_uri specificato nella

richiesta. Tutte le risposte vengono restituite nella stringa di query:

https://developers.google.com/oauthplayground?state=security_token%3D138r5719ru3e1%26url%3Dhttps%3A%2F%2Foa2cb.example.com%2FmyHome&code=4/P7q7W91a-oMsCeLvIaQm6bTrgtp7&scope=openid%20email%20https://www.googleapis.com/auth/userinfo.email

Sul server, devi verificare che il state ricevuto da Google corrisponda al

token di sessione creato nel Passaggio 1. Questa verifica bidirezionale

consente di verificare che la richiesta sia effettuata dall'utente e non da uno script dannoso.

Il seguente codice mostra la conferma dei token di sessione che hai creato nel passaggio 1:

PHP

Per utilizzare questo esempio, devi scaricare la libreria client delle API di Google per PHP.

// Ensure that there is no request forgery going on, and that the user // sending us this connect request is the user that was supposed to. if ($request->get('state') != ($app['session']->get('state'))) { return new Response('Invalid state parameter', 401); }

Java

Per utilizzare questo esempio, devi scaricare la libreria client delle API di Google per Java.

// Ensure that there is no request forgery going on, and that the user // sending us this connect request is the user that was supposed to. if (!request.queryParams("state").equals( request.session().attribute("state"))) { response.status(401); return GSON.toJson("Invalid state parameter."); }

Python

Per utilizzare questo esempio, devi scaricare la libreria client delle API di Google per Python.

# Ensure that the request is not a forgery and that the user sending # this connect request is the expected user. if request.args.get('state', '') != session['state']: response = make_response(json.dumps('Invalid state parameter.'), 401) response.headers['Content-Type'] = 'application/json' return response

4. Scambia code con il token di accesso e il token ID

La risposta include un parametro code, un codice di autorizzazione monouso che il tuo

server può scambiare con un token di accesso e un token ID. Il server esegue questo scambio inviando

una richiesta HTTPS POST. La richiesta POST viene inviata all'endpoint token,

che devi recuperare dal documento di scoperta utilizzando il valore dei metadati token_endpoint. La seguente discussione presuppone che l'endpoint sia

https://oauth2.googleapis.com/token. La richiesta deve includere i seguenti parametri nel corpo

POST:

| Campi | |

|---|---|

code |

Il codice di autorizzazione restituito dalla richiesta iniziale. |

client_id |

L'ID client che ottieni da Cloud Console Clients page, come descritto in Ottenere le credenziali OAuth 2.0. |

client_secret |

Il client secret che ottieni da Cloud Console Clients page, come descritto in Ottenere le credenziali OAuth 2.0. |

redirect_uri |

Un URI di reindirizzamento autorizzato per il client_id specificato in

Cloud Console

Clients page, come descritto in

Impostare un URI di reindirizzamento. |

grant_type |

Questo campo deve contenere il valore authorization_code,

come definito nella specifica OAuth 2.0. |

La richiesta effettiva potrebbe avere il seguente aspetto:

POST /token HTTP/1.1 Host: oauth2.googleapis.com Content-Type: application/x-www-form-urlencoded code=4/P7q7W91a-oMsCeLvIaQm6bTrgtp7& client_id=your-client-id& client_secret=your-client-secret& redirect_uri=https%3A//developers.google.com/oauthplayground& grant_type=authorization_code

Una risposta corretta a questa richiesta contiene i seguenti campi in un array JSON:

| Campi | |

|---|---|

access_token |

Un token che può essere inviato a un'API Google. |

expires_in |

La durata rimanente del token di accesso in secondi. |

id_token |

Un JWT che contiene informazioni sull'identità dell'utente firmate digitalmente da Google. |

scope |

Gli ambiti di accesso concessi da access_token espressi come elenco di

stringhe sensibili alle maiuscole e minuscole delimitate da spazi. |

token_type |

Identifica il tipo di token restituito. Al momento, questo campo ha sempre il valore

Bearer.

|

refresh_token |

(facoltativo)

Questo campo è presente solo se il

parametro |

5. Ottenere informazioni utente dal token ID

Un token ID è un JWT (JSON Web Token), ovvero un oggetto JSON con codifica Base64 firmato crittograficamente. Normalmente, è fondamentale convalidare un token ID prima di utilizzarlo, ma poiché comunichi direttamente con Google tramite un canale HTTPS senza intermediari e utilizzi il segreto client per autenticarti su Google, puoi essere certo che il token che ricevi provenga effettivamente da Google e sia valido. Se il server passa il token ID ad altri componenti dell'app, è estremamente importante che gli altri componenti convalidino il token prima di utilizzarlo.

Poiché la maggior parte delle librerie API combina la convalida con il lavoro di decodifica dei valori con codifica base64url e l'analisi del JSON al suo interno, probabilmente finirai per convalidare comunque il token quando accedi alle rivendicazioni nel token ID.

Il payload di un token ID

Un token ID è un oggetto JSON contenente un insieme di coppie nome/valore. Ecco un esempio, formattato per una maggiore leggibilità:

{ "iss": "https://accounts.google.com", "azp": "1234987819200.apps.googleusercontent.com", "aud": "1234987819200.apps.googleusercontent.com", "sub": "10769150350006150715113082367", "at_hash": "HK6E_P6Dh8Y93mRNtsDB1Q", "hd": "example.com", "email": "jsmith@example.com", "email_verified": "true", "iat": 1353601026, "exp": 1353604926, "nonce": "0394852-3190485-2490358" }

I token ID Google possono contenere i seguenti campi (noti come rivendicazioni):

| Richiedi | Fornito da Google | Descrizione |

|---|---|---|

aud |

sempre | Il pubblico a cui è destinato questo token ID. Deve essere uno degli ID client OAuth 2.0 della tua applicazione. |

exp |

sempre | Ora di scadenza a partire dalla quale il token ID non deve essere accettato. Rappresentato in tempo Unix epoch (secondi interi). |

iat |

sempre | L'ora in cui è stato emesso il token ID. Rappresentato in secondi del tempo Unix epoch (numero intero). |

iss |

sempre | L'identificatore dell'emittente della risposta. Sempre

https://accounts.google.com o accounts.google.com per i token ID Google. |

sub |

sempre | Un identificatore per l'utente, univoco tra tutti gli Account Google e mai riutilizzato. Un Account Google può avere più indirizzi email in momenti diversi, ma il valore di sub non viene mai modificato. Utilizza sub all'interno dell'applicazione

come chiave identificatore univoco per l'utente. Lunghezza massima di 255 caratteri ASCII sensibili alle maiuscole. |

auth_time |

L'ora in cui è avvenuta l'autenticazione dell'utente, un numero JSON che rappresenta il numero di

secondi trascorsi dall'epoca di Unix (1° gennaio 1970, 00:00:00 UTC). Fornito

quando l'attestazione auth_time è inclusa nella

richiesta di autenticazione e abilitata nelle

impostazioni.

|

|

at_hash |

Hash del token di accesso. Fornisce la convalida che il token di accesso è collegato al token

di identità. Se il token ID viene emesso con un valore access_token nel flusso

server, questa rivendicazione viene sempre inclusa. Questa rivendicazione può essere utilizzata come meccanismo alternativo per

proteggersi dagli attacchi di cross-site request forgery, ma se segui i

passaggi 1 e 3 non è

necessario verificare il token di accesso. |

|

azp |

Il client_id del presentatore autorizzato. Questa rivendicazione è necessaria solo quando

la parte che richiede il token ID non corrisponde al pubblico del token ID. Questo

potrebbe essere il caso di Google per le app ibride in cui un'applicazione web e un'app per Android hanno un

client_id OAuth 2.0 diverso, ma condividono lo stesso progetto API di Google. |

|

email |

L'indirizzo email dell'utente. Fornito solo se hai incluso l'ambito email nella

richiesta. Il valore di questa rivendicazione potrebbe non essere univoco per questo account e potrebbe cambiare

nel tempo, pertanto non devi utilizzarlo come identificatore principale per il collegamento al

record utente. Inoltre, non puoi fare affidamento al dominio dell'attestazione email per identificare gli utenti delle organizzazioni Google Workspace o Cloud; utilizza invece l'attestazione hd.

|

|

email_verified |

Vero se l'indirizzo email dell'utente è stato verificato; falso in caso contrario. | |

family_name |

Il cognome o i cognomi dell'utente. Potrebbe essere fornito quando è presente una richiesta in garanzia

name. |

|

given_name |

Il nome o i nomi dell'utente. Potrebbe essere fornito quando è presente una richiesta in garanzia

name. |

|

hd |

Il dominio associato all'organizzazione Google Workspace o Cloud dell'utente. Fornito solo se l'utente appartiene a un'organizzazione Google Cloud. Devi selezionare questa rivendicazione quando limiti l'accesso a una risorsa solo ai membri di determinati domini. L'assenza di questa rivendicazione indica che l'account non appartiene a un dominio ospitato da Google. | |

locale |

Le impostazioni internazionali dell'utente, rappresentate da un tag di lingua BCP 47.

Potrebbe essere fornito quando è presente una richiesta relativa a name. |

|

name |

Il nome completo dell'utente, in un formato visualizzabile. Potrebbe essere fornito quando:

Quando sono presenti attestazioni |

|

nonce |

Il valore di nonce fornito dalla tua app nella richiesta di autenticazione.

Devi proteggerti dagli attacchi di replay presentando questo valore una sola volta. |

|

picture |

L'URL dell'immagine del profilo dell'utente. Potrebbe essere fornito quando:

Quando sono presenti rivendicazioni |

|

profile |

L'URL della pagina del profilo dell'utente. Potrebbe essere fornito quando:

Quando sono presenti rivendicazioni |

6. Autenticare l'utente

Dopo aver ottenuto le informazioni utente dal token ID, devi eseguire una query nel database utenti della tua app. Se l'utente esiste già nel tuo database, devi avviare una sessione dell'applicazione per quell'utente se tutti i requisiti di accesso sono soddisfatti dalla risposta dell'API Google.

Se l'utente non esiste nel tuo database utenti, devi reindirizzarlo al flusso di registrazione per i nuovi utenti. Potresti essere in grado di registrare automaticamente l'utente in base alle informazioni che ricevi da Google o, come minimo, potresti essere in grado di precompilare molti dei campi che richiedi nel modulo di registrazione. Oltre alle informazioni nel token ID, puoi ottenere informazioni aggiuntive sul profilo utente nei nostri endpoint del profilo utente.

Argomenti avanzati

Le sezioni seguenti descrivono l'API Google OAuth 2.0 in modo più dettagliato. Queste informazioni sono rivolte agli sviluppatori con requisiti avanzati in materia di autenticazione e autorizzazione.

Accesso ad altre API di Google

Uno dei vantaggi dell'utilizzo di OAuth 2.0 per l'autenticazione è che la tua applicazione può ottenere

l'autorizzazione a utilizzare altre API di Google per conto dell'utente (come YouTube, Google Drive,

Calendar o Contatti) contemporaneamente all'autenticazione dell'utente. Per farlo, includi gli

altri ambiti di cui hai bisogno nella richiesta di autenticazione che

invi a Google. Ad esempio, per aggiungere la fascia d'età dell'utente alla richiesta di autenticazione, trasmetti un

parametro di ambito di

openid email https://www.googleapis.com/auth/profile.agerange.read. All'utente viene chiesto

in modo appropriato nella schermata di consenso. Il token di accesso

che ricevi da Google consente alla tua applicazione di accedere a tutte le API correlate

agli ambiti di accesso che hai richiesto e che ti sono stati concessi.

Token di aggiornamento

Nella richiesta di accesso all'API puoi richiedere la restituzione di un token di aggiornamento durante lo

scambio code. Un token di aggiornamento fornisce alla tua app

l'accesso continuo alle API di Google mentre l'utente non è presente nella tua applicazione. Per richiedere un

token di aggiornamento, imposta il

parametro access_type su offline nella

richiesta di autenticazione.

Considerazioni:

- Assicurati di archiviare il token di aggiornamento in modo sicuro e permanente, perché puoi ottenerlo solo la prima volta che esegui il flusso di scambio del codice.

- Esistono limiti al numero di token di aggiornamento emessi: un limite per combinazione client/utente e un altro per utente in tutti i client. Se la tua applicazione richiede troppi token di aggiornamento, potrebbe raggiungere questi limiti, nel qual caso i token di aggiornamento meno recenti smettono di funzionare.

Per maggiori informazioni, vedi Aggiornamento di un token di accesso (accesso offline).

Richiesta di un nuovo consenso

Puoi chiedere all'utente di autorizzare nuovamente la tua app impostando il

parametro prompt su consent nella

richiesta di autenticazione. Quando è incluso prompt=consent, la schermata per il consenso viene visualizzata ogni volta che l'app richiede l'autorizzazione degli ambiti di accesso, anche se tutti gli ambiti sono stati precedentemente concessi al progetto API di Google. Per questo

motivo, includi prompt=consent solo quando necessario.

Per saperne di più sul parametro prompt, consulta prompt

nella tabella Parametri URI di autenticazione.

Parametri URI di autenticazione

La seguente tabella fornisce descrizioni più complete dei parametri accettati dall'API di autenticazione OAuth 2.0 di Google.

| Parametro | Obbligatorio | Descrizione | ||||

|---|---|---|---|---|---|---|

client_id |

(Obbligatorio) | La stringa ID client che ottieni da Cloud Console Clients page, come descritto in Ottenere le credenziali OAuth 2.0. | ||||

nonce |

(Obbligatorio) | Un valore casuale generato dalla tua app che consente la protezione dal replay. | ||||

response_type |

(Obbligatorio) | Se il valore è code, avvia un

flusso del codice di autorizzazione di base,

che richiede un POST all'endpoint token per ottenere i token. Se il valore è

token id_token o id_token token, avvia un

flusso implicito,

che richiede l'utilizzo di JavaScript nell'URI di reindirizzamento per recuperare i token dall'identificatore URI #fragment. |

||||

redirect_uri |

(Obbligatorio) | Determina dove viene inviata la risposta. Il valore di questo parametro deve corrispondere esattamente a uno dei valori di reindirizzamento autorizzati che hai impostato in Cloud Console Clients page (incluso lo schema HTTP o HTTPS, maiuscole/minuscole e "/" finale, se presente). | ||||

scope |

(Obbligatorio) | Il parametro scope deve iniziare con il valore Se è presente il valore dell'ambito Se è presente il valore dell'ambito Oltre a questi ambiti specifici di OpenID, l'argomento dell'ambito può includere anche altri

valori dell'ambito. Tutti i valori dell'ambito devono essere separati da spazi. Ad esempio, se vuoi

l'accesso per file al Google Drive di un utente, il parametro di ambito potrebbe essere

Per informazioni sugli ambiti disponibili, consulta Ambiti OAuth 2.0 per le API di Google o la documentazione dell'API di Google che vuoi utilizzare. |

||||

state |

(facoltativo, ma vivamente consigliato) | Una stringa opaca che viene inviata e ricevuta nel protocollo, ovvero viene restituita come parametro URI nel flusso Basic e nell'identificatore URI

|

||||

access_type |

(Facoltativo) | I valori consentiti sono offline e online. L'effetto è

documentato in

Accesso offline; se viene richiesto un token di accesso, il client non riceve un token di aggiornamento a meno che non venga specificato un valore di

offline. |

||||

claims |

(Facoltativo) | Il

parametro claims viene utilizzato per specificare uno o più campi facoltativi da includere nei

tipi di risposta dell'endpoint userinfo o del token ID richiesta di autenticazione. Il valore è un oggetto JSON

contenente il tipo di risposta e le attestazioni richieste. Le seguenti richieste di rivendicazione

sono accettate dai server di Google:

|

||||

display |

(Facoltativo) | Un valore stringa ASCII per specificare la modalità di visualizzazione delle pagine dell'interfaccia utente di autenticazione e consenso da parte del server di autorizzazione. I seguenti valori sono specificati e

accettati dai server Google, ma non hanno alcun effetto sul comportamento del flusso del protocollo:

page, popup, touch e wap. |

||||

hd |

(Facoltativo) | Semplifica la procedura di accesso per gli account di proprietà di un'organizzazione Google Cloud. Se includi il dominio dell'organizzazione Google Cloud (ad esempio mycollege.edu), puoi indicare che l'interfaccia utente di selezione dell'account deve essere ottimizzata per gli account di quel dominio. Per eseguire l'ottimizzazione per gli account organizzazione Google Cloud in generale anziché per un solo dominio dell'organizzazione Google Cloud, imposta un valore asterisco ( Non fare affidamento su questa ottimizzazione dell'interfaccia utente per controllare chi può accedere alla tua app, poiché le richieste lato client

possono essere modificate. Assicurati di convalidare che

il token ID restituito abbia un valore dell'attestazione |

||||

include_granted_scopes |

(Facoltativo) | Se questo parametro viene fornito con il valore true e la richiesta di autorizzazione

viene concessa, l'autorizzazione includerà tutte le autorizzazioni precedenti concesse a questa

combinazione utente/applicazione per altri ambiti. Vedi

Autorizzazione incrementale.

Tieni presente che non puoi eseguire l'autorizzazione incrementale con il flusso dell'app installata. |

||||

login_hint |

(Facoltativo) | Quando la tua app sa quale utente sta tentando di autenticare, può fornire questo

parametro come suggerimento al server di autenticazione. Il passaggio di questo suggerimento sopprime la scelta dell'account e precompila la casella email nel modulo di accesso o seleziona la sessione corretta (se l'utente utilizza l'accesso multiplo), il che può aiutarti a evitare problemi che si verificano se la tua app accede all'account utente errato.

Il valore può essere un indirizzo email o la stringa sub, che

equivale all'ID Google dell'utente. |

||||

prompt |

(Facoltativo) | Un elenco delimitato da spazi di valori stringa che specifica se il server di autorizzazione

chiede all'utente di eseguire nuovamente l'autenticazione e fornire il consenso. I valori possibili sono:

Se non viene specificato alcun valore e l'utente non ha autorizzato l'accesso in precedenza, viene visualizzata una schermata per il consenso. |

||||

hl |

(Facoltativo) | Un tag di lingua BCP 47 utilizzato per specificare

la lingua di visualizzazione per le schermate di accesso, selezione dell'account e consenso. Se questo

parametro non viene fornito, la lingua predefinita è quella dell'Account Google o delle impostazioni del browser

dell'utente. Ad esempio, per richiedere l'interfaccia utente in inglese britannico, imposta il parametro su

en-GB.

|

||||

Convalida di un token ID

Devi convalidare tutti i token ID sul tuo server, a meno che tu non sappia che provengono direttamente da Google. Ad esempio, il server deve verificare l'autenticità di tutti i token ID che riceve dalle app client.

Di seguito sono riportate le situazioni comuni in cui potresti inviare token ID al tuo server:

- Invio di token ID con richieste che devono essere autenticate. I token ID indicano l'utente specifico che effettua la richiesta e per quale client è stato concesso il token ID.

I token ID sono sensibili e possono essere usati in modo improprio se intercettati. Devi assicurarti che questi token vengano gestiti in modo sicuro trasmettendoli solo tramite HTTPS e solo utilizzando i dati POST o all'interno delle intestazioni delle richieste. Se memorizzi i token ID sul tuo server, devi anche memorizzarli in modo sicuro.

Una delle cose che rende utili i token ID è il fatto che puoi passarli a diversi componenti della tua app. Questi componenti possono utilizzare un token ID come meccanismo di autenticazione leggero che autentica l'app e l'utente. Tuttavia, prima di poter utilizzare le informazioni nel token ID o fare affidamento su di esse come asserzione che l'utente si è autenticato, devi convalidarle.

La convalida di un token ID richiede diversi passaggi:

- Verifica che il token ID sia firmato correttamente dall'emittente. I token emessi da Google sono firmati

utilizzando uno dei certificati trovati nell'URI specificato nel valore dei metadati

jwks_uridel documento di scoperta. - Verifica che il valore dell'attestazione

issnel token ID sia uguale ahttps://accounts.google.comoaccounts.google.com. - Verifica che il valore dell'attestazione

audnel token ID sia uguale all'ID client della tua app. - Verifica che il tempo di scadenza (rivendicazione

exp) del token ID non sia trascorso. - Se hai specificato un valore del parametro hd nella richiesta, verifica che

il token ID abbia un'attestazione

hdche corrisponda a un dominio accettato associato a un'organizzazione Google Cloud.

I passaggi da 2 a 5 riguardano solo confronti tra stringhe e date, che sono piuttosto semplici, quindi non li descriveremo in dettaglio qui.

Il primo passaggio è più complesso e prevede il controllo della firma crittografica. A fini di

debug, puoi utilizzare l'endpoint tokeninfo di Google per confrontare

l'elaborazione locale implementata sul tuo server o dispositivo. Supponiamo che il valore del token ID sia

XYZ123. Quindi, annullare il riferimento all'URI

https://oauth2.googleapis.com/tokeninfo?id_token=XYZ123. Se la firma del token è valida, la risposta sarà il payload JWT nel formato di oggetto JSON decodificato.

L'endpoint tokeninfo è utile per il debug, ma per la produzione

recupera le chiavi pubbliche di Google dall'endpoint delle chiavi ed esegui la convalida

localmente. Devi recuperare l'URI delle chiavi dal documento di rilevamento

utilizzando il valore dei metadati jwks_uri. Le richieste all'endpoint di debug potrebbero essere

limitate o altrimenti soggette a errori intermittenti.

Poiché Google modifica le chiavi pubbliche solo di rado, puoi memorizzarle nella cache utilizzando le direttive

della risposta HTTP e, nella maggior parte dei casi, eseguire la convalida locale

in modo molto più efficiente rispetto all'utilizzo dell'endpoint tokeninfo. Questa convalida

richiede il recupero e l'analisi dei certificati e l'esecuzione delle chiamate crittografiche appropriate per

controllare la firma. Fortunatamente, sono disponibili librerie ben debuggate in un'ampia gamma di linguaggi per raggiungere questo obiettivo (vedi jwt.io).

Ottenere le informazioni del profilo utente

Per ottenere ulteriori informazioni sul profilo dell'utente, puoi utilizzare il token di accesso (che la tua applicazione riceve durante il flusso di autenticazione) e lo standard OpenID Connect:

Per essere conforme a OpenID, devi includere i valori dell'ambito

openid profilenella richiesta di autenticazione.Se vuoi includere l'indirizzo email dell'utente, puoi specificare un valore di ambito aggiuntivo

email. Per specificare siaprofilesiaemail, puoi includere il seguente parametro nell'URI della richiesta di autenticazione:scope=openid%20profile%20email

- Aggiungi il token di accesso all'intestazione di autorizzazione ed esegui una richiesta HTTPS

GETall'endpoint userinfo, che devi recuperare dal documento di scoperta utilizzando il valore dei metadatiuserinfo_endpoint. La risposta userinfo include informazioni sull'utente, come descritto inOpenID Connect Standard Claimse il valore dei metadaticlaims_supporteddel documento di scoperta. Gli utenti o le loro organizzazioni possono scegliere di fornire o non fornire determinati campi, pertanto potresti non ricevere informazioni per ogni campo per gli ambiti di accesso autorizzati.

Documento di rilevamento

Il protocollo OpenID Connect richiede l'utilizzo di più endpoint per l'autenticazione degli utenti e per richiedere risorse, tra cui token, informazioni utente e chiavi pubbliche.

Per semplificare le implementazioni e aumentare la flessibilità, OpenID Connect consente l'utilizzo di un "documento di rilevamento", un documento JSON che si trova in una posizione nota contenente coppie chiave-valore che forniscono dettagli sulla configurazione del provider OpenID Connect, inclusi gli URI degli endpoint di autorizzazione, token, revoca, userinfo e chiavi pubbliche. Il documento di rilevamento per il servizio OpenID Connect di Google può essere recuperato da:

https://accounts.google.com/.well-known/openid-configuration

Per utilizzare i servizi OpenID Connect di Google, devi codificare l'URI del documento di rilevamento

(https://accounts.google.com/.well-known/openid-configuration) nella tua applicazione.

La tua applicazione recupera il documento, applica le regole di memorizzazione nella cache nella risposta e poi recupera

gli URI degli endpoint in base alle necessità. Ad esempio, per autenticare un utente, il tuo codice recupererebbe il valore dei metadati authorization_endpoint (https://accounts.google.com/o/oauth2/v2/auth nell'esempio seguente) come URI di base per le richieste di autenticazione inviate a Google.

Ecco un esempio di questo documento; i nomi dei campi sono quelli specificati in OpenID Connect Discovery 1.0 (fai riferimento a questo documento per il loro significato). I valori sono puramente illustrativi e potrebbero cambiare, anche se sono copiati da una versione recente del documento Google Discovery effettivo:

{ "issuer": "https://accounts.google.com", "authorization_endpoint": "https://accounts.google.com/o/oauth2/v2/auth", "device_authorization_endpoint": "https://oauth2.googleapis.com/device/code", "token_endpoint": "https://oauth2.googleapis.com/token", "userinfo_endpoint": "https://openidconnect.googleapis.com/v1/userinfo", "revocation_endpoint": "https://oauth2.googleapis.com/revoke", "jwks_uri": "https://www.googleapis.com/oauth2/v3/certs", "response_types_supported": [ "code", "token", "id_token", "code token", "code id_token", "token id_token", "code token id_token", "none" ], "subject_types_supported": [ "public" ], "id_token_signing_alg_values_supported": [ "RS256" ], "scopes_supported": [ "openid", "email", "profile" ], "token_endpoint_auth_methods_supported": [ "client_secret_post", "client_secret_basic" ], "claims_supported": [ "aud", "email", "email_verified", "exp", "family_name", "given_name", "iat", "iss", "locale", "name", "picture", "sub" ], "code_challenge_methods_supported": [ "plain", "S256" ] }

Potresti essere in grado di evitare un round trip HTTP memorizzando nella cache i valori del documento di rilevamento. Vengono utilizzate le intestazioni di memorizzazione nella cache HTTP standard, che devono essere rispettate.

Librerie client

Le seguenti librerie client semplificano l'implementazione di OAuth 2.0 grazie all'integrazione con i framework più diffusi:

- Libreria client delle API di Google per Java

- Libreria client delle API di Google per Python

- Libreria client delle API di Google per .NET

- Libreria client delle API di Google per Ruby

- Libreria client delle API di Google per PHP

- Libreria OAuth 2.0 per Google Web Toolkit

- Controller OAuth 2.0 di Google Toolbox for Mac

Conformità a OpenID Connect

Il sistema di autenticazione OAuth 2.0 di Google supporta le funzionalità richieste della specifica OpenID Connect Core. Qualsiasi client progettato per funzionare con OpenID Connect dovrebbe interagire con questo servizio (ad eccezione dell'oggetto richiesta OpenID).