帳戶連結會使用業界標準的 OAuth 2.0 隱含和授權碼流程。您的服務必須支援符合 OAuth 2.0 標準的授權和權杖交換端點。

在隱含流程中,Google 會在使用者的瀏覽器中開啟授權端點。成功登入後,會將長期存取權杖傳回 Google。這個存取權杖現在已納入 Google 發出的每項要求。

在授權碼流程中,您需要兩個端點:

授權端點,會為尚未登入的使用者顯示登入 UI。授權端點也會建立短效授權碼,記錄使用者對所要求存取權的同意聲明。

權杖交換端點,負責兩種交換:

- 交換授權碼用於長期更新權杖和短期存取權杖。使用者進行帳戶連結流程時,就會發生這個交換。

- 這個外掛程式能使用長期更新權杖做為短期存取權杖。 如果 Google 需要新的存取權存證,因為舊的存證已過期,就會發生此交換。

選擇 OAuth 2.0 流程

雖然隱含流程的實作方式較簡單,但 Google 建議隱含流程發出的存取權杖永遠不會過期。這是因為權杖過期後,系統必須要求使用者再次連結帳戶。如果您基於安全性考量而需要代碼到期,強烈建議您改用授權程式碼流程。

設計指南

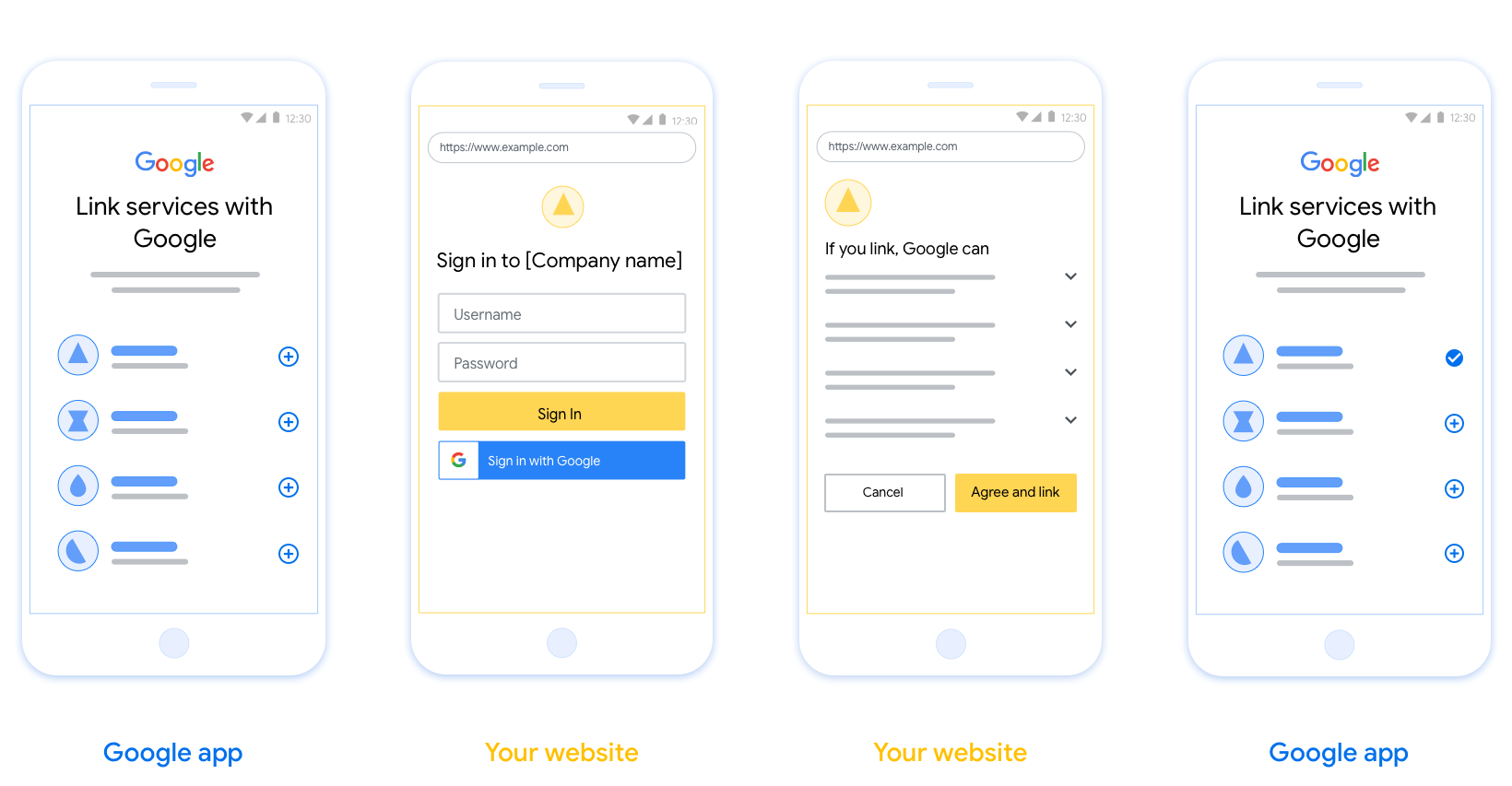

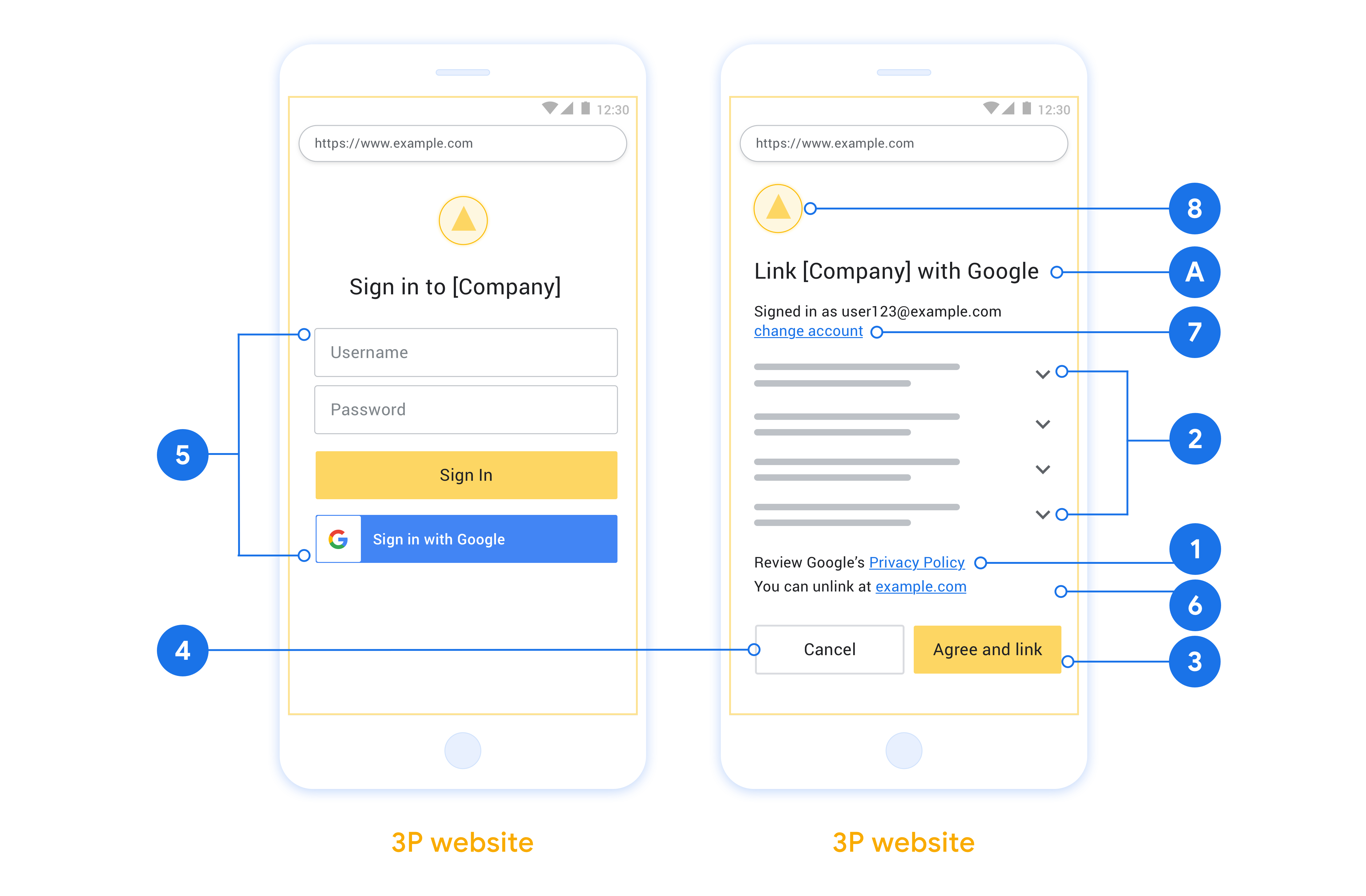

本節說明針對 OAuth 連結流程所託管使用者畫面的設計需求和建議。Google 的應用程式呼叫後,您的平台會向使用者顯示登入 Google 頁面和帳戶連結同意畫面。使用者同意連結帳戶後,系統會將他們導向 Google 的應用程式。

需求條件

- 您必須說明使用者的帳戶將連結至 Google,而不是 Google Home 或 Google 助理等特定 Google 產品。

建議

建議您採取以下做法:

顯示《Google 隱私權政策》。在同意畫面加入 Google 隱私權政策連結。

要共用的資料。使用簡潔明瞭的表達方式,向使用者說明 Google 需要他們的哪些資料,以及原因。

明確的行動號召。在同意聲明畫面上明確列出行動號召,例如「同意並連結」。這是因為使用者需要瞭解自己必須與 Google 分享哪些資料,才能連結帳戶。

可取消訂閱。如果使用者選擇不連結,請提供返回或取消的選項。

清除登入程序。請確認使用者有明確的方法登入 Google 帳戶,例如使用者名稱和密碼欄位,或使用 Google 帳戶登入。

可取消連結。提供使用者解除連結的機制,例如平台上帳戶設定的網址。或者,您也可以加入 Google 帳戶的連結,讓使用者能管理已連結帳戶。

變更使用者帳戶的功能。建議使用者切換帳戶的方法。如果使用者傾向擁有多個帳戶,這項功能就特別實用。

- 如果使用者必須關閉同意畫面才能切換帳戶,請將可復原的錯誤傳送給 Google,方便使用者透過 OAuth 連結和隱含流程登入所需帳戶。

加入標誌。在同意畫面上顯示公司標誌。 請依照您的樣式規範放置標誌。如果您也想顯示 Google 的標誌,請參閱標誌和商標。

建立專案

如要建立專案以使用帳戶連結,請按照下列步驟操作:

- 按一下 [Create Project]。

- 輸入名稱或接受系統產生的建議。

- 確認或編輯其餘欄位。

- 點選「建立」。

如要查看專案 ID,請按照下列步驟操作:

- 在到達網頁的表格中找出專案。專案 ID 會顯示在「ID」欄中。

設定 OAuth 同意畫面

Google 帳戶連結程序會顯示同意畫面,告知使用者要求存取資料的應用程式、要求存取的資料類型,以及適用條款。您必須先設定 OAuth 同意畫面,才能產生 Google API 用戶端 ID。

- 開啟 Google API 控制台的「OAuth 同意畫面」頁面。

- 如果出現提示,請選取您剛建立的專案。

在「OAuth 同意畫面」頁面中填寫表單,然後按一下「儲存」按鈕。

應用程式名稱:要求同意的應用程式名稱。名稱應如實反映應用程式,且與使用者在其他地方看到的應用程式名稱一致。應用程式名稱會顯示在帳戶連結同意畫面上。

應用程式標誌:同意畫面上的圖片,可協助使用者識別您的應用程式。標誌會顯示在帳戶連結同意畫面和帳戶設定頁面。

支援電子郵件地址:方便使用者與您聯絡,洽詢同意聲明相關事宜。

Google API 的範圍:範圍可讓應用程式存取使用者的私人 Google 資料。如果是 Google 帳戶連結用途,預設範圍 (電子郵件、個人資料、openid) 就已足夠,不需要新增任何敏感範圍。一般而言,最佳做法是在需要存取權時,逐步要求範圍,而非預先要求。瞭解詳情。

授權網域:為保障您與使用者的安全,Google 只允許應用程式透過 OAuth 驗證,使用授權網域。應用程式的連結必須託管於授權網域。瞭解詳情。

應用程式首頁連結:應用程式的首頁。必須託管在授權網域。

應用程式隱私權政策連結:顯示在 Google 帳戶連結同意畫面上。必須託管在授權網域。

應用程式服務條款連結 (選填):必須代管於授權網域。

圖 1. 虛構應用程式 Tunery 的 Google 帳戶連結同意畫面

查看「驗證狀態」,如果應用程式需要驗證,請點按「送交驗證」按鈕,將應用程式送交驗證。詳情請參閱 OAuth 驗證規定。

實作 OAuth 伺服器

如要支援 OAuth 2.0 隱含流程,服務會進行授權 並可透過 HTTPS 存取端點這個端點會負責驗證 徵得使用者同意,才能存取資料。授權端點 為使用者提供未登入並記錄登入的登入使用者介面 同意授予請求的存取權。

當 Google 應用程式需要呼叫服務的其中一個已授權 API 時, Google 會使用這個端點,向使用者取得呼叫這些 API 的權限 管理。

由 Google 發起的一般 OAuth 2.0 隱含流程工作階段,是 下列流程:

- Google 會在使用者的瀏覽器中開啟授權端點。 使用者登入 (如果尚未登入),並將權限授予 Google 透過您的 API 存取他們的資料 (如果尚未授予權限)。

- 您的服務會建立存取權杖,並傳回給 Google。若要這麼做,請將使用者的瀏覽器重新導向回 Google,並授予存取權 附加至請求的權杖

- Google 會呼叫服務的 API,並將存取權杖附加至 每個要求您的服務會確認存取權杖是否已授予 Google 授權存取 API,然後完成 API 呼叫。

處理授權要求

Google 應用程式需要透過 OAuth 2.0 進行帳戶連結時 隱含流程時,Google 會將使用者傳送至您的授權端點, ,其中包含下列參數:

| 授權端點參數 | |

|---|---|

client_id |

您指派給 Google 的用戶端 ID。 |

redirect_uri |

您傳送回應到這項要求的網址。 |

state |

傳回給 Google 的記帳金額,值維持不變 重新導向 URI |

response_type |

要在回應中傳回的值類型。以 OAuth 2.0 隱含

回應類型則一律為 token。 |

user_locale |

中的 Google 帳戶語言設定 RFC5646 將內容翻譯成使用者慣用的語言。 |

舉例來說,如果您的授權端點位於

https://myservice.example.com/auth,要求可能如下所示:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token&user_locale=LOCALE

如要讓授權端點處理登入要求,請按照下列步驟操作: 步驟:

確認

client_id和redirect_uri的值如下: 防止授予非預期或設定錯誤的用戶端應用程式存取權:- 確認

client_id與您用戶端 ID 相符 而是指派給 Google - 確認

redirect_uri指定的網址 參數的格式如下:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID https://oauth-redirect-sandbox.googleusercontent.com/r/YOUR_PROJECT_ID

- 確認

檢查使用者是否已登入您的服務。如果使用者未簽署 的登入或申請流程。

產生供 Google 存取 API 的存取權杖。 存取權杖可以是任何字串值,但必須明確代表 以及該權杖適用的用戶端,且不可猜測。

傳送 HTTP 回應,將使用者的瀏覽器重新導向至網址 由

redirect_uri參數指定。包含所有 網址片段中的下列參數:access_token:您剛剛產生的存取權杖token_type:字串bearerstate:原始資料中未經修改的狀態值 要求

以下是最終網址的範例:

https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Google 的 OAuth 2.0 重新導向處理常式收到存取權杖並確認

state 值未變更。Google 取得

服務存取權杖,Google 會將該權杖附加到後續的呼叫

以便將 API 新增至 Service API

處理使用者資訊要求

userinfo 端點是 OAuth 2.0 受保護的資源,可傳回已連結使用者的聲明。除了下列用途外,不一定要實作並代管 userinfo 端點:

成功從權杖端點擷取存取權杖後,Google 會向您的使用者資訊端點傳送要求,以擷取已連結使用者的基本個人資料。

| userinfo 端點要求標頭 | |

|---|---|

Authorization header |

Bearer 類型的存取權杖。 |

舉例來說,如果您的 userinfo 端點位於

https://myservice.example.com/userinfo,要求可能如下所示:

GET /userinfo HTTP/1.1 Host: myservice.example.com Authorization: Bearer ACCESS_TOKEN

為了讓 userinfo 端點處理要求,請按照下列步驟操作:

- 從授權標頭擷取存取權杖,然後為與存取權杖相關聯的使用者傳回資訊。

- 如果存取權杖無效,請使用

WWW-Authenticate回應標頭傳回 HTTP 401 Unauthorized 錯誤。以下是 userinfo 錯誤回應的範例:HTTP/1.1 401 Unauthorized WWW-Authenticate: error="invalid_token", error_description="The Access Token expired"

如果存取權杖有效,則傳回並傳回 HTTP 200 回應,且 HTTPS 內文含有下列 JSON 物件 回應:

{ "sub": "USER_UUID", "email": "EMAIL_ADDRESS", "given_name": "FIRST_NAME", "family_name": "LAST_NAME", "name": "FULL_NAME", "picture": "PROFILE_PICTURE", }userinfo 端點回應 sub用來在系統中識別使用者的專屬 ID。 email使用者的電子郵件地址。 given_name選填:使用者的名字。 family_name選填:使用者的姓氏。 name選填:使用者全名。 picture選用:使用者的個人資料相片。

驗證實作

您可以使用 OAuth 2.0 Playground 工具验证您的实现。

在该工具中,执行以下步骤:

- 点击配置 以打开 OAuth 2.0 配置窗口。

- 在 OAuth flow 字段中,选择 Client-side(客户端)。

- 在 OAuth 端点字段中,选择自定义。

- 在相应字段中指定您的 OAuth 2.0 端点和您分配给 Google 的客户端 ID。

- 在第 1 步部分,不要选择任何 Google 范围。请将此字段留空或输入对服务器有效的范围(如果您不使用 OAuth 范围,则可以输入任意字符串)。完成后,点击授权 API。

- 在 Step 2 和 Step 3 部分中,完成 OAuth 2.0 流程,并验证每个步骤是否按预期运行。

您可以使用 Google 账号关联演示版工具验证您的实现。

在该工具中,执行以下步骤:

- 点击使用 Google 账号登录按钮。

- 选择您要关联的账号。

- 输入服务 ID。

- (可选)输入您要请求访问权限的一个或多个范围。

- 点击开始演示。

- 当系统提示时,请确认您同意或拒绝关联请求。

- 确认您已被重定向到您的平台。