Com a vinculação de conta, os titulares de Contas do Google podem se conectar aos seus serviços de forma rápida, fácil e segura. Você pode implementar a vinculação de Contas do Google para compartilhar os dados de um usuário da sua plataforma com apps e serviços do Google.

O protocolo seguro OAuth 2.0 permite vincular com segurança a Conta do Google de um usuário à conta dele na sua plataforma, concedendo acesso a aplicativos e dispositivos do Google aos seus serviços.

Os usuários podem vincular ou desvincular as contas e criar uma nova conta na sua plataforma com a vinculação de Contas do Google.

Casos de uso

Confira alguns motivos para implementar a vinculação de Contas do Google:

Compartilhe os dados de um usuário da sua plataforma com os apps e serviços do Google.

Assista seus vídeos e filmes usando o Google TV.

Gerenciar e controlar dispositivos conectados da Casa inteligente do Google usando o app Google Home e o Google Assistente: "Ok Google, ligue as luzes".

Crie experiências e funcionalidades personalizadas do Google Assistente com as Ações de conversa, "Ok Google, peça meu pedido de sempre no Starbucks".

Permita que os usuários ganhem prêmios assistindo transmissões ao vivo qualificadas no YouTube depois de vincular a Conta do Google a uma conta de um parceiro de distribuição de itens.

Preencha novas contas durante a inscrição com dados compartilhados consensualmente de um perfil da Conta do Google.

Recursos compatíveis

Estes recursos são compatíveis com a vinculação de contas do Google:

Compartilhe seus dados de forma rápida e fácil usando o fluxo OAuth Linking implícito.

Melhore a segurança com o fluxo do código de autorização de vinculação do OAuth.

Faça login de usuários existentes ou registre novos usuários verificados do Google na sua plataforma, obtenha o consentimento deles e compartilhe dados com segurança usando a Vinculação simplificada.

Reduza a complexidade com o App Flip. Em um app confiável do Google, basta um toque para abrir o app verificado para Android ou iOS e conceder o consentimento do usuário e vincular contas.

Melhore a privacidade do usuário definindo escopos personalizados para compartilhar apenas os dados necessários e aumente a confiança do usuário definindo claramente como os dados são usados.

O acesso a dados e serviços hospedados na sua plataforma pode ser revogado ao desvincular contas. A implementação de um endpoint de revogação de token opcional permite que você fique em sincronia com os eventos iniciados pelo Google, enquanto a proteção entre contas (RISC, na sigla em inglês) permite notificar o Google sobre qualquer evento de desvinculação que ocorra na plataforma.

Fluxos de vinculação de contas

Há três fluxos de vinculação de Contas do Google, todos baseados em OAuth, que exigem que você gerencie ou controle endpoints de autorização e troca de tokens compatíveis com o OAuth 2.0.

Durante o processo de vinculação, você emite tokens de acesso para Contas do Google individuais depois de receber o consentimento dos proprietários para vincular as contas e compartilhar dados.

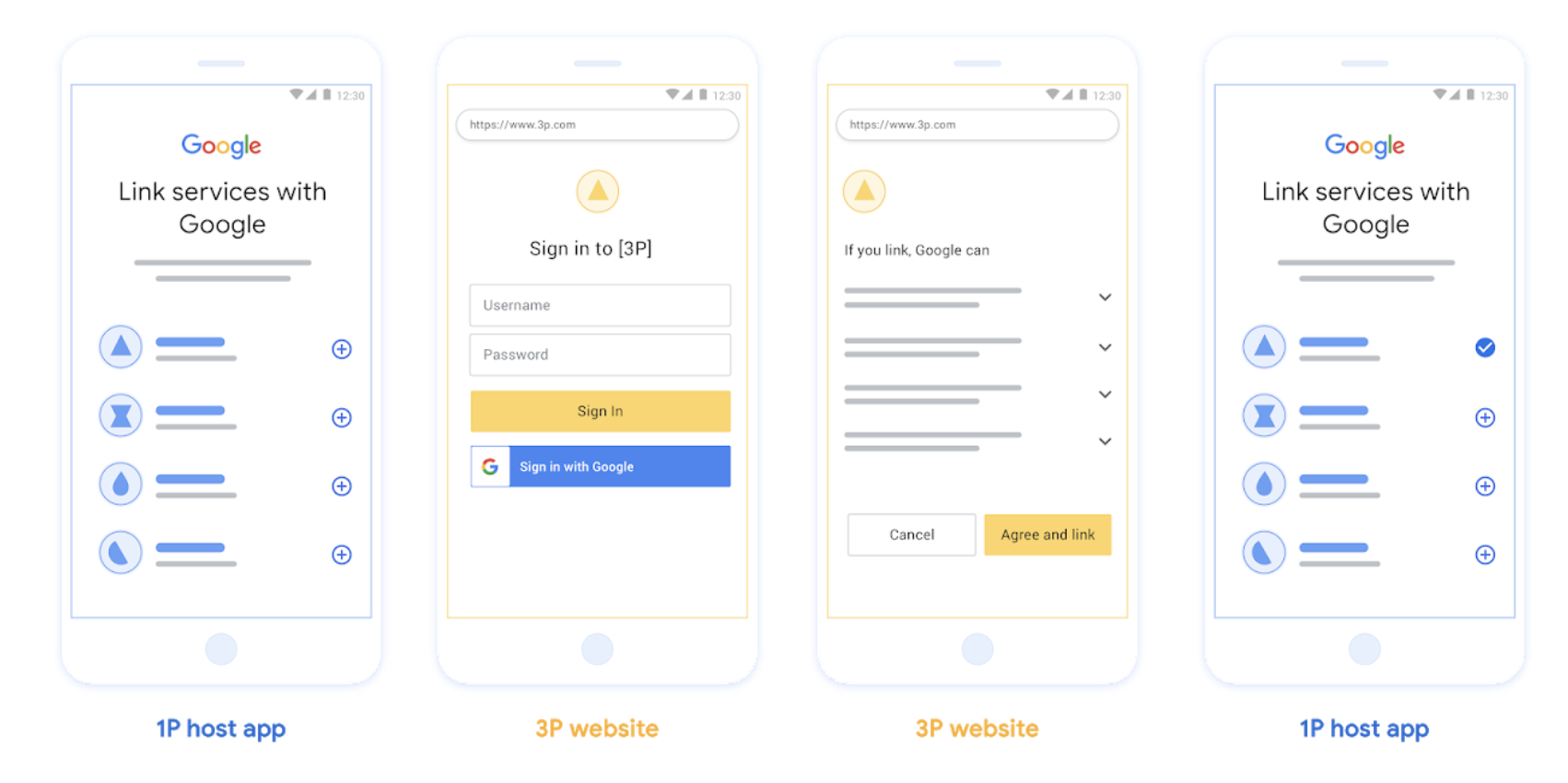

Vinculação do OAuth ("OAuth da Web")

Esse é o fluxo básico de OAuth que envia os usuários ao seu site para vinculação. O usuário é redirecionado para seu site para fazer login na conta. Depois de fazer login, o usuário autoriza o compartilhamento dos dados dele no seu serviço com o Google. Nesse momento, a Conta do Google do usuário e seu serviço são vinculados.

A Vinculação OAuth oferece suporte ao código de autorização e aos fluxos OAuth implícitos. Seu serviço precisa hospedar um endpoint de autorização compatível com o OAuth 2.0 para o fluxo implícito e expor um endpoint de autorização e troca de token ao usar o fluxo do código de autorização.

Figura 1. Vinculação de contas no smartphone de um usuário com o OAuth da Web

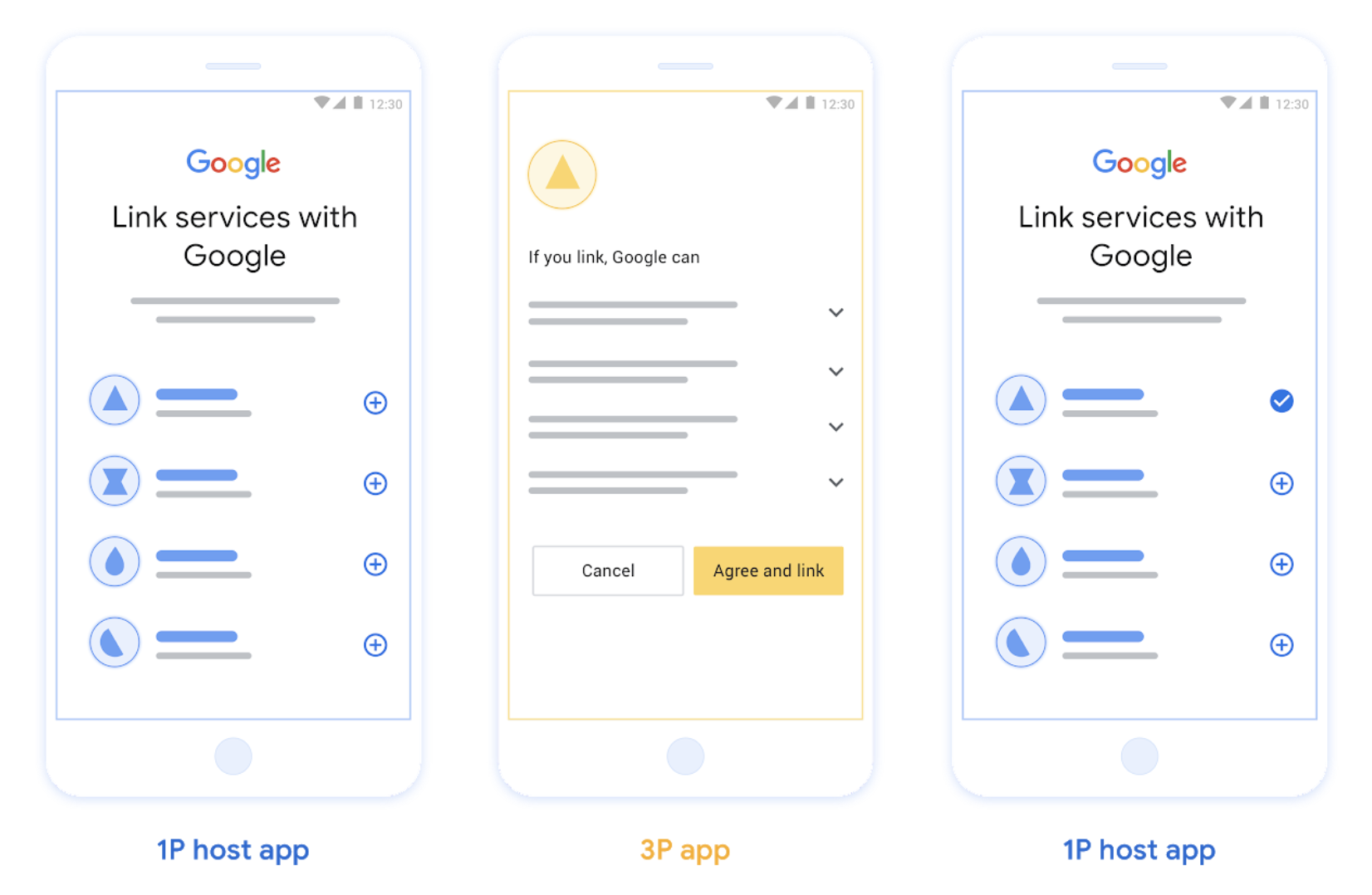

Vinculação de apps com base em OAuth ('App Flip')

Um fluxo OAuth que envia os usuários ao seu app para vinculação.

A vinculação de apps com base no OAuth orienta os usuários ao navegar entre seus apps móveis Android ou iOS verificados e a plataforma do Google para analisar as mudanças propostas de acesso aos dados e conceder o consentimento para vincular a conta na sua plataforma à Conta do Google. Para ativar a alternância de app, seu serviço precisa oferecer suporte à vinculação OAuth ou vinculação de login do Google baseada em OAuth usando o fluxo do código de autorização.

O recurso App Flip é compatível com Android e iOS.

Como funciona:

O Google app verifica se o app está instalado no dispositivo do usuário:

- Se o app for encontrado, o usuário será "redirecionado" para ele. O app coleta o consentimento do usuário para vincular a conta ao Google e, em seguida, "volta" para a plataforma do Google.

- Se o app não for encontrado ou se ocorrer um erro durante o processo de vinculação de flip do app, o usuário será redirecionado para o fluxo simplificado ou OAuth da Web.

Figura 2. Vinculação de conta no smartphone de um usuário com o App Flip

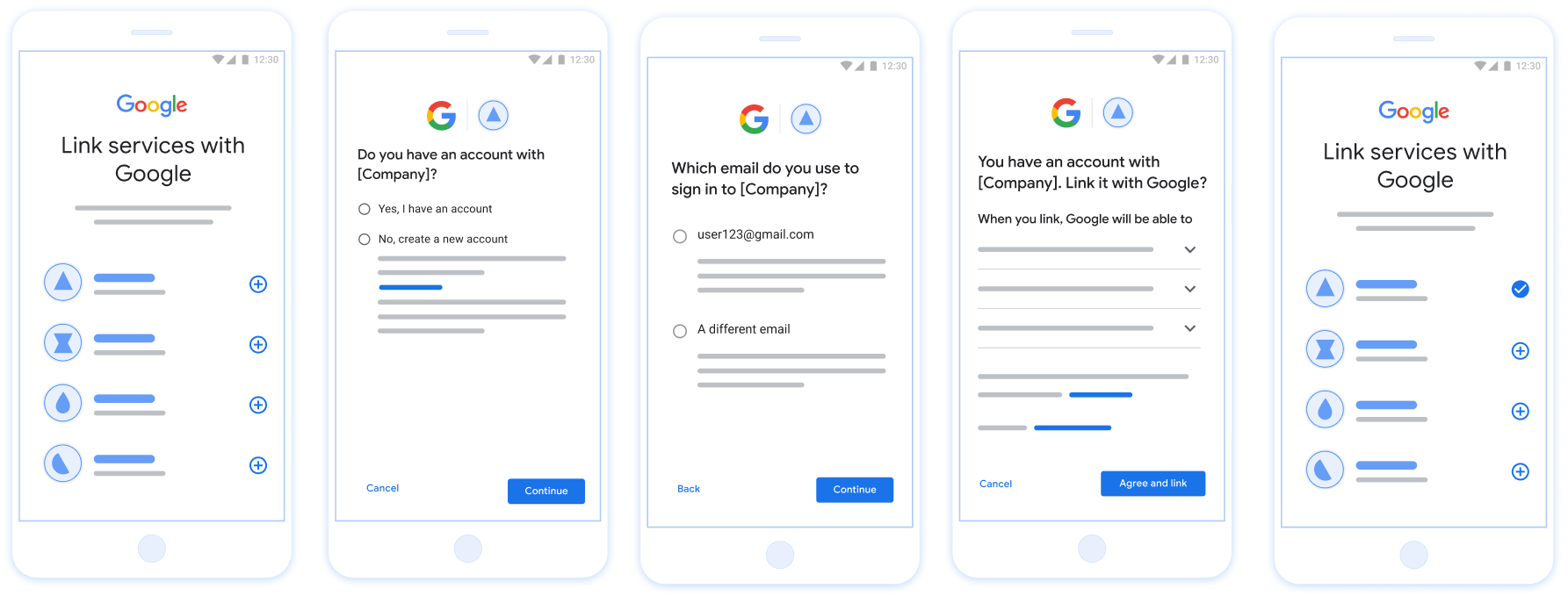

Vinculação simplificada baseada em OAuth ('simplificada')

A vinculação simplificada do Login do Google baseada em OAuth adiciona o Login do Google à vinculação OAuth, permitindo que os usuários concluam o processo de vinculação sem sair da plataforma do Google, reduzindo a fricção e a desistência. A vinculação simplificada baseada em OAuth

oferece a melhor experiência do usuário com login, criação de conta e

vinculação de contas simplificados, combinando o Login do Google com a vinculação OAuth. Seu serviço

precisa oferecer suporte a endpoints de autorização e troca de token compatíveis com o OAuth 2.0.

Além disso, o endpoint de troca de token precisa oferecer suporte a

asserções de JSON Web Token

(JWT) e implementar as

intenções check,

create

e get.

Como funciona:

O Google declara a conta do usuário e transmite estas informações para você:

- Se o usuário tiver uma conta no seu banco de dados, ele vai vincular a Conta do Google à conta no seu serviço.

- Se não houver uma conta para o usuário no seu banco de dados, ele poderá criar uma nova conta de terceiros com as informações fornecidas pelo Google : e-mail, nome e foto do perfil. Ou ele pode fazer login e vincular outro e-mail (para isso, ele precisa fazer login no seu serviço usando o Web OAuth).

Figura 3. Vinculação de conta no smartphone de um usuário com a vinculação simplificada

Qual fluxo você deve usar?

Recomendamos implementar todos os fluxos para garantir que os usuários tenham a melhor experiência de vinculação. Os fluxos simplificados e de alternância de app reduzem a dificuldade de vinculação, já que os usuários podem concluir o processo em poucas etapas. A vinculação do OAuth da Web tem o menor nível de esforço e é um bom lugar para começar, depois de adicionar os outros fluxos de vinculação.

Como trabalhar com tokens

A vinculação de Contas do Google é baseada no padrão do setor OAuth 2.0.

Você emite tokens de acesso para Contas do Google individuais depois de receber o consentimento dos proprietários para vincular as contas e compartilhar dados.

Tipos de token

O OAuth 2.0 usa strings chamadas tokens para se comunicar entre o agente do usuário, o aplicativo cliente e o servidor OAuth 2.0.

Três tipos de tokens do OAuth 2.0 podem ser usados durante a vinculação de contas:

Código de autorização. Um token de curta duração que pode ser trocado por um token de acesso e um token de atualização. Por motivos de segurança, o Google chama seu endpoint de autorização para receber um código de uso único ou de curta duração.

Token de acesso. Um token que concede ao portador acesso a um recurso. Para limitar a exposição que pode resultar da perda desse token, ele tem um ciclo de vida limitado, geralmente expirando após cerca de uma hora.

Token de atualização. Um token de longa duração que pode ser trocado por um novo token de acesso quando um token de acesso expira. Quando seu serviço é integrado ao Google, esse token é armazenado e usado exclusivamente pelo Google. O Google chama o endpoint de troca de token para trocar tokens de atualização por tokens de acesso, que são usados para acessar dados do usuário.

Processamento de tokens

As condições de corrida em ambientes agrupados e trocas entre cliente e servidor podem resultar em cenários complexos de tempo e processamento de erros ao trabalhar com tokens. Exemplo:

- Você recebe uma solicitação de um novo token de acesso e emite um novo. Ao mesmo tempo, você recebe uma solicitação de acesso ao recurso do seu serviço usando o token de acesso anterior não expirado.

- Sua resposta do token de atualização ainda não foi recebida (ou nunca foi recebida) pelo Google. Enquanto isso, o token de atualização válido anteriormente é usado em uma solicitação do Google.

Solicitações e respostas podem chegar em qualquer ordem, ou não chegar, devido a serviços assíncronos em execução em um cluster, comportamento de rede ou outros meios.

Não é possível garantir um estado compartilhado imediato e totalmente consistente dentro e entre seus sistemas de processamento de tokens e do Google. Vários tokens válidos e não expirados podem coexistir em um ou em vários sistemas por um curto período. Para minimizar o impacto negativo no usuário, recomendamos o seguinte:

- Aceitar tokens de acesso não expirados, mesmo depois que um token mais recente for emitido.

- Use alternativas para a rotação de tokens de atualização.

- Ofereça suporte a múltiplos tokens de acesso e atualização simultâneos válidos. Por motivos de segurança, limite o número de tokens e o ciclo de vida deles.

Manutenção e gerenciamento de interrupções

Durante a manutenção ou interrupções não planejadas, o Google pode não conseguir chamar seus endpoints de troca de autorização ou troca de token para receber tokens de acesso e atualização.

Seus endpoints precisam responder com um código de erro 503 e um corpo vazio. Nesse

caso, o Google repete solicitações de troca de token com falha por um tempo limitado. Contanto

que o Google possa receber tokens de atualização e acesso posteriormente, as solicitações com falha

não ficam visíveis para os usuários.

As solicitações de um token de acesso que falham resultam em um erro visível, se iniciadas por um usuário. Os usuários vão precisar tentar novamente as falhas de vinculação se o fluxo OAuth 2.0 implícito for usado.

Recomendações

Há muitas soluções para minimizar o impacto da manutenção. Algumas opções a considerar:

Manter o serviço atual e encaminhar um número limitado de solicitações para o serviço recém-atualizado. Migre todas as solicitações somente após confirmar a funcionalidade esperada.

Reduza o número de solicitações de token durante o período de manutenção:

Limite os períodos de manutenção a menos do ciclo de vida do token de acesso.

Aumente temporariamente o ciclo de vida do token de acesso:

- Aumente a vida útil do token para um período maior que o de manutenção.

- Aguarde o dobro do tempo de vida do token de acesso, permitindo que os usuários troquem tokens de curta duração por outros de maior duração.

- Entre na manutenção.

- Responda a solicitações de token com um código de erro

503e um corpo vazio. - Saia da manutenção.

- Diminuir o ciclo de vida do token de volta ao normal.

Como se registrar no Google

Vamos precisar de detalhes da sua configuração do OAuth 2.0 e compartilhar credenciais para ativar a vinculação de conta. Consulte registro para mais detalhes.