API Google tertentu (yang menerima cakupan Sensitif atau Terbatas ) memiliki persyaratan untuk aplikasi yang meminta izin untuk mengakses data konsumen. Persyaratan tambahan untuk cakupan terbatas ini mewajibkan aplikasi untuk menunjukkan bahwa aplikasi tersebut adalah jenis aplikasi yang diizinkan dan tunduk pada peninjauan tambahan, yang mencakup kemungkinan penilaian keamanan.

Penerapan cakupan terbatas dalam API sebagian besar bergantung pada tingkat akses yang diperlukan untuk menyediakan fitur yang relevan di aplikasi Anda: hanya baca, hanya tulis, baca dan tulis, dll.

Saat menggunakan OAuth 2.0 untuk mendapatkan izin dari Akun Google guna mengakses data ini, Anda menggunakan string yang disebut cakupan untuk menentukan jenis data yang ingin Anda akses dan seberapa banyak akses yang Anda butuhkan. Jika aplikasi Anda meminta cakupan sensitif atau terbatas, Anda harus menyelesaikan proses verifikasi kecuali jika penggunaan aplikasi Anda memenuhi syarat untuk pengecualian.

Cakupan yang dibatasi lebih sedikit jumlahnya dibandingkan dengan cakupan sensitif. FAQ Verifikasi API OAuth berisi daftar cakupan Sensitif dan Terlarang saat ini. Cakupan ini memberikan akses luas ke data pengguna Google dan mengharuskan Anda menjalani proses verifikasi cakupan sebelum Anda meminta cakupan dari Akun Google mana pun. Untuk mengetahui informasi tentang persyaratan ini, lihat Kebijakan Data Pengguna Layanan Google API dan Persyaratan tambahan untuk cakupan API tertentu atau halaman Developer Google khusus produk. Jika Anda menyimpan atau mengirimkan data cakupan terbatas di server, Anda harus menyelesaikan penilaian keamanan.

Memahami cakupan terbatas

Jika aplikasi Anda meminta cakupan terbatas dan tidak memenuhi syarat untuk pengecualian, Anda harus memenuhi Persyaratan tambahan untuk cakupan API tertentu dalam Kebijakan Data Pengguna Layanan Google API, atau persyaratan khusus produk di halaman Google Developer produk, yang memerlukan proses peninjauan yang lebih ekstensif.

Memahami penggunaan cakupan Anda

- Tinjau cakupan yang digunakan atau ingin Anda gunakan oleh aplikasi Anda. Untuk menemukan penggunaan cakupan yang ada, periksa kode sumber aplikasi Anda untuk mengetahui cakupan yang dikirim dengan permintaan otorisasi.

- Tentukan bahwa setiap cakupan yang diminta diperlukan untuk tindakan yang dimaksudkan dari fitur aplikasi Anda dan menggunakan hak istimewa paling rendah yang diperlukan untuk menyediakan fitur tersebut. API Google biasanya memiliki dokumentasi referensi di halaman Developer Google produk untuk endpoint-nya yang mencakup cakupan yang diperlukan untuk memanggil endpoint atau properti tertentu di dalamnya. Untuk mengetahui informasi selengkapnya tentang cakupan akses yang diperlukan untuk endpoint API yang dipanggil aplikasi Anda, baca dokumentasi referensi endpoint tersebut. For example, for an app that only uses Gmail APIs to occasionally send emails on a user's behalf, don't request the scope that provides full access to the user's email data.

- Data yang Anda terima dari Google API hanya boleh digunakan sesuai dengan kebijakan API dan dengan cara yang Anda sampaikan kepada pengguna dalam tindakan aplikasi dan kebijakan privasi Anda.

- Lihat dokumentasi API untuk mempelajari lebih lanjut setiap cakupan, termasuk potensi sensitive or restricted statusnya.

- Deklarasikan semua cakupan yang digunakan oleh aplikasi Anda di Cloud Console's Data Access page. Cakupan yang Anda tentukan dikelompokkan ke dalam kategori sensitif atau dibatasi untuk menandai verifikasi tambahan yang diperlukan.

- Temukan cakupan terbaik yang cocok dengan data yang digunakan oleh integrasi Anda, pahami penggunaannya, konfirmasi ulang bahwa semuanya masih berfungsi di lingkungan pengujian, lalu bersiap untuk mengirimkan verifikasi.

Pastikan untuk memperhitungkan waktu yang diperlukan untuk menyelesaikan verifikasi dalam rencana peluncuran aplikasi atau fitur baru yang memerlukan cakupan baru. Salah satu persyaratan tambahan ini terjadi jika aplikasi mengakses atau memiliki kemampuan untuk mengakses data pengguna Google dari atau melalui server. Dalam kasus ini, sistem harus menjalani penilaian keamanan tahunan dari penilai pihak ketiga independen yang disetujui oleh Google. Oleh karena itu, proses verifikasi cakupan yang dibatasi berpotensi memerlukan waktu beberapa minggu untuk diselesaikan. Perhatikan bahwa semua aplikasi harus menyelesaikan langkah verifikasi merek terlebih dahulu, yang biasanya memerlukan waktu 2-3 hari kerja, jika informasi branding telah berubah sejak verifikasi layar izin OAuth terakhir yang disetujui.

Jenis aplikasi yang diizinkan

Jenis aplikasi tertentu dapat mengakses cakupan terbatas untuk setiap produk. Anda dapat menemukan jenis aplikasi di Halaman Developer Google khusus produk (misalnya, Kebijakan Gmail API).

Anda bertanggung jawab untuk memahami dan menentukan jenis aplikasi Anda. Namun, jika Anda benar-benar tidak yakin dengan jenis aplikasi Anda, Anda dapat tidak memilih opsi untuk pertanyaan Fitur apa yang akan Anda gunakan? saat Anda mengirimkan aplikasi untuk verifikasi. Tim verifikasi Google API kemudian akan menentukan jenis aplikasi.

Penilaian keamanan

Setiap aplikasi yang meminta akses ke data terbatas pengguna Google dan memiliki kemampuan untuk mengakses data dari atau melalui server pihak ketiga harus menjalani penilaian keamanan dari penilai keamanan yang dipilih Google. Penilaian ini membantu menjaga keamanan data pengguna Google dengan memverifikasi bahwa semua aplikasi yang mengakses data pengguna Google menunjukkan kemampuan untuk menangani data secara aman dan menghapus data pengguna atas permintaan pengguna.

Untuk menstandardisasi penilaian keamanan kami, kami menggunakan App Defense Alliance dan framework penilaian keamanan aplikasi cloud (CASA).

Seperti yang disebutkan sebelumnya, untuk mempertahankan akses ke cakupan terbatas terverifikasi, aplikasi harus diverifikasi ulang untuk kepatuhan dan menyelesaikan penilaian keamanan setidaknya setiap 12 bulan setelah tanggal persetujuan Surat Penilaian (LOA) penilai Anda. Jika aplikasi Anda menambahkan cakupan baru yang dibatasi, aplikasi Anda mungkin perlu dinilai ulang untuk mencakup cakupan tambahan jika tidak disertakan dalam penilaian keamanan sebelumnya.

Tim peninjauan Google akan mengirimkan email kepada Anda saat tiba waktunya untuk mendapatkan kembali sertifikasi aplikasi Anda. Untuk memastikan bahwa anggota tim Anda yang tepat diberi tahu tentang penegakan kebijakan tahunan ini, kaitkan Akun Google tambahan dengan project Cloud Console Anda sebagai Pemilik atau Editor. Fitur ini juga membantu memperbarui email kontak developer dan dukungan pengguna yang ditentukan di Google Cloud Console OAuth Branding page.

Langkah-langkah untuk bersiap melakukan verifikasi

Semua aplikasi yang menggunakan Google API untuk meminta akses ke data harus melakukan langkah-langkah berikut untuk menyelesaikan verifikasi merek:

- Pastikan aplikasi Anda tidak termasuk dalam salah satu kasus penggunaan di bagian Pengecualian terhadap persyaratan verifikasi.

- Pastikan aplikasi Anda mematuhi persyaratan branding API atau produk terkait. Misalnya, lihat pedoman branding untuk cakupan Login dengan Google.

- Verifikasi kepemilikan domain resmi project Anda di Google Search Console. Gunakan Akun Google yang terkait dengan project API Console Anda sebagai Pemilik atau Editor.

- Pastikan semua informasi branding di layar izin OAuth, seperti nama aplikasi, email dukungan, URI halaman beranda, URI kebijakan privasi, dll., secara akurat merepresentasikan identitas aplikasi.

Persyaratan halaman beranda aplikasi

Pastikan halaman beranda Anda memenuhi persyaratan berikut:

- Halaman beranda Anda harus dapat diakses secara publik, dan tidak hanya dapat diakses oleh pengguna yang login ke situs Anda.

- Relevansi halaman beranda Anda dengan aplikasi yang sedang ditinjau harus jelas.

- Link ke listingan aplikasi Anda di Google Play Store atau halaman Facebook-nya tidak dianggap sebagai halaman beranda aplikasi yang valid.

Persyaratan link kebijakan privasi aplikasi

Pastikan kebijakan privasi aplikasi Anda memenuhi persyaratan berikut:

- Kebijakan privasi harus dapat dilihat oleh pengguna, dihosting dalam domain yang sama dengan halaman beranda aplikasi Anda, dan ditautkan di layar izin OAuth Google API Console. Perhatikan bahwa halaman beranda harus menyertakan deskripsi fungsi aplikasi, serta link ke kebijakan privasi dan persyaratan layanan opsional.

- Kebijakan privasi harus mengungkapkan cara aplikasi Anda mengakses, menggunakan, menyimpan, atau membagikan data pengguna Google. The privacy policy must comply with the Google API Services User Data Policy and the Limited Use requirements for restricted scopes. Anda harus membatasi penggunaan data pengguna Google pada praktik yang diungkapkan dalam kebijakan privasi yang Anda publikasikan.

- Review example cases of privacy policies that don't meet the Limited Use requirements.

Cara mengirimkan aplikasi untuk verifikasi

Google Cloud Console Project mengatur semua Cloud Console resource Anda. Project terdiri dari sekumpulan Akun Google terkait yang memiliki izin untuk melakukan operasi project, sekumpulan API yang diaktifkan, serta setelan penagihan, autentikasi, dan pemantauan untuk API tersebut. Misalnya, project dapat berisi satu atau beberapa klien OAuth, mengonfigurasi API untuk digunakan oleh klien tersebut, dan mengonfigurasi layar izin OAuth yang ditampilkan kepada pengguna sebelum mereka mengizinkan akses ke aplikasi Anda.

Jika ada klien OAuth yang belum siap untuk produksi, sebaiknya hapus klien tersebut dari project yang meminta verifikasi. Anda dapat melakukannya di Clients page.

Untuk mengirimkan permintaan verifikasi, ikuti langkah-langkah berikut:

- Pastikan aplikasi Anda mematuhi Persyaratan Layanan Google API, dan Kebijakan Data Pengguna Layanan API Google.

- Selalu perbarui peran pemilik dan editor akun terkait project Anda, serta email dukungan pengguna dan informasi kontak developer di layar izin OAuth Anda, di Cloud Console. Tindakan ini memastikan anggota tim yang tepat diberi tahu tentang persyaratan baru.

- Buka Cloud Console Pusat Verifikasi OAuth.

- Klik tombol Pemilih project.

-

Pada dialog Pilih dari yang muncul, pilih project Anda. Jika tidak dapat menemukan project, tetapi mengetahui project ID, Anda dapat membuat URL di browser dalam format berikut:

https://console.developers.google.com/auth/branding?project=[PROJECT_ID]

Ganti [PROJECT_ID] dengan project ID yang ingin Anda gunakan.

- Pilih tombol Edit Aplikasi.

- Masukkan informasi yang diperlukan di halaman layar izin OAuth, lalu pilih tombol Simpan dan lanjutkan.

- Gunakan tombol Tambahkan atau hapus cakupan untuk mendeklarasikan semua cakupan yang diminta oleh aplikasi Anda. Serangkaian cakupan awal yang diperlukan untuk Login dengan Google telah diisi otomatis di bagian Cakupan tidak sensitif. Cakupan yang ditambahkan diklasifikasikan sebagai tidak sensitif, sensitive, or restricted.

- Berikan hingga tiga link ke dokumentasi yang relevan untuk fitur terkait di aplikasi Anda.

-

Berikan informasi tambahan yang diminta tentang aplikasi Anda pada langkah-langkah berikutnya.

- Ensure your app complies with the Additional requirements for specific API scopes, which includes undergoing an annual security assessment if your app accesses restricted scope Google users' data from or through a third-party server.

- Ensure your app is one of the allowed types specified in the Limited Use section of the Additional requirements for specific API scopes page.

- If your app is a task automation platform, your demonstration video must showcase how multiple API workflows are created and automated, and in which directions user data flows.

-

Prepare a video that fully demonstrates how a user initiates and grants access to the requested scopes and shows, in detail, the usage of the granted sensitive and restricted scopes in the app. Upload the video to YouTube Studio and set Visibility as Unlisted. You need to provide a link to the demonstration video in the YouTube link field.

- Show the OAuth grant process that users will experience, in English. This includes the consent flow and, if you use Google Sign-In, the sign-in flow.

- Show that the OAuth consent screen correctly displays the App Name.

- Show that the browser address bar of the OAuth consent screen correctly includes your app's OAuth client ID.

- To show how the data will be used, demonstrate the functionality that's enabled by each sensitive and restricted scope that you request.

- If you use multiple clients, and therefore have multiple OAuth client IDs, show how the data is accessed on each OAuth client.

- Select your permitted application type from the "What features will you use?" list.

- Describe how you will use the restricted scopes in your app and why more limited scopes aren't sufficient.

- Jika konfigurasi aplikasi yang Anda berikan memerlukan verifikasi, Anda memiliki kesempatan untuk mengirimkan aplikasi untuk diverifikasi. Isi kolom yang wajib diisi, lalu klik Kirim untuk memulai proses verifikasi.

Setelah Anda mengirimkan aplikasi, tim Kepercayaan & Keamanan Google akan menindaklanjuti melalui email dengan meminta informasi tambahan yang mereka butuhkan atau langkah-langkah yang harus Anda selesaikan. Periksa alamat email Anda di bagian Informasi kontak developer dan email dukungan layar izin OAuth Anda untuk mengetahui permintaan informasi tambahan. Anda juga dapat melihat halaman layar izin OAuth project untuk mengonfirmasi status peninjauan project saat ini, termasuk apakah proses peninjauan dijeda saat kami menunggu respons Anda.

Pengecualian terhadap persyaratan verifikasi

Jika aplikasi Anda akan digunakan dalam salah satu skenario yang dijelaskan di bagian berikut, Anda tidak perlu mengirimkannya untuk ditinjau.

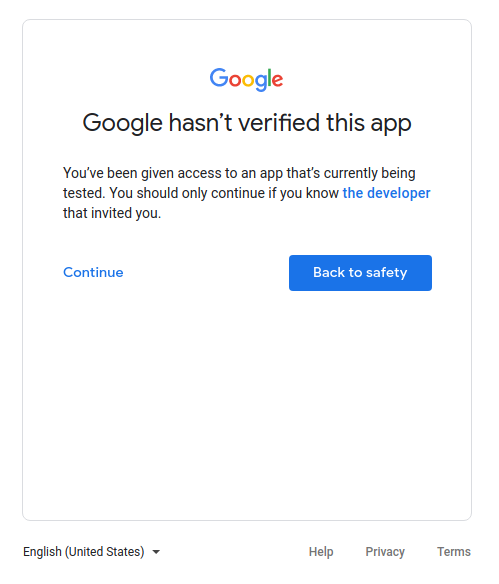

Penggunaan pribadi

Salah satu kasus penggunaannya adalah jika Anda adalah satu-satunya pengguna aplikasi Anda atau jika aplikasi Anda hanya digunakan oleh beberapa pengguna, yang semuanya Anda kenal secara pribadi. Anda dan sejumlah kecil pengguna Anda mungkin merasa nyaman untuk melanjutkan proses layar aplikasi yang belum diverifikasidan memberikan akses akun pribadi Anda ke aplikasi Anda.

Project yang digunakan dalam tingkat Pengembangan, Pengujian, atau Staging

Agar mematuhi Kebijakan Google OAuth 2.0, sebaiknya Anda memiliki project yang berbeda untuk lingkungan pengujian dan produksi. Sebaiknya Anda hanya mengirimkan aplikasi untuk verifikasi jika Anda ingin membuat aplikasi tersedia bagi semua pengguna yang memiliki Akun Google. Oleh karena itu, jika aplikasi Anda berada dalam tahap pengembangan, pengujian, atau penyiapan, verifikasi tidak diperlukan.

Jika aplikasi Anda berada dalam fase pengembangan atau pengujian, Anda dapat membiarkan Status Publikasi dalam setelan default Pengujian. Setelan ini berarti aplikasi Anda masih dalam pengembangan dan hanya tersedia bagi pengguna yang Anda tambahkan ke daftar pengguna pengujian. Anda harus mengelola daftar Akun Google yang terlibat dalam pengembangan atau pengujian aplikasi Anda.

Hanya data milik layanan

Jika aplikasi Anda menggunakan akun layanan untuk mengakses datanya sendiri saja, dan tidak mengakses data pengguna (yang ditautkan ke Akun Google), maka Anda tidak perlu mengirimkan aplikasi untuk verifikasi.

Untuk memahami apa yang dimaksud dengan akun layanan, lihat Akun layanan di dokumentasi Google Cloud. Untuk mengetahui petunjuk tentang cara menggunakan akun layanan, lihat Menggunakan OAuth 2.0 untuk aplikasi server ke server.

Khusus penggunaan internal

Artinya, aplikasi hanya digunakan oleh orang-orang di organisasi Google Workspace atau Cloud Identity Anda. Project harus dimiliki oleh organisasi, dan layar izin OAuth-nya harus dikonfigurasi untuk jenis pengguna Internal. Dalam hal ini, aplikasi Anda mungkin memerlukan persetujuan dari administrator organisasi. Untuk informasi selengkapnya, lihat Pertimbangan tambahan untuk Google Workspace.

- Pelajari lebih lanjut aplikasi publik dan internal.

- Pelajari cara menandai aplikasi Anda sebagai internal di FAQ Bagaimana cara menandai aplikasi saya sebagai khusus internal?

Penginstalan di seluruh domain

Jika Anda berencana agar aplikasi hanya menargetkan pengguna organisasi Google Workspace atau Cloud Identity dan selalu menggunakan penginstalan di seluruh domain, maka aplikasi Anda tidak memerlukan verifikasi merek. Namun, jika aplikasi Anda menggunakan cakupan sensitif atau dibatasi, verifikasi aplikasi diperlukan. Hal ini karena penginstalan tingkat domain memungkinkan administrator domain memberi aplikasi internal dan pihak ketiga akses ke data pengguna Anda. Administrator organisasi adalah satu-satunya akun yang dapat menambahkan aplikasi ke daftar yang diizinkan untuk digunakan dalam domain mereka.

Pelajari cara menjadikan aplikasi Anda sebagai Penginstalan Tingkat Domain di FAQ Aplikasi saya memiliki pengguna dengan akun perusahaan dari Domain Google Workspace lain.