Algunas APIs de Google (las que aceptan permisos sensibles o restringidos ) tienen requisitos para las apps que solicitan permiso para acceder a los datos del consumidor. Estos requisitos adicionales para los permisos restringidos exigen que la app demuestre que es un tipo de aplicación permitida y que se someta a revisiones adicionales, que incluyen una posible evaluación de seguridad.

La aplicabilidad de los permisos restringidos dentro de una API depende principalmente del grado de acceso que se requiere para proporcionar una función pertinente en tu app: solo lectura, solo escritura, lectura y escritura, etcétera.

Cuando usas OAuth 2.0 para obtener permiso de una Cuenta de Google para acceder a estos datos, usas cadenas llamadas permisos para especificar el tipo de datos a los que deseas acceder y el nivel de acceso que necesitas. Si tu app solicita permisos sensibles o restringidos, debes completar el proceso de verificación, a menos que el uso de tu app cumpla con los requisitos para una excepción.

Los permisos restringidos son menos en cantidad en comparación con los permisos sensibles. En las Preguntas frecuentes sobre la verificación de la API de OAuth, se incluye la lista actual de permisos sensibles y restringidos. Estos permisos proporcionan un amplio acceso a los datos de los usuarios de Google y requieren que pases por un proceso de verificación de permisos antes de solicitarlos desde cualquier Cuenta de Google. Para obtener información sobre este requisito, consulta la Política de Datos del Usuario de los Servicios de las APIs de Google y los Requisitos adicionales para los alcances de APIs específicos o la página de Google Developers específica del producto. Si almacenas o transmites datos de permisos restringidos en servidores, debes completar una evaluación de seguridad.

Información sobre los alcances restringidos

Si tu app solicita permisos restringidos y no cumple con los requisitos para obtener una excepción, debes satisfacer los requisitos adicionales para permisos específicos de API de la Política de datos del usuario de los Servicios de las APIs de Google o los requisitos específicos del producto en la página de Google Developers del producto, lo que requiere un proceso de revisión más extenso.

Comprende el uso de tu alcance

- Revisa los permisos que usa tu app o que quieres usar. Para encontrar el uso de los permisos existentes, examina el código fuente de tu app en busca de permisos enviados con solicitudes de autorización.

- Determina que cada permiso solicitado es necesario para las acciones previstas de la función de tu app y usa el menor privilegio necesario para proporcionar la función. Por lo general, las APIs de Google tienen documentación de referencia en la página de Google Developers del producto para sus extremos, que incluye el alcance necesario para llamar al extremo o a propiedades específicas dentro de él. Para obtener más información sobre los alcances de acceso necesarios para los extremos de API que llama tu app, lee la documentación de referencia de esos extremos. For example, for an app that only uses Gmail APIs to occasionally send emails on a user's behalf, don't request the scope that provides full access to the user's email data.

- Los datos que recibas de una API de Google solo se deben usar de conformidad con las políticas de la API y de la manera en que se los representes a tus usuarios en las acciones de tu app y en tu política de privacidad.

- Consulta la documentación de la API para obtener más información sobre cada alcance, incluido su posible estado sensitive or restricted .

- Declara todos los alcances que usa tu app en el Data Access page de Cloud Console. Los permisos que especifiques se agrupan en categorías sensibles o restringidas para destacar cualquier verificación adicional que se requiera.

- Encuentra el mejor alcance que coincida con los datos que usa tu integración, comprende su uso, vuelve a confirmar que todo siga funcionando en un entorno de prueba y, luego, prepárate para enviar la solicitud de verificación.

Asegúrate de tener en cuenta el tiempo necesario para completar la verificación en tu plan de lanzamiento de la app o de las funciones nuevas que requieran un alcance nuevo. Uno de estos requisitos adicionales se aplica si la app accede a los datos del usuario de Google desde un servidor o a través de él, o bien si tiene la capacidad de hacerlo. En estos casos, el sistema debe someterse a una evaluación de seguridad anual de un evaluador externo independiente aprobado por Google. Por este motivo, el proceso de verificación de permisos restringidos puede tardar varias semanas en completarse. Ten en cuenta que todas las apps deben completar primero el paso de verificación de marca, que suele tardar entre 2 y 3 días hábiles, si la información de la marca cambió desde la última verificación aprobada de la pantalla de consentimiento de OAuth.

Tipos de aplicaciones permitidas

Ciertos tipos de aplicaciones pueden acceder a los permisos restringidos de cada producto. Puedes encontrar los tipos de aplicaciones en la página para desarrolladores de Google específica del producto (por ejemplo, la Política de la API de Gmail).

Es tu responsabilidad comprender y determinar el tipo de app. Sin embargo, si no tienes certeza sobre el tipo de aplicación, puedes no seleccionar ninguna opción para la pregunta ¿Qué funciones usarás? cuando envíes la app para su verificación. Luego, el equipo de verificación de la API de Google determinará el tipo de aplicación.

Security assessment

Todas las apps que soliciten acceso a los datos restringidos de los usuarios de Google y que puedan acceder a datos desde un servidor de terceros o a través de él deben someterse a una evaluación de seguridad por parte de los asesores de seguridad del panel de Google. Esta evaluación ayuda a mantener seguros los datos de los usuarios de Google, ya que verifica que todas las apps que acceden a los datos de los usuarios de Google demuestren la capacidad de manejar los datos de forma segura y de borrarlos cuando un usuario lo solicite.

Para estandarizar nuestra evaluación de seguridad, utilizamos la Alianza de defensa de aplicaciones y el framework de evaluación de seguridad para aplicaciones en la nube (CASA).

Como se mencionó anteriormente, para mantener el acceso a cualquier alcance restringido verificado, las apps deben volver a verificarse para garantizar el cumplimiento y completar una evaluación de seguridad al menos cada 12 meses después de la fecha de aprobación de la Carta de Evaluación (LOA) del evaluador. Si tu app agrega un nuevo alcance restringido, es posible que deba someterse a una nueva evaluación para abarcar el alcance adicional si no se incluyó en una evaluación de seguridad anterior.

El equipo de revisión de Google te envía un correo electrónico cuando es momento de volver a certificar tu app. Para asegurarte de que los miembros correctos de tu equipo reciban la notificación sobre esta aplicación anual de la política, asocia cuentas de Google adicionales a tu proyecto como propietario o editor. Cloud Console También ayuda a mantener actualizados los correos electrónicos de asistencia al usuario y de contacto del desarrollador que se especifican en el objeto Cloud Console OAuth Branding pagede Google.

Pasos para prepararse para la verificación

Todas las apps que usan las APIs de Google para solicitar acceso a los datos deben seguir estos pasos para completar la verificación de la marca:

- Confirma que tu app no se incluya en ninguno de los casos de uso de la sección Excepciones a los requisitos de verificación.

- Asegúrate de que tu app cumpla con los requisitos de desarrollo de la marca de las APIs o el producto asociados. Por ejemplo, consulta los lineamientos de desarrollo de la marca para los permisos de Acceso con Google.

- Verifica la propiedad de los dominios autorizados de tu proyecto en Google Search Console. Usa una Cuenta de Google asociada a tu proyecto de API Console como propietario o editor.

- Asegúrate de que toda la información de la marca en la pantalla de consentimiento de OAuth, como el nombre de la app, el correo electrónico de asistencia, el URI de la página principal, el URI de la política de privacidad, etcétera, represente con precisión la identidad de la app.

Requisitos de la página principal de la aplicación

Asegúrate de que tu página principal cumpla con los siguientes requisitos:

- Tu página principal debe ser de acceso público y no solo para los usuarios que accedieron a tu sitio.

- Debe ser clara la relevancia de la página principal para la app que se está revisando.

- Los vínculos a la ficha de tu app en Google Play Store o a su página de Facebook no se consideran páginas principales de la aplicación válidas.

Requisitos del vínculo a la política de privacidad de la aplicación

Asegúrate de que la política de privacidad de tu app cumpla con los siguientes requisitos:

- La política de privacidad debe ser visible para los usuarios, estar alojada en el mismo dominio que la página principal de tu aplicación y tener un vínculo en la pantalla de consentimiento de OAuth del Google API Console. Ten en cuenta que la página principal debe incluir una descripción de la funcionalidad de la app, así como vínculos a la política de privacidad y a las Condiciones del Servicio opcionales.

- La política de privacidad debe divulgar la manera en que tu aplicación accede a los datos del usuario de Google, los usa, almacena o comparte. The privacy policy must comply with the Google API Services User Data Policy and the Limited Use requirements for restricted scopes. Debes limitar el uso de los datos de los usuarios de Google a las prácticas que divulgue tu política de privacidad publicada.

- Review example cases of privacy policies that don't meet the Limited Use requirements.

Cómo enviar tu app para su verificación

Un Google Cloud Console proyecto organiza todos tus Cloud Console recursos. Un proyecto consiste en un conjunto de cuentas de Google asociadas que tienen permiso para realizar operaciones del proyecto, un conjunto de APIs habilitadas y configuración de facturación, autenticación y supervisión para esas APIs. Por ejemplo, un proyecto puede contener uno o más clientes de OAuth, configurar APIs para que las usen esos clientes y configurar una pantalla de consentimiento de OAuth que se muestre a los usuarios antes de que autoricen el acceso a tu app.

Si alguno de tus clientes de OAuth no está listo para la producción, te sugerimos que lo borres del proyecto que solicita la verificación. Puedes hacerlo en Clients page.

Para enviar tu canal a verificación, sigue estos pasos:

- Asegúrate de que tu app cumpla con las Condiciones del Servicio de las APIs de Google y la Política de Datos del Usuario de los Servicios de las APIs de Google.

- Mantén actualizados los roles de propietario y editor de las cuentas asociadas de tu proyecto, así como el correo electrónico de asistencia al usuario y la información de contacto del desarrollador de la pantalla de consentimiento de OAuth en tu Cloud Console. Esto garantiza que los miembros correctos de tu equipo reciban notificaciones sobre los requisitos nuevos.

- Ve al Cloud Console Centro de verificación de OAuth.

- Haz clic en el botón Selector de proyectos.

-

En el cuadro de diálogo Seleccionar de que aparece, selecciona tu proyecto. Si no encuentras tu proyecto, pero conoces su ID, puedes crear una URL en tu navegador con el siguiente formato:

https://console.developers.google.com/auth/branding?project=[PROJECT_ID]

Reemplaza [PROJECT_ID] por el ID del proyecto que deseas usar.

- Selecciona el botón Editar app.

- Ingresa la información necesaria en la página de la pantalla de consentimiento de OAuth y, luego, selecciona el botón Guardar y continuar.

- Usa el botón Agregar o quitar permisos para declarar todos los permisos que solicita tu app. En la sección Permisos no sensibles, se precompleta un conjunto inicial de permisos necesarios para el Acceso con Google. Los permisos agregados se clasifican como no sensibles, sensitive, or restricted.

- Proporciona hasta tres vínculos a la documentación pertinente de las funciones relacionadas en tu app.

-

Proporciona cualquier información adicional que se solicite sobre tu app en los pasos posteriores.

- Ensure your app complies with the Additional requirements for specific API scopes, which includes undergoing an annual security assessment if your app accesses restricted scope Google users' data from or through a third-party server.

- Ensure your app is one of the allowed types specified in the Limited Use section of the Additional requirements for specific API scopes page.

- If your app is a task automation platform, your demonstration video must showcase how multiple API workflows are created and automated, and in which directions user data flows.

-

Prepare a video that fully demonstrates how a user initiates and grants access to the requested scopes and shows, in detail, the usage of the granted sensitive and restricted scopes in the app. Upload the video to YouTube Studio and set Visibility as Unlisted. You need to provide a link to the demonstration video in the YouTube link field.

- Show the OAuth grant process that users will experience, in English. This includes the consent flow and, if you use Google Sign-In, the sign-in flow.

- Show that the OAuth consent screen correctly displays the App Name.

- Show that the browser address bar of the OAuth consent screen correctly includes your app's OAuth client ID.

- To show how the data will be used, demonstrate the functionality that's enabled by each sensitive and restricted scope that you request.

- If you use multiple clients, and therefore have multiple OAuth client IDs, show how the data is accessed on each OAuth client.

- Select your permitted application type from the "What features will you use?" list.

- Describe how you will use the restricted scopes in your app and why more limited scopes aren't sufficient.

- Si la configuración de la app que proporcionas requiere verificación, tienes la oportunidad de enviarla para que se verifique. Completa los campos obligatorios y, luego, haz clic en Enviar para iniciar el proceso de verificación.

Después de que envíes tu app, el equipo de Confianza y Seguridad de Google te enviará un correo electrónico con la información adicional que necesite o los pasos que debas completar. Revisa tus direcciones de correo electrónico en la sección Información de contacto del desarrollador y el correo electrónico de asistencia de tu pantalla de consentimiento de OAuth para ver si hay solicitudes de información adicional. También puedes ver la página de la pantalla de consentimiento de OAuth de tu proyecto para confirmar su estado de revisión actual, incluido si el proceso de revisión está en pausa mientras esperamos tu respuesta.

Excepciones a los requisitos de verificación

Si tu app se usará en cualquiera de las situaciones que se describen en las siguientes secciones, no es necesario que la envíes para su revisión.

Uso personal

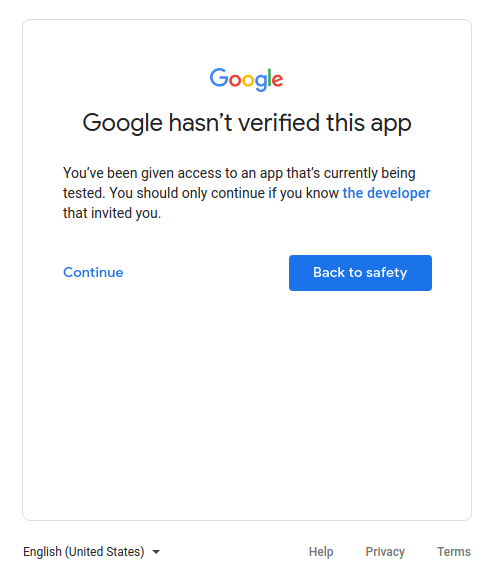

Un caso de uso es si eres el único usuario de tu app o si solo la usan unos pocos usuarios, a quienes conoces personalmente. Es posible que tú y tu cantidad limitada de usuarios se sientan cómodos con avanzar por la pantalla de app no verificada y otorgar acceso a tus cuentas personales a la app.

Proyectos utilizados en los niveles de desarrollo, prueba o etapa de pruebas

Para cumplir con las Políticas de OAuth 2.0 de Google, te recomendamos que tengas proyectos diferentes para los entornos de prueba y producción. Te recomendamos que envíes tu app para su verificación solo si quieres que esté disponible para cualquier usuario que tenga una Cuenta de Google. Por lo tanto, si tu app se encuentra en las fases de desarrollo, prueba o etapa de pruebas, no se requiere la verificación.

Si tu app está en las fases de desarrollo o prueba, puedes dejar el Estado de publicación en el parámetro de configuración predeterminado de Prueba. Este parámetro de configuración significa que tu app aún está en desarrollo y solo está disponible para los usuarios que agregues a la lista de usuarios de prueba. Debes administrar la lista de Cuentas de Google que participan en el desarrollo o las pruebas de tu app.

Solo datos propiedad del servicio

Si tu app usa una cuenta de servicio para acceder solo a sus propios datos y no accede a ningún dato del usuario (vinculado a una Cuenta de Google), no es necesario que la envíes para su verificación.

Para comprender qué son las cuentas de servicio, consulta Cuentas de servicio en la documentación de Google Cloud. Si deseas obtener instrucciones para usar una cuenta de servicio, consulta Cómo usar OAuth 2.0 para aplicaciones de servidor a servidor.

Solo para uso interno

Esto significa que solo las personas de tu organización de Google Workspace o Cloud Identity usan la app. El proyecto debe ser propiedad de la organización, y su pantalla de consentimiento de OAuth debe configurarse para un tipo de usuario interno. En este caso, es posible que tu app necesite la aprobación de un administrador de la organización. Para obtener más información, consulta Consideraciones adicionales para Google Workspace.

- Obtén más información sobre las aplicaciones internas y públicas.

- Obtén información para marcar tu app como interna en la sección de preguntas frecuentes ¿Cómo puedo marcar mi app como solo para uso interno?

Instalación en todo el dominio

Si planeas que tu app solo se dirija a los usuarios de una organización de Google Workspace o Cloud Identity y siempre uses la instalación en todo el dominio, tu app no requerirá verificación. Esto se debe a que una instalación en todo el dominio permite que un administrador del dominio otorgue a las aplicaciones internas y de terceros acceso a los datos de los usuarios. Las cuentas de administrador de la organización son las únicas que pueden agregar la app a una lista de entidades permitidas para usarla en sus dominios.

En las preguntas frecuentes, obtén más información para convertir tu app en una instalación en todo el dominio: Mi aplicación tiene usuarios con cuentas empresariales de otro dominio de Google Workspace.