Certaines API Google (celles qui acceptent les niveaux d'accès Sensible ou Restreint ) imposent des exigences aux applications qui demandent l'autorisation d'accéder aux données des consommateurs. Ces exigences supplémentaires pour les niveaux d'accès restreints obligent une application à prouver qu'elle appartient à un type d'application autorisé et à se soumettre à des examens supplémentaires, y compris une éventuelle évaluation de sécurité.

L'applicabilité des niveaux d'accès restreints au sein d'une API dépend principalement du degré d'accès requis pour fournir une fonctionnalité pertinente dans votre application : lecture seule, écriture seule, lecture et écriture, etc.

Lorsque vous utilisez OAuth 2.0 pour obtenir l'autorisation d'accéder à ces données à partir d'un compte Google, vous utilisez des chaînes appelées scopes pour spécifier le type de données auxquelles vous souhaitez accéder et le niveau d'accès dont vous avez besoin. Si votre application demande des niveaux d'accès sensibles ou restreints, vous devez effectuer la procédure de validation, sauf si l'utilisation de votre application est éligible à une exception.

Les niveaux d'accès restreints sont moins nombreux que les niveaux d'accès sensibles. Les questions fréquentes sur la validation des applications de l'API OAuth contiennent la liste actuelle des champs d'application sensibles et restreints. Ces niveaux d'accès offrent un accès étendu aux données utilisateur Google et vous obligent à passer par un processus de validation avant de pouvoir les demander à partir d'un compte Google. Pour en savoir plus sur cette exigence, consultez les Règles relatives aux informations sur les utilisateurs dans les services des API Google et les Exigences supplémentaires pour des niveaux d'accès API spécifiques ou la page Google Developer spécifique au produit. Si vous stockez ou transmettez des données à champ d'application restreint sur des serveurs, vous devez effectuer une évaluation de sécurité.

Comprendre les portées restreintes

Si votre application demande des champs d'application restreints et ne remplit pas les conditions pour bénéficier d'une exception, vous devez respecter les exigences supplémentaires pour les champs d'application d'API spécifiques des règles sur les données utilisateur pour les services des API Google ou les exigences spécifiques au produit sur la page Google Developers du produit, qui nécessitent un processus d'examen plus approfondi.

Comprendre votre utilisation des portées

- Examinez les niveaux d'accès que votre application utilise ou que vous souhaitez utiliser. Pour trouver votre utilisation existante des autorisations, examinez le code source de votre application pour identifier les autorisations envoyées avec les demandes d'autorisation.

- Déterminez que chaque niveau d'accès demandé est nécessaire pour les actions prévues de la fonctionnalité de votre application et qu'il utilise le moindre privilège nécessaire pour fournir la fonctionnalité. Une API Google dispose généralement d'une documentation de référence sur la page Google Developers du produit pour ses points de terminaison, qui inclut le champ d'application requis pour appeler le point de terminaison ou des propriétés spécifiques. Pour en savoir plus sur les niveaux d'accès nécessaires pour les points de terminaison d'API appelés par votre application, consultez la documentation de référence de ces points de terminaison. For example, for an app that only uses Gmail APIs to occasionally send emails on a user's behalf, don't request the scope that provides full access to the user's email data.

- Les données que vous recevez d'une API Google ne doivent être utilisées que conformément aux règles de l'API et de la manière que vous indiquez à vos utilisateurs dans les actions de votre application et dans vos règles de confidentialité.

- Consultez la documentation de l'API pour en savoir plus sur chaque autorisation, y compris son sensitive or restricted état potentiel.

- Déclarez tous les niveaux d'accès utilisés par votre application dans le Data Access page du fichier Cloud Console. Les niveaux d'accès que vous spécifiez sont regroupés dans les catégories "sensible" ou "restreint" pour mettre en évidence toute validation supplémentaire requise.

- Trouvez le meilleur champ d'application correspondant aux données utilisées par votre intégration, comprenez son utilisation, reconfirmez que tout fonctionne toujours dans un environnement de test, puis préparez-vous à l'envoyer pour vérification.

Veillez à tenir compte du temps nécessaire pour effectuer la validation dans votre plan de lancement de votre application ou de toute nouvelle fonctionnalité nécessitant un nouveau champ d'application. L'une de ces exigences supplémentaires s'applique si l'application accède ou peut accéder aux données utilisateur Google depuis ou via un serveur. Dans ce cas, le système doit faire l'objet d'une évaluation de sécurité annuelle par un évaluateur tiers indépendant approuvé par Google. C'est pourquoi le processus de validation des champs d'application restreints peut prendre plusieurs semaines. Notez que toutes les applications doivent d'abord effectuer la validation de la marque, qui prend généralement deux à trois jours ouvrés si les informations sur la marque ont changé depuis la dernière validation de l'écran d'autorisation OAuth.

Types d'applications autorisés

Certains types d'applications peuvent accéder à des niveaux d'accès limités pour chaque produit. Vous trouverez les types d'applications sur la page Google Developers spécifique au produit (par exemple, les règles de l'API Gmail).

Il vous incombe de comprendre et de déterminer le type de votre application. Toutefois, si vous n'êtes vraiment pas sûr du type d'application, vous pouvez ne sélectionner aucune option pour la question Quelles fonctionnalités utiliserez-vous ? lorsque vous soumettez l'application pour validation. L'équipe de validation de l'API Google déterminera ensuite le type d'application.

Security assessment

Toutes les applications qui demandent l'accès aux données restreintes des utilisateurs Google et qui peuvent accéder aux données depuis ou via un serveur tiers doivent passer une évaluation de sécurité réalisée par les évaluateurs de sécurité Google. Cette évaluation permet de protéger les données des utilisateurs Google en vérifiant que toutes les applications qui accèdent aux données des utilisateurs Google sont capables de gérer les données de manière sécurisée et de les supprimer à la demande d'un utilisateur.

Pour standardiser notre évaluation de la sécurité, nous utilisons l' App Defense Alliance et le framework d'évaluation de la sécurité des applications cloud (CASA).

Comme mentionné précédemment, pour conserver l'accès à des champs d'application restreints validés, les applications doivent être revalidées pour la conformité et faire l'objet d'une évaluation de sécurité au moins tous les 12 mois après la date d'approbation de la lettre d'évaluation de votre évaluateur. Si votre application ajoute un nouveau champ d'application restreint, il est possible qu'elle doive être réévaluée pour couvrir le champ d'application supplémentaire s'il n'a pas été inclus dans une évaluation de sécurité précédente.

L'équipe Google chargée de l'examen vous envoie un e-mail lorsqu'il est temps de recertifier votre application. Pour vous assurer que les bons membres de votre équipe sont informés de cette application annuelle, associez d'autres comptes Google à votre projet Cloud Console en tant que propriétaire ou éditeur. Cela permet également de tenir à jour les adresses e-mail de contact de l'assistance utilisateur et du développeur spécifiées dans le Branding pageGoogle Cloud Console OAuth.

Étapes à suivre pour préparer la validation

Toutes les applications qui utilisent les API Google pour demander l'accès aux données doivent suivre les étapes ci-dessous pour valider leur marque :

- Vérifiez que votre application ne relève d'aucun des cas d'utilisation de la section Exceptions aux exigences de validation.

- Assurez-vous que votre application respecte les exigences en termes de branding des API ou du produit associés. Par exemple, consultez les consignes de branding pour les niveaux d'accès Google Sign-In.

- Validez la propriété des domaines autorisés de votre projet dans la Google Search Console. Utilisez un compte Google associé à votre projet API Console en tant que propriétaire ou éditeur.

- Assurez-vous que toutes les informations sur la marque figurant sur l'écran d'autorisation OAuth, telles que le nom de l'application, l'adresse e-mail d'assistance, l'URI de la page d'accueil, l'URI des règles de confidentialité, etc., représentent fidèlement l'identité de l'application.

Exigences concernant la page d'accueil de l'application

Assurez-vous que votre page d'accueil respecte les exigences suivantes :

- Votre page d'accueil doit être accessible à tous les internautes, et pas seulement aux utilisateurs connectés à votre site.

- La pertinence de votre page d'accueil par rapport à l'application en cours d'examen doit être claire.

- Les liens vers la fiche Play Store de votre application ou sa page Facebook ne sont pas considérés comme des pages d'accueil d'application valides.

Exigences concernant le lien vers les règles de confidentialité de l'application

Assurez-vous que les règles de confidentialité de votre application répondent aux exigences suivantes :

- Les règles de confidentialité doivent être visibles par les utilisateurs, hébergées dans le même domaine que la page d'accueil de votre application et accessibles via un lien sur l'écran de consentement OAuth de Google API Console. Notez que la page d'accueil doit inclure une description des fonctionnalités de l'application, ainsi que des liens vers les règles de confidentialité et les conditions d'utilisation facultatives.

- Les règles de confidentialité doivent indiquer la manière dont votre application accède aux données utilisateur Google, les utilise, les stocke ou les partage. The privacy policy must comply with the Google API Services User Data Policy and the Limited Use requirements for restricted scopes. Vous devez limiter votre utilisation des données utilisateur Google aux pratiques décrites dans vos règles de confidentialité publiées.

- Review example cases of privacy policies that don't meet the Limited Use requirements.

Envoyer votre application pour validation

Un Google Cloud Console projet permet d'organiser toutes vos ressources Cloud Console . Chaque projet comprend un ensemble de comptes Google associés autorisés à effectuer des opérations sur le projet, un ensemble d'API activées, ainsi que des paramètres de facturation, d'authentification et de surveillance pour ces API. Par exemple, un projet peut contenir un ou plusieurs clients OAuth, configurer des API pour qu'elles soient utilisées par ces clients et configurer un écran d'autorisation OAuth qui s'affiche pour les utilisateurs avant qu'ils n'autorisent l'accès à votre application.

Si l'un de vos clients OAuth n'est pas prêt pour la production, nous vous suggérons de le supprimer du projet qui demande la validation. Vous pouvez le faire dans le Clients page.

Pour demander la validation, procédez comme suit :

- Assurez-vous que votre application respecte les Conditions d'utilisation des API Google et le Règlement sur les données utilisateur dans les services d'API Google.

- Dans votre Cloud Console, veillez à ce que les rôles de propriétaire et d'éditeur des comptes associés à votre projet soient à jour, ainsi que l'adresse e-mail d'assistance aux utilisateurs et les coordonnées du développeur de l'écran d'autorisation OAuth. Cela permet de s'assurer que les membres concernés de votre équipe sont informés de toute nouvelle exigence.

- Accédez au Centre de validation OAuth Cloud Console.

- Cliquez sur le bouton Sélecteur de projet.

-

Dans la boîte de dialogue Sélectionner qui s'affiche, sélectionnez votre projet. Si vous ne trouvez pas votre projet, mais que vous connaissez son ID, vous pouvez créer une URL dans votre navigateur au format suivant :

https://console.developers.google.com/auth/branding?project=[PROJECT_ID]

Remplacez [PROJECT_ID] par l'ID du projet que vous souhaitez utiliser.

- Sélectionnez le bouton Modifier l'application.

- Saisissez les informations nécessaires sur la page de l'écran d'autorisation OAuth, puis sélectionnez le bouton Enregistrer et continuer.

- Utilisez le bouton Ajouter ou supprimer des champs d'application pour déclarer tous les champs d'application demandés par votre application. Un ensemble initial de champs d'application nécessaires à Google Sign-In est prérempli dans la section Champs d'application non sensibles. Les niveaux d'accès ajoutés sont classés comme non sensibles, sensitive, or restricted.

- Fournissez jusqu'à trois liens vers toute documentation pertinente pour les fonctionnalités associées de votre application.

-

Fournissez toutes les informations supplémentaires demandées sur votre application lors des étapes suivantes.

- Ensure your app complies with the Additional requirements for specific API scopes, which includes undergoing an annual security assessment if your app accesses restricted scope Google users' data from or through a third-party server.

- Ensure your app is one of the allowed types specified in the Limited Use section of the Additional requirements for specific API scopes page.

- If your app is a task automation platform, your demonstration video must showcase how multiple API workflows are created and automated, and in which directions user data flows.

-

Prepare a video that fully demonstrates how a user initiates and grants access to the requested scopes and shows, in detail, the usage of the granted sensitive and restricted scopes in the app. Upload the video to YouTube Studio and set Visibility as Unlisted. You need to provide a link to the demonstration video in the YouTube link field.

- Show the OAuth grant process that users will experience, in English. This includes the consent flow and, if you use Google Sign-In, the sign-in flow.

- Show that the OAuth consent screen correctly displays the App Name.

- Show that the browser address bar of the OAuth consent screen correctly includes your app's OAuth client ID.

- To show how the data will be used, demonstrate the functionality that's enabled by each sensitive and restricted scope that you request.

- If you use multiple clients, and therefore have multiple OAuth client IDs, show how the data is accessed on each OAuth client.

- Select your permitted application type from the "What features will you use?" list.

- Describe how you will use the restricted scopes in your app and why more limited scopes aren't sufficient.

- Si la configuration d'application que vous fournissez nécessite une validation, vous avez la possibilité de soumettre l'application pour validation. Remplissez les champs obligatoires, puis cliquez sur Envoyer pour lancer la procédure de validation.

Une fois votre application envoyée, l'équipe Trust & Safety de Google vous contactera par e-mail pour vous demander des informations supplémentaires ou vous indiquer les étapes à suivre. Vérifiez vos adresses e-mail dans la section Coordonnées du développeur et l'adresse e-mail d'assistance de votre écran d'autorisation OAuth pour voir si vous avez reçu des demandes d'informations supplémentaires. Vous pouvez également consulter la page de l'écran d'autorisation OAuth de votre projet pour confirmer son état d'examen actuel, y compris si le processus d'examen est suspendu en attendant votre réponse.

Exceptions aux exigences de validation

Si votre application doit être utilisée dans l'un des scénarios décrits dans les sections suivantes, vous n'avez pas besoin de la soumettre pour examen.

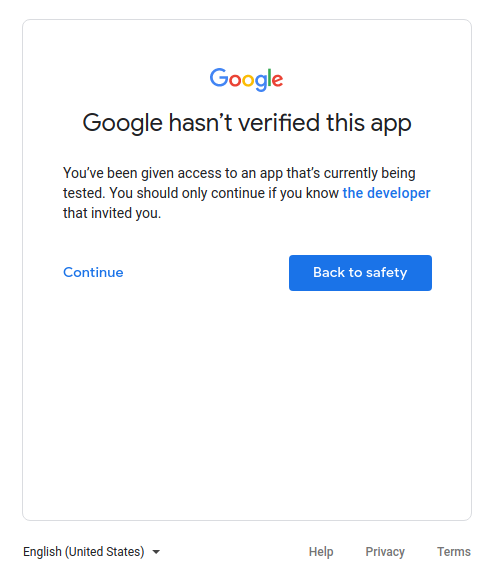

Usage personnel

Par exemple, si vous êtes le seul utilisateur de votre application ou si elle n'est utilisée que par quelques personnes que vous connaissez personnellement. Vous et votre nombre limité d'utilisateurs pouvez être à l'aise avec l'écran "Application non validée" et accorder à vos comptes personnels l'accès à votre application.

Projets utilisés dans les niveaux de développement, de test ou de préproduction

Pour respecter les règles Google OAuth 2.0, nous vous recommandons d'utiliser des projets différents pour les environnements de test et de production. Nous vous recommandons de ne soumettre votre application à la validation que si vous souhaitez la rendre disponible pour tous les utilisateurs disposant d'un compte Google. Par conséquent, si votre application est en phase de développement, de test ou de préproduction, la validation n'est pas requise.

Si votre application est en phase de développement ou de test, vous pouvez laisser l'état de publication sur le paramètre par défaut Test. Ce paramètre signifie que votre application est toujours en cours de développement et n'est accessible qu'aux utilisateurs que vous ajoutez à la liste des utilisateurs de test. Vous devez gérer la liste des comptes Google impliqués dans le développement ou le test de votre application.

Données appartenant au service uniquement

Si votre application utilise un compte de service pour accéder uniquement à ses propres données et qu'elle n'accède à aucune donnée utilisateur (associée à un compte Google), vous n'avez pas besoin de demander la validation.

Pour comprendre ce que sont les comptes de service, consultez Comptes de service dans la documentation Google Cloud. Pour savoir comment utiliser un compte de service, consultez Utiliser OAuth 2.0 pour les applications de serveur à serveur.

Ils sont réservés à un usage interne

Cela signifie que l'application n'est utilisée que par les membres de votre organisation Google Workspace ou Cloud Identity. Le projet doit appartenir à l'organisation et son écran de consentement OAuth doit être configuré pour un type d'utilisateur interne. Dans ce cas, votre application peut nécessiter l'approbation d'un administrateur de l'organisation. Pour en savoir plus, consultez Remarques supplémentaires pour Google Workspace.

- En savoir plus sur les applications publiques et internes

- Découvrez comment marquer votre application comme interne dans la FAQ Comment puis-je marquer mon application comme étant réservée à un usage interne ?

Installation à l'échelle du domaine

Si vous prévoyez que votre application ne cible que les utilisateurs d'une organisation Google Workspace ou Cloud Identity et qu'elle utilise toujours l'installation à l'échelle du domaine, elle n'aura pas besoin d'être validée. En effet, une installation au niveau du domaine permet à un administrateur de domaine d'autoriser des applications tierces et internes à accéder aux données de vos utilisateurs. Seuls les comptes d'administrateur d'organisation peuvent ajouter l'application à une liste d'autorisation pour l'utiliser dans leurs domaines.

Découvrez comment installer votre application à l'échelle du domaine dans les questions fréquentes. Mon application comporte des utilisateurs disposant de comptes d'entreprise provenant d'un autre domaine Google Workspace.