Se o app pedir permissão para usar as APIs do Google e acessar os dados dos usuários do Google, talvez seja necessário concluir um processo de verificação antes de disponibilizar o app publicamente pela primeira vez.

Se esse requisito se aplica ao seu app depende principalmente de dois fatores:

- O tipo de dados do usuário que você acessa: informações do perfil público, entradas de agenda, arquivos no Drive, determinados dados de saúde e fitness etc.

- O grau de acesso necessário: somente leitura, leitura e gravação etc.

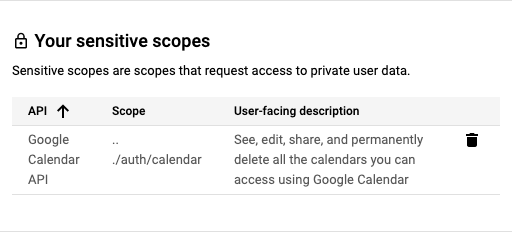

Quando você usa o OAuth 2.0 para receber permissão de uma Conta do Google e acessar os dados dela, usa strings chamadas escopos para especificar o tipo de dados que quer acessar em nome dela. Se o app solicitar escopos categorizados como sensíveis ou restritos, provavelmente será necessário concluir o processo de verificação, a menos que o uso do app se qualifique para uma exceção.

Exemplos de escopos sensíveis incluem ler eventos armazenados no Google Agenda, armazenar um novo contato no Google Contatos ou excluir um vídeo do YouTube. Para mais informações sobre os escopos disponíveis e as classificações deles, consulte a documentação de referência dos endpoints da API chamados pelo app e qualquer guia de autorização relacionado publicado para a API.

Você precisa solicitar escopos que exigem o mínimo de acesso aos dados do usuário necessário para fornecer essa funcionalidade. Por exemplo, um app que apenas lê dados não pode solicitar acesso para ler, gravar e excluir conteúdo quando um escopo mais restrito está disponível para a API e os endpoints relacionados. Os dados recebidos de uma API do Google só podem ser usados em conformidade com as políticas da API e da maneira que você representa aos usuários nas ações do app e na sua Política de Privacidade.

Considere o tempo necessário para concluir a verificação no seu plano de lançamento do app ou de novos recursos que exigem um novo escopo. O processo de verificação de escopo sensível normalmente leva de 3 a 5 dias úteis para ser concluído. Seu app pode se qualificar para concluir a verificação de marca como um subconjunto da solicitação de verificação de escopo sensível.

Entender escopos sensíveis

Escopos sensíveis precisam ser analisados pelo Google antes que qualquer Conta do Google possa conceder acesso. Os administradores da organização do Google Workspace podem restringir o acesso a escopos sensíveis para evitar o acesso por IDs de cliente OAuth que a organização não marca explicitamente como confiáveis.

Entender o uso do escopo

- Revise os escopos que seu app usa ou que você quer usar. Para encontrar seu uso de escopo atual, examine o código-fonte do app para ver se há escopos enviados com solicitações de autorização.

- Determine que cada escopo solicitado é necessário para as ações pretendidas do recurso do app e usa o menor privilégio necessário para fornecer o recurso. Normalmente, uma API do Google tem documentação de referência na página do Google Developers do produto para os endpoints, incluindo o escopo necessário para chamar o endpoint ou propriedades específicas nele. Para mais informações sobre os escopos de acesso necessários para os endpoints de API chamados pelo app, leia a documentação de referência desses endpoints.

- Os dados recebidos de uma API do Google só podem ser usados de acordo com as políticas da API e da maneira que você representa aos usuários nas ações do app e na sua Política de Privacidade.

- Consulte a documentação da API para saber mais sobre cada escopo, incluindo o possível status sensitive or restricted .

- Declare todos os escopos usados pelo app no Data Access page do Cloud Console. Os escopos especificados são agrupados em categorias sensíveis ou restritas para destacar qualquer verificação adicional necessária.

- Encontre o melhor escopo que corresponda aos dados usados pela sua integração, entenda o uso deles, reconfirme que tudo ainda funciona em um ambiente de teste e se prepare para enviar para verificação.

Etapas para se preparar para a verificação

Todos os apps que usam APIs do Google para solicitar acesso a dados precisam seguir estas etapas para concluir a verificação de marca:

- Confirme se o app não se enquadra em nenhum dos casos de uso na seção Exceções aos requisitos de verificação.

- Verifique se o app está em conformidade com os requisitos de marca das APIs ou do produto associado. Por exemplo, consulte as diretrizes de marca para escopos do Login do Google.

- Verifique a propriedade dos domínios autorizados do seu projeto no Google Search Console. Use uma Conta do Google associada ao seu projeto do API Console como proprietário ou editor.

- Verifique se todas as informações de marca na tela de consentimento do OAuth, como nome do app, e-mail de suporte, URI da página inicial, URI da Política de Privacidade etc., representam com precisão a identidade do app.

Requisitos da página inicial do aplicativo

Verifique se a página inicial atende aos seguintes requisitos:

- Sua página inicial precisa estar acessível publicamente, e não apenas para usuários conectados ao site.

- A relevância da sua página inicial para o app em análise precisa estar clara.

- Links para a página de detalhes do app na Google Play Store ou na página do Facebook não são considerados páginas iniciais válidas.

Requisitos do link da Política de Privacidade do aplicativo

Verifique se a Política de Privacidade do app atende aos seguintes requisitos:

- A Política de Privacidade precisa estar visível para os usuários, hospedada no mesmo domínio da página inicial do aplicativo e vinculada à tela de permissão do OAuth do Google API Console. A página inicial precisa incluir uma descrição da funcionalidade do app, além de links para a Política de Privacidade e os Termos de Serviço opcionais.

- A Política de Privacidade precisa divulgar como o aplicativo acessa, usa, armazena ou compartilha dados do usuário do Google. Você precisa limitar o uso dos dados do usuário do Google às práticas divulgadas na sua Política de Privacidade publicada.

Como enviar seu app para verificação

Um Google Cloud Console projeto organiza todos os seus recursos do Cloud Console . Um projeto consiste em um conjunto de Contas do Google associadas que têm permissão para realizar operações de projeto, um conjunto de APIs ativadas e configurações de faturamento, autenticação e monitoramento dessas APIs. Por exemplo, um projeto pode conter um ou mais clientes OAuth, configurar APIs para uso por esses clientes e configurar uma tela de permissão OAuth que é mostrada aos usuários antes que eles autorizem o acesso ao seu app.

Se algum dos seus clientes OAuth não estiver pronto para produção, recomendamos que você o exclua do projeto que está solicitando a verificação. Você pode fazer isso na Clients page.

Para enviar para verificação, siga estas etapas:

- Verifique se o app obedece aos Termos de Serviço das APIs do Google e à Política de dados do usuário dos serviços de API do Google.

- Mantenha atualizadas as funções de proprietário e editor das contas associadas ao projeto, bem como o e-mail de suporte ao usuário e os dados de contato do desenvolvedor da tela de consentimento do OAuth no Cloud Console. Assim, os membros certos da sua equipe serão notificados sobre novos requisitos.

- Acesse a Central de verificação do OAuth Cloud Console.

- Clique no botão Seletor de projetos.

-

Na caixa de diálogo Selecionar de, escolha seu projeto. Se você não encontrar seu projeto, mas souber o ID dele, crie um URL no navegador no seguinte formato:

https://console.developers.google.com/auth/branding?project=[PROJECT_ID]

Substitua [PROJECT_ID] pelo ID do projeto que você quer usar.

- Selecione o botão Editar app.

- Insira as informações necessárias na página "Tela de consentimento OAuth" e selecione o botão Salvar e continuar.

- Use o botão Adicionar ou remover escopos para declarar todos os escopos solicitados pelo app. Um conjunto inicial de escopos necessários para o Login do Google é preenchido previamente na seção Escopos não sensíveis. Os escopos adicionados são classificados como não sensíveis, sensitive, or restricted.

- Forneça até três links para documentação relevante sobre recursos relacionados no seu app.

-

Forneça as informações adicionais solicitadas sobre seu app nas etapas seguintes.

- Prepare a detailed justification for each requested sensitive scope, as well as an explanation

for why a narrower scope isn't sufficient. For example: "My app will use

https://www.googleapis.com/auth/calendarto show a user's Google calendar data on the scheduling screen of my app. This lets users manage their schedules through my app and sync the changes with their Google calendar." -

Prepare a video that fully demonstrates how a user initiates and grants access to the requested scopes and shows, in detail, the usage of the granted sensitive and restricted scopes in the app. Upload the video to YouTube Studio and set its Visibility as Unlisted. You need to provide a link to the demonstration video in the YouTube link field.

- Show the OAuth grant process that users will experience, in English. This includes the consent flow and, if you use Google Sign-In, the sign-in flow.

- Show that the OAuth consent screen correctly displays the App Name.

- Show that the browser address bar of the OAuth consent screen correctly includes your app's OAuth client ID.

- To show how the data will be used, demonstrate the functionality that's enabled by each sensitive scope that you request.

- Prepare a detailed justification for each requested sensitive scope, as well as an explanation

for why a narrower scope isn't sufficient. For example: "My app will use

- Se a configuração do app que você fornecer exigir verificação, você poderá enviar o app para verificação. Preencha os campos obrigatórios e clique em Enviar para iniciar o processo de verificação.

Depois que você enviar o app, a equipe de confiabilidade e segurança do Google vai entrar em contato por e-mail com outras informações necessárias ou etapas que você precisa concluir. Verifique seus endereços de e-mail na seção Informações de contato do desenvolvedor e o e-mail de suporte da tela de consentimento do OAuth para solicitações de mais informações. Você também pode acessar a página da tela de permissão OAuth do projeto para confirmar o status atual da revisão, incluindo se o processo está pausado enquanto aguardamos sua resposta.

Exceções aos requisitos de verificação

Se o app for usado em algum dos cenários descritos nas seções a seguir, não será necessário enviá-lo para revisão.

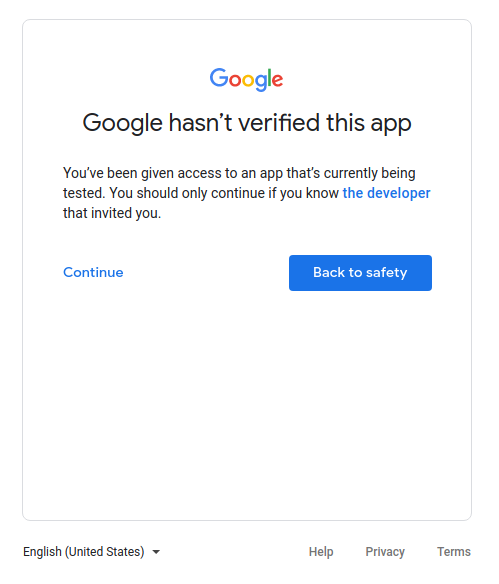

Uso pessoal

Um caso de uso é se você for o único usuário do app ou se ele for usado por apenas alguns usuários, todos conhecidos pessoalmente por você. Você e seu número limitado de usuários podem se sentir à vontade para avançar na tela de app não verificado e conceder às suas contas pessoais acesso ao app.

Projetos usados nas camadas de desenvolvimento, teste ou staging

Para cumprir as políticas do Google OAuth 2.0, recomendamos que você tenha projetos diferentes para ambientes de teste e produção. Recomendamos que você envie o app para verificação apenas se quiser disponibilizá-lo para qualquer usuário com uma Conta do Google. Portanto, se o app estiver nas fases de desenvolvimento, teste ou preparação, a verificação não será necessária.

Se o app estiver nas fases de desenvolvimento ou teste, deixe o Status de publicação na configuração padrão de Teste. Essa configuração significa que o app ainda está em desenvolvimento e só está disponível para os usuários que você adicionou à lista de usuários de teste. Você precisa gerenciar a lista de Contas do Google envolvidas no desenvolvimento ou teste do seu app.

Somente dados de propriedade do serviço

Se o app usa uma conta de serviço para acessar apenas os próprios dados e não acessa dados do usuário (vinculados a uma Conta do Google), não é necessário enviar para verificação.

Para entender o que são contas de serviço, consulte Contas de serviço na documentação do Google Cloud. Para instruções sobre como usar uma conta de serviço, consulte Como usar o OAuth 2.0 para aplicativos de servidor para servidor.

Somente para uso interno

Isso significa que o app é usado apenas por pessoas na sua organização do Google Workspace ou do Cloud Identity. O projeto precisa ser da organização, e a tela de consentimento do OAuth precisa ser configurada para um tipo de usuáriointerno. Nesse caso, talvez seja necessário ter a aprovação de um administrador da organização. Para mais informações, consulte Considerações adicionais para o Google Workspace.

- Saiba mais sobre aplicativos públicos e internos.

- Saiba como marcar seu app como interno nas Perguntas frequentes Como posso marcar meu app como somente para uso interno?

Instalação em todo o domínio

Se você planeja que seu app tenha como público-alvo apenas usuários de uma organização do Google Workspace ou do Cloud Identity e sempre use a instalação em todo o domínio, ele não vai precisar de verificação de marca. No entanto, se o app usar escopos restritos ou sensíveis, será necessário fazer a verificação do app. Isso acontece porque uma instalação em todo o domínio permite que um administrador do domínio conceda a apps internos e de terceiros acesso aos dados dos usuários. Somente administradores da organização podem adicionar o app a uma lista de permissões para uso nos domínios deles.

Saiba como fazer do seu app uma instalação em todo o domínio nas perguntas frequentes Meu aplicativo tem usuários com contas corporativas de outro domínio do Google Workspace.