بعد تسجيل تطبيقك في ميزة "فحص التطبيقات"، إذا كنت تريد تشغيل تطبيق في بيئة لا تصنفها أداة "فحص التطبيقات" عادةً على أنها صالحة، مثل أداة المحاكي أثناء التطوير أو من خلال التكامل المستمر (CI) يمكنك إنشاء إصدار لتصحيح أخطاء تطبيقك يستخدم موفِّر خدمة تصحيح أخطاء فحص التطبيق بدلاً من App Attest.

استخدام موفر تصحيح الأخطاء في محاكي

لاستخدام موفِّر خدمة تصحيح الأخطاء أثناء تشغيل تطبيقك في محاكي بشكل تفاعلي (أثناء التطوير، على سبيل المثال)، عليك إجراء ما يلي:

ابحث في صفحة Credentials عن مفتاح واجهة برمجة تطبيقات iOS الخاص بمشروعك. صفحة واجهات برمجة التطبيقات قسم "الخدمات" في Google Cloud Console.

في إصدار تصحيح الأخطاء، اضبط ميزة "فحص التطبيقات" لاستخدام موفِّر تصحيح الأخطاء. وسوف إلى تحديد مفتاح واجهة برمجة التطبيقات الذي حصلت عليه في الخطوة السابقة.

#if targetEnvironment(simulator) GIDSignIn.sharedInstance.configureDebugProvider(withAPIKey: apiKey) { error in if let error { print("Error configuring `GIDSignIn` for App Check: \(error)") } } #else // Configure App Check for production. #endifافتح التطبيق. سيتم تسجيل رمز مميز لتصحيح الأخطاء على الجهاز في وحدة تحكُّم Xcode في حال تحاول حزمة SDK إرسال طلب إلى الواجهة الخلفية. على سبيل المثال:

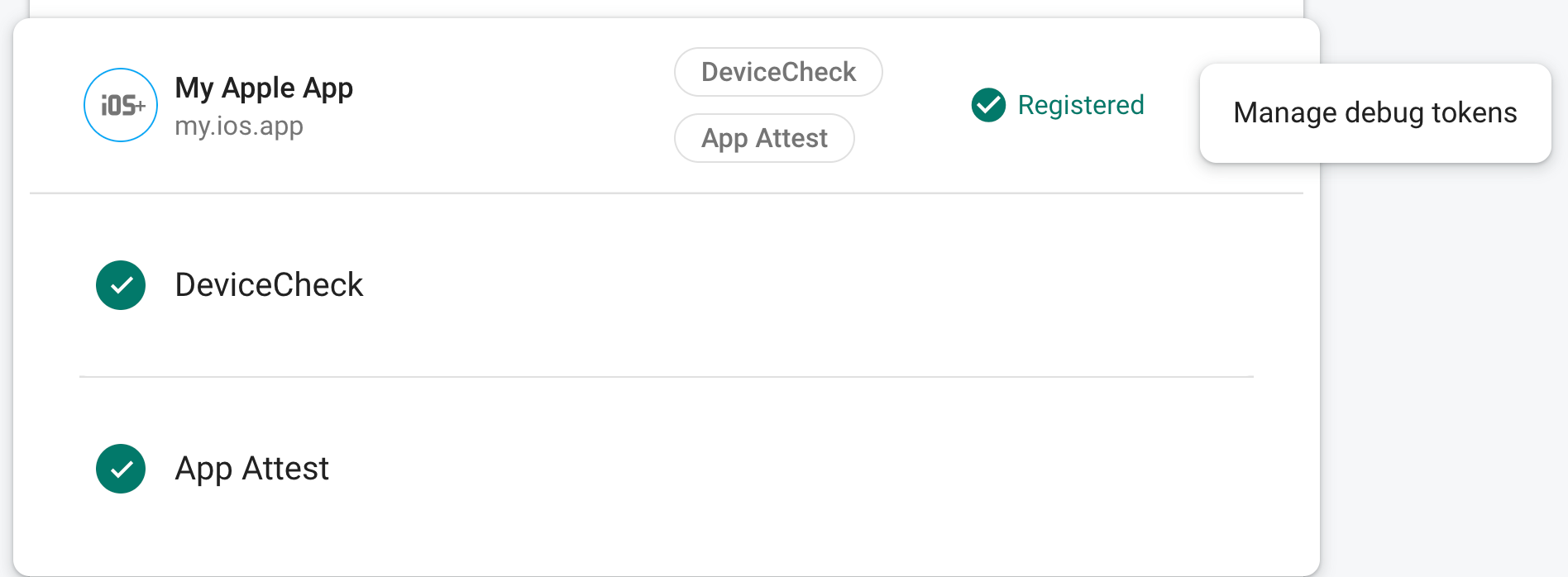

<Warning> [AppCheckCore][I-GAC004001] App Check debug token: '123a4567-b89c-12d3-e456-789012345678'.في قسم فحص التطبيقات من وحدة تحكُّم Firebase، اختر إدارة الرموز المميزة لتصحيح الأخطاء من القائمة الكاملة. ثم سجّل الرمز المميز لتصحيح الأخطاء الذي سجلته في المرة السابقة .

بعد تسجيل الرمز المميّز، ستقبله نقاط نهاية OAuth 2.0 من Google على أنّه صالحة لمشروعك.

ولأن هذا الرمز المميّز يتيح الوصول إلى نقاط نهاية المصادقة بدون على جهاز صالح، إلا أنه من الضروري الاحتفاظ بسريته. لا تلتزم بـ مستودع عام، وإذا تم اختراق الرمز المميز المسجَّل في أي وقت، يتم إبطاله مباشرةً في "وحدة تحكُّم Firebase".

استخدام موفِّر تصحيح الأخطاء في بيئة CI

لاستخدام موفِّر خدمة تصحيح الأخطاء في بيئة تكامل مستمر (CI)، عليك إجراء التالي:

في قسم فحص التطبيقات من وحدة تحكُّم Firebase، اختر إدارة الرموز المميزة لتصحيح الأخطاء من القائمة الكاملة. ثم أنشئ رمزًا مميزًا جديدًا لتصحيح الأخطاء. ستحتاج إلى الرمز المميّز في الخطوة التالية.

لأنّ هذا الرمز المميّز يتيح الوصول إلى نقاط نهاية المصادقة بدون كجهاز صالح، ينبغي أن تحافظ على خصوصيتها. لا تلتزم بـ مستودع عام، وإذا تم اختراق الرمز المميز المسجَّل في أي وقت، يتم إبطاله مباشرةً في "وحدة تحكُّم Firebase".

أضِف الرمز المميّز لتصحيح الأخطاء الذي أنشأته للتو إلى ملف تخزين المفاتيح الآمن لنظام CI (على سبيل المثال، الأسرار المشفرة لـ GitHub Actions أو المتغيّرات المشفرة في Travis CI).

إذا لزم الأمر، اضبط نظام CI لإتاحة الرمز المميّز لتصحيح الأخطاء. داخل بيئة CI كمتغير بيئي. أدخِل اسمًا للمتغيّر. شيء مثل

APP_CHECK_DEBUG_TOKEN_FROM_CI.في Xcode، أضف متغير بيئة إلى مخطط الاختبار باسم

FIRAAppCheckDebugTokenوشيء مثل$(APP_CHECK_DEBUG_TOKEN)باسم القيمة.اضبط النص البرمجي لاختبار CI لتمرير الرمز المميّز لتصحيح الأخطاء كبيئة. المتغير. على سبيل المثال:

xcodebuild test -scheme YourTestScheme -workspace YourProject.xcworkspace \ APP_CHECK_DEBUG_TOKEN=$(APP_CHECK_DEBUG_TOKEN_FROM_CI)

ابحث في صفحة Credentials عن مفتاح واجهة برمجة تطبيقات iOS الخاص بمشروعك. صفحة واجهات برمجة التطبيقات قسم "الخدمات" في Google Cloud Console.

في إصدار تصحيح الأخطاء، اضبط ميزة "فحص التطبيقات" لاستخدام موفِّر تصحيح الأخطاء. وسوف إلى تحديد مفتاح واجهة برمجة التطبيقات الذي حصلت عليه في الخطوة السابقة.

#if targetEnvironment(simulator) GIDSignIn.sharedInstance.configureDebugProvider(withAPIKey: apiKey) { error in if let error { print("Error configuring `GIDSignIn` for App Check: \(error)") } } #else // Configure App Check for production. #endif

عند تشغيل تطبيقك في بيئة CI، تقبل نقاط نهاية OAuth 2.0 من Google. الرمز المميز الذي يرسله على أنه صالح لمشروعك.