Si, après avoir enregistré votre application pour App Check, vous souhaitez exécuter votre dans un environnement qu'App Check ne considérerait pas comme valide, tel qu'un simulateur pendant le développement, ou à partir d'une intégration continue (CI) vous pouvez créer une version de débogage de votre application qui utilise Fournisseur de débogage App Check au lieu d'App Attest.

<ph type="x-smartling-placeholder">Utiliser le fournisseur de débogage dans un simulateur

Pour utiliser le fournisseur de débogueur tout en exécutant votre application dans un simulateur de manière interactive (pendant le développement, par exemple) :

Recherchez la clé API iOS de votre projet sur la page Identifiants. de la page API et Services de la console Google Cloud.

Dans votre version de débogage, configurez App Check pour utiliser le fournisseur de débogage. Vous allez vous n'avez pas besoin de spécifier la clé API que vous avez obtenue à l'étape précédente.

#if targetEnvironment(simulator) GIDSignIn.sharedInstance.configureDebugProvider(withAPIKey: apiKey) { error in if let error { print("Error configuring `GIDSignIn` for App Check: \(error)") } } #else // Configure App Check for production. #endifLancez l'application. Un jeton de débogage local est consigné dans la console Xcode lorsque le SDK tente d'envoyer une requête au backend. Exemple :

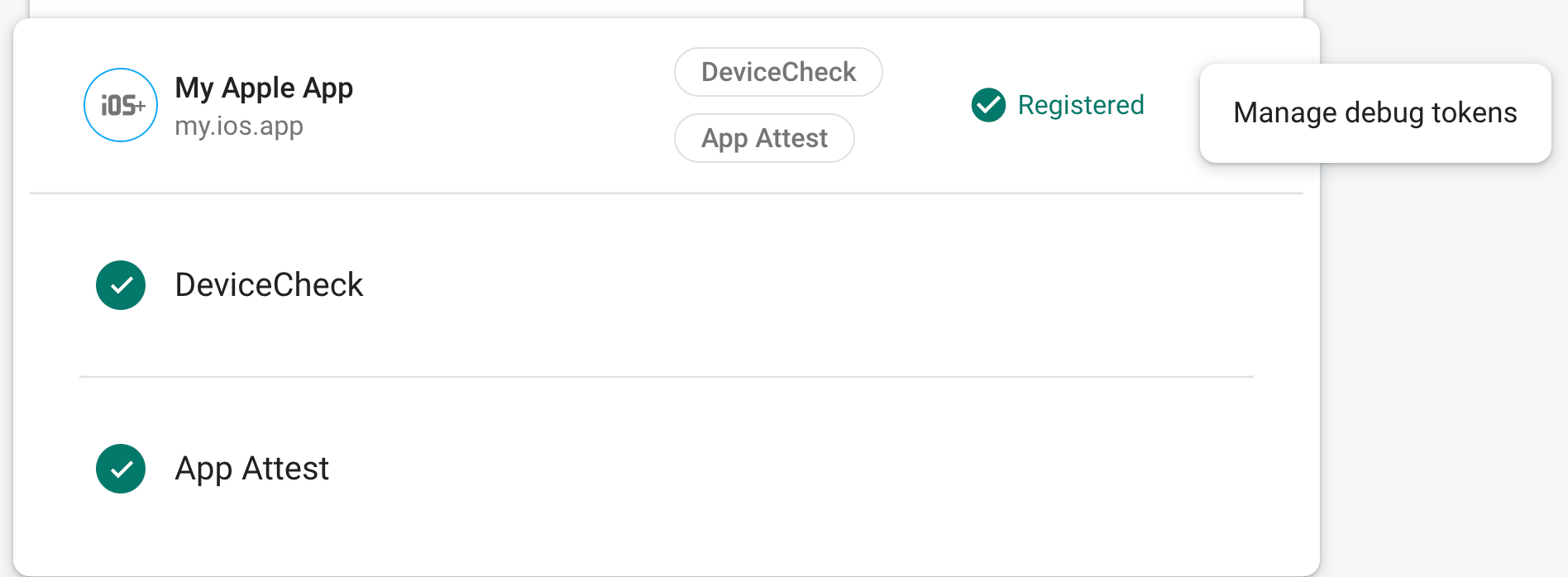

<Warning> [AppCheckCore][I-GAC004001] App Check debug token: '123a4567-b89c-12d3-e456-789012345678'.Dans la section App Check de la console Firebase, sélectionnez Gérer les jetons de débogage dans le menu dans le menu à développer. Enregistrez ensuite le jeton de débogage que vous avez étape.

Une fois le jeton enregistré, les points de terminaison OAuth 2.0 de Google l'acceptent valide pour votre projet.

Comme ce jeton permet d'accéder à vos points de terminaison d'authentification un appareil valide, il est essentiel de préserver sa confidentialité. Ne procédez pas au commit dans un dépôt public. Si un jeton enregistré est compromis, révoquez-le immédiatement dans la console Firebase.

Utiliser le fournisseur de débogueur dans un environnement CI

Pour utiliser le fournisseur de débogueur dans un environnement d'intégration continue (CI), procédez comme suit : suivantes:

Dans la section App Check de la console Firebase, sélectionnez Gérer les jetons de débogage dans le menu dans le menu à développer. Ensuite, créez un jeton de débogage. Vous aurez besoin du jeton l'étape suivante.

Comme ce jeton permet d'accéder à vos points de terminaison d'authentification un appareil valide, il est essentiel de préserver sa confidentialité. Ne procédez pas au commit dans un dépôt public. Si un jeton enregistré est compromis, révoquez-le immédiatement dans la console Firebase.

Ajoutez le jeton de débogage que vous venez de créer au magasin de clés sécurisé de votre système CI. (par exemple, les secrets chiffrés de GitHub Actions). ou les variables chiffrées de Travis CI).

Si nécessaire, configurez votre système CI pour rendre votre jeton de débogage disponible dans l'environnement CI en tant que variable d'environnement. Nommez la variable quelque chose comme

APP_CHECK_DEBUG_TOKEN_FROM_CI.Dans Xcode, ajoutez à votre schéma de test une variable d'environnement nommée

FIRAAppCheckDebugTokenet un élément semblable à$(APP_CHECK_DEBUG_TOKEN)en tant que la valeur.Configurez votre script de test CI pour transmettre le jeton de débogage en tant qu'environnement . Exemple :

xcodebuild test -scheme YourTestScheme -workspace YourProject.xcworkspace \ APP_CHECK_DEBUG_TOKEN=$(APP_CHECK_DEBUG_TOKEN_FROM_CI)

Recherchez la clé API iOS de votre projet sur la page Identifiants. de la page API et Services de la console Google Cloud.

Dans votre version de débogage, configurez App Check pour qu'il utilise le fournisseur de débogage. Vous allez vous n'avez pas besoin de spécifier la clé API que vous avez obtenue à l'étape précédente.

#if targetEnvironment(simulator) GIDSignIn.sharedInstance.configureDebugProvider(withAPIKey: apiKey) { error in if let error { print("Error configuring `GIDSignIn` for App Check: \(error)") } } #else // Configure App Check for production. #endif

Lorsque votre application s'exécute dans un environnement CI, les points de terminaison OAuth 2.0 de Google acceptent le jeton envoyé comme valide pour votre projet.