Po dodaniu biblioteki App Check do aplikacji, ale przed włączeniem egzekwowania App Check, upewnij się, że nie spowoduje to zakłóceń w działaniu aplikacji u obecnych, prawowitych użytkowników.

W podjęciu tej decyzji pomogą Ci dane o żądaniach App Check. Dane dotyczące weryfikacji aplikacji możesz śledzić w Google API Console lub w konsoli Firebase.

Monitorowanie danych w Google API Console

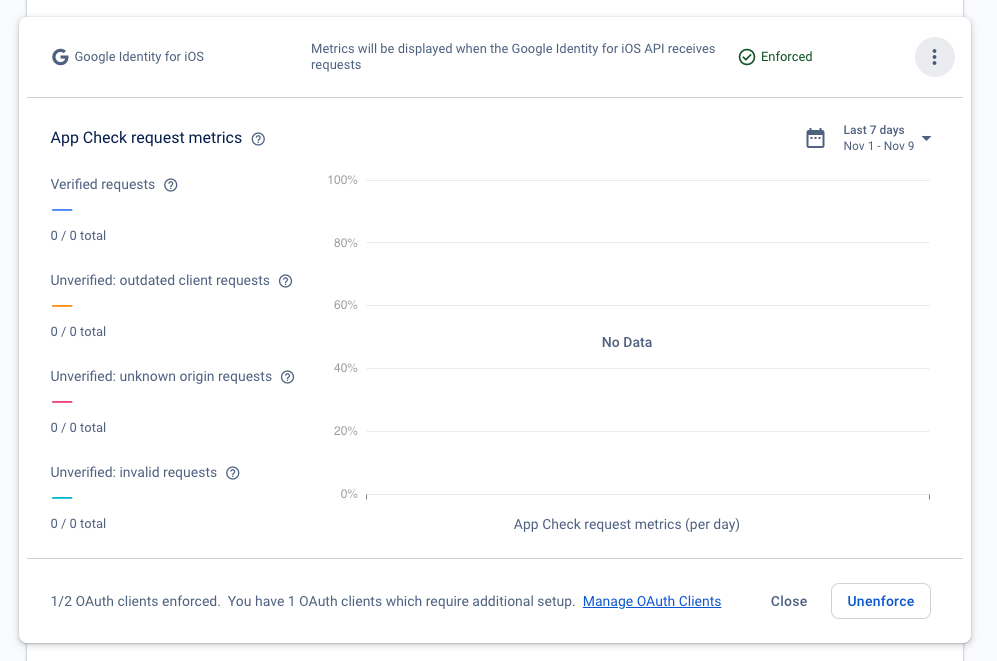

Aby wyświetlić dane klienta OAuth na iOS, otwórz widok edycji klienta na stronie danych logowania. W sekcji Google Identity na iOS po prawej stronie zobaczysz rodzaje danych. Te dane będą zawierać wskaźniki żądań Sprawdzania aplikacji. Dane obejmują te informacje:

- Liczba zweryfikowanych żądań – żądania, które mają prawidłowy token Sprawdzania aplikacji. Po włączeniu egzekwowania Sprawdzania aplikacji tylko żądania z tej kategorii będą realizowane.

- Liczba niezweryfikowanych żądań: prawdopodobnie nieaktualne żądania klienta – żądania, w których brakuje tokena Sprawdzania aplikacji. Mogą one pochodzić ze starszej wersji aplikacji, która nie zawiera implementacji Sprawdzania aplikacji.

- Liczba niezweryfikowanych żądań: żądania nieznanego pochodzenia – żądania, w których brakuje tokena Sprawdzania aplikacji i które nie wyglądają na pochodzące z Twojej aplikacji.

- Liczba niezweryfikowanych żądań: nieprawidłowe żądania – żądania z nieprawidłowym tokenem Sprawdzania aplikacji, który może pochodzić od nieautentycznego klienta próbującego podszyć się pod Twoją aplikację lub ze środowisk emulowanych.

Monitorowanie danych w konsoli Firebase

Możesz wyświetlać dane dotyczące projektów jako całości lub poszczególnych klientów OAuth:

Aby wyświetlić dane dotyczące żądań App Check w projekcie, otwórz sekcję App Check w konsoli Firebase i rozwiń sekcję Google Identity na iOS. Na przykład:

Aby wyświetlić dane dotyczące żądań Sprawdzania aplikacji w przypadku konkretnego klienta OAuth, otwórz stronę Klienci OAuth w konsoli Firebase i rozwiń sekcję odpowiadającą klientowi.

Dane o żądaniach są podzielone na 4 kategorie:

Zweryfikowane żądania to te, które mają prawidłowy token Sprawdzania aplikacji. Po włączeniu egzekwowania Sprawdzania aplikacji tylko żądania z tej kategorii będą realizowane.

Żądania nieaktualnego klienta to żądania, w których brakuje tokena Sprawdzania aplikacji. Te żądania mogą pochodzić ze starszej wersji pakietu SDK Firebase, zanim do aplikacji dodano funkcję sprawdzania.

Żądania nieznanego pochodzenia to żądania, w których brakuje tokena Sprawdzania aplikacji i które nie wyglądają na pochodzące z pakietu SDK Firebase. Mogą one pochodzić z żądań wysyłanych przy użyciu skradzionych kluczy interfejsu API lub sfałszowanych żądań wysyłanych bez pakietu SDK Firebase.

Nieprawidłowe żądania to te, które mają nieprawidłowy token Sprawdzania aplikacji. Może on pochodzić od nieautentycznego klienta próbującego podszyć się pod Twoją aplikację lub ze środowisk emulowanych.

Rozkład tych kategorii w przypadku Twojej aplikacji powinien mieć wpływ na to, kiedy zdecydujesz się włączyć egzekwowanie. Oto kilka wskazówek:

Jeśli prawie wszystkie ostatnie żądania pochodzą od zweryfikowanych klientów, rozważ włączenie wymuszania, aby zacząć chronić punkty końcowe uwierzytelniania.

Jeśli znaczna część ostatnich żądań pochodzi z prawdopodobnie nieaktualnych klientów, aby uniknąć zakłóceń w działaniu aplikacji, poczekaj, aż więcej użytkowników zaktualizuje aplikację, zanim włączysz egzekwowanie. Wymuszanie sprawdzania aplikacji w opublikowanej aplikacji spowoduje, że starsze wersje aplikacji, które nie są zintegrowane z pakietem SDK Sprawdzania aplikacji, przestaną działać.

Jeśli Twoja aplikacja nie została jeszcze wprowadzona na rynek, od razu włącz egzekwowanie weryfikacji aplikacji, ponieważ nie ma żadnych nieaktualnych klientów.

Dalsze kroki

Gdy zrozumiesz, jak App Check wpłynie na użytkowników, i będziesz gotowy(-a) do kontynuowania, możesz włączyć wymuszanie App Check.