После добавления библиотеки App Check в ваше приложение, но до включения принудительной проверки App Check, вам следует убедиться, что это не помешает работе ваших законных пользователей.

Важным инструментом для принятия этого решения являются метрики запросов App Check. Вы можете отслеживать метрики App Check вGoogle API Console или консоль Firebase .

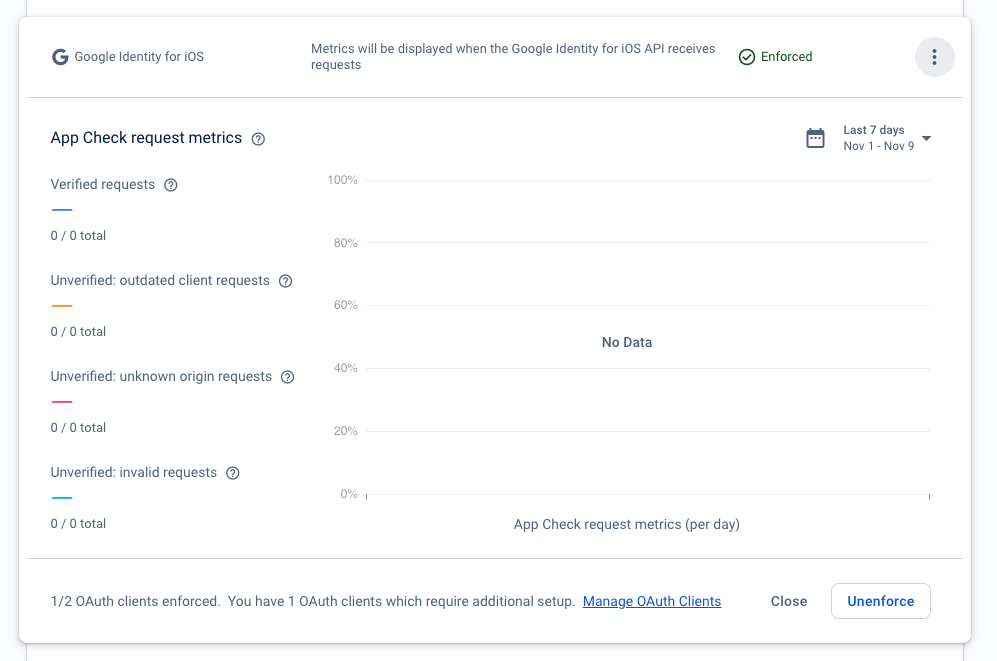

Мониторинг показателей в Google API Console

Чтобы просмотреть метрики вашего OAuth-клиента iOS, перейдите в режим редактирования клиента на странице «Учётные данные» . Метрики будут отображаться в правой части страницы под разделом «Google Identity for iOS» . Эти метрики отражают метрики ваших запросов App Check. Метрики включают в себя следующую информацию:

- Количество проверенных запросов — запросы с действительным токеном App Check. После включения принудительной проверки App Check будут успешными только запросы этой категории.

- Количество непроверенных запросов: вероятно, устаревшие клиентские запросы — запросы, в которых отсутствует токен App Check; эти запросы могут быть из старой версии вашего приложения, которая не включает реализацию App Check.

- Количество непроверенных запросов: запросы неизвестного происхождения — запросы, в которых отсутствует токен App Check и которые не похожи на запросы, исходящие от вашего приложения.

- Количество непроверенных запросов: недействительные запросы — запросы с недействительным токеном App Check, которые могут исходить от неаутентичного клиента, пытающегося выдать себя за ваше приложение, или из эмулированных сред.

Мониторинг показателей в консоли Firebase

Вы можете просматривать метрики для своих проектов в целом или для отдельных клиентов OAuth:

Чтобы просмотреть метрики запросов App Check для вашего проекта, откройте раздел App Check в консоли Firebase и разверните раздел Google Identity для iOS . Например:

Чтобы просмотреть метрики запроса App Check для конкретного клиента OAuth, откройте страницу клиентов OAuth в консоли Firebase и разверните раздел, соответствующий клиенту.

Метрики запросов делятся на четыре категории:

Подтверждённые запросы — это запросы с действительным токеном App Check. После включения принудительной проверки App Check будут успешно обработаны только запросы этой категории.

Устаревшие клиентские запросы — это запросы, в которых отсутствует токен App Check. Такие запросы могут быть получены из более старой версии Firebase SDK, которая существовала до того, как App Check был добавлен в приложение.

Запросы неизвестного происхождения — это запросы, у которых отсутствует токен App Check и которые не похожи на запросы из Firebase SDK. Это могут быть запросы, выполненные с использованием украденных ключей API или поддельные запросы, выполненные без Firebase SDK.

Недействительными считаются запросы с недействительным токеном App Check, которые могут исходить от неаутентичного клиента, пытающегося выдать себя за ваше приложение, или из эмулированных сред.

Распределение этих категорий в вашем приложении поможет вам принять решение о применении мер принудительного контроля. Вот несколько рекомендаций:

Если почти все недавние запросы поступают от проверенных клиентов, рассмотрите возможность включения принудительной защиты, чтобы начать защищать ваши конечные точки аутентификации.

Если значительная часть недавних запросов поступает от клиентов, которые, вероятно, устарели, во избежание неудобств для пользователей, подождите, пока больше пользователей обновят приложение, прежде чем включать принудительное применение. Принудительное применение проверки приложений к выпущенному приложению приведёт к сбоям в работе предыдущих версий, не интегрированных с SDK проверки приложений.

Если ваше приложение еще не запущено, вам следует немедленно включить принудительное выполнение проверки приложений, поскольку устаревшие клиенты не используются.

Следующие шаги

Когда вы поймете, как App Check повлияет на ваших пользователей, и будете готовы продолжить, вы можете включить принудительное применение App Check .