หลังจากเพิ่มไลบรารี App Check ลงในแอปแล้ว แต่ก่อนที่จะเปิดใช้การบังคับใช้ App Check คุณควรตรวจสอบว่าการดำเนินการดังกล่าวจะไม่รบกวนผู้ใช้ที่ถูกต้องตามกฎหมายที่มีอยู่

เครื่องมือสำคัญที่คุณใช้ในการตัดสินใจนี้ได้คือเมตริกคำขอของ App Check คุณสามารถตรวจสอบเมตริก App Check ได้ใน Google API Console หรือคอนโซล Firebase

ตรวจสอบเมตริกใน Google API Console

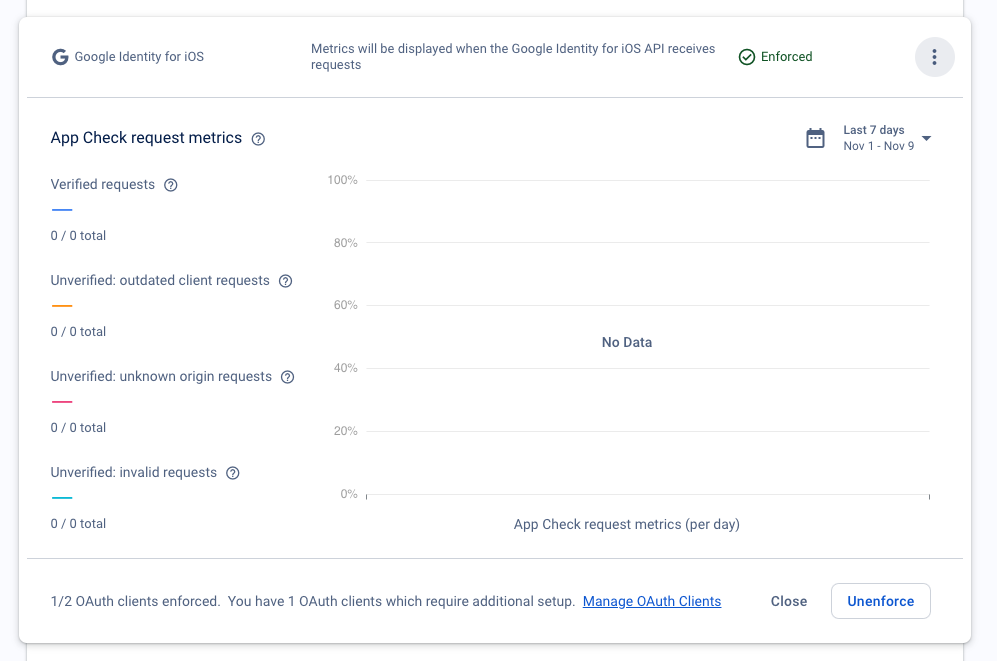

หากต้องการดูเมตริกสำหรับไคลเอ็นต์ OAuth ของ iOS ให้ไปที่มุมมองแก้ไขของไคลเอ็นต์ในหน้าข้อมูลเข้าสู่ระบบ คุณจะเห็นเมตริกทางด้านขวาของหน้าในส่วนข้อมูลประจำตัว Google สำหรับ iOS เมตริกเหล่านี้ จะแสดงเมตริกคำขอ App Check เมตริกประกอบด้วยข้อมูลต่อไปนี้

- จำนวนคำขอที่ยืนยันแล้ว - คำขอที่มีโทเค็น App Check ที่ถูกต้อง หลังจากที่คุณ เปิดใช้การบังคับใช้ App Check แล้ว จะมีเพียงคำขอในหมวดหมู่นี้เท่านั้นที่จะสำเร็จ

- จำนวนคำขอที่ยังไม่ยืนยัน: คำขอของไคลเอ็นต์ที่น่าจะล้าสมัย - คำขอที่ไม่มีโทเค็น App Check คำขอเหล่านี้อาจมาจากแอปเวอร์ชันเก่าที่ไม่มีการติดตั้งใช้งาน App Check

- จำนวนคำขอที่ยังไม่ยืนยัน: คำขอที่ไม่ทราบต้นทาง - คำขอที่ไม่มีโทเค็น App Check ซึ่งดูเหมือนว่าจะไม่ได้มาจากแอปของคุณ

- จำนวนคำขอที่ยังไม่ยืนยัน: คำขอที่ไม่ถูกต้อง - คำขอที่มีโทเค็น App Check ไม่ถูกต้อง ซึ่งอาจเป็นเพราะมีไคลเอ็นต์ที่ไม่น่าไว้วางใจพยายามแอบอ้างแอปของคุณ หรือเพราะ สภาพแวดล้อมที่จำลอง

ตรวจสอบเมตริกในคอนโซล Firebase

คุณดูเมตริกสำหรับโปรเจ็กต์โดยรวมหรือ สำหรับไคลเอ็นต์ OAuth แต่ละรายการได้โดยทำดังนี้

หากต้องการดูเมตริกคำขอ App Check สำหรับโปรเจ็กต์ ให้เปิดส่วน App Check ของคอนโซล Firebase แล้วขยายส่วน Google Identity สำหรับ iOS เช่น

หากต้องการดูเมตริกคำขอ App Check สำหรับไคลเอ็นต์ OAuth ที่เฉพาะเจาะจง ให้เปิดหน้าไคลเอ็นต์ OAuth ของคอนโซล Firebase แล้วขยายส่วนที่ตรงกับไคลเอ็นต์

เมตริกคำขอแบ่งออกเป็น 4 หมวดหมู่ ดังนี้

คำขอที่ยืนยันแล้วคือคำขอที่มีโทเค็น App Check ที่ถูกต้อง หลังจาก เปิดใช้การบังคับใช้ App Check แล้ว เฉพาะคำขอในหมวดหมู่นี้เท่านั้นที่จะ สำเร็จ

คำขอของไคลเอ็นต์ที่ล้าสมัยคือคำขอที่ไม่มีโทเค็น App Check คำขอเหล่านี้อาจมาจาก Firebase SDK เวอร์ชันเก่า ก่อนที่จะมีการรวม App Check ไว้ในแอป

คำขอจากแหล่งที่มาที่ไม่รู้จักคือคำขอที่ไม่มีโทเค็น App Check และดูเหมือนว่าจะไม่ได้มาจาก Firebase SDK ซึ่งอาจมาจากคำขอที่สร้างด้วยคีย์ API ที่ถูกขโมยหรือคำขอที่ปลอมแปลงโดยไม่มี Firebase SDK

คำขอไม่ถูกต้องคือคำขอที่มีโทเค็น App Check ไม่ถูกต้อง ซึ่งอาจมาจากไคลเอ็นต์ที่ไม่น่าไว้วางใจที่พยายามแอบอ้างแอปของคุณ หรือมาจากสภาพแวดล้อมที่จำลอง

การเผยแพร่หมวดหมู่เหล่านี้สำหรับแอปของคุณควรเป็นข้อมูลประกอบการตัดสินใจเมื่อคุณเลือก ที่จะเปิดใช้การบังคับใช้ โดยทำตามหลักเกณฑ์ต่อไปนี้

หากคำขอล่าสุดเกือบทั้งหมดมาจากไคลเอ็นต์ที่ยืนยันแล้ว ให้พิจารณา เปิดใช้การบังคับใช้เพื่อเริ่มปกป้องปลายทางการให้สิทธิ์

หากคำขอที่ส่งล่าสุดส่วนใหญ่มาจากไคลเอ็นต์ที่น่าจะล้าสมัย แล้ว เพื่อไม่ให้ผู้ใช้ได้รับผลกระทบ ให้รอจนกว่าจะมีผู้ใช้อัปเดต แอปของคุณมากขึ้นก่อนที่จะเปิดใช้การบังคับใช้ การบังคับใช้ App Check ในแอปที่เผยแพร่แล้ว จะทำให้แอปเวอร์ชันก่อนหน้าที่ไม่ได้ผสานรวมกับ App Check SDK ใช้งานไม่ได้

หากแอปยังไม่ได้เปิดตัว คุณควรเปิดใช้การบังคับใช้ App Check ทันที เนื่องจากไม่มีไคลเอ็นต์ที่ล้าสมัยที่ใช้งานอยู่

ขั้นตอนถัดไป

เมื่อเข้าใจว่า App Check จะส่งผลต่อผู้ใช้อย่างไรและพร้อมที่จะดำเนินการต่อแล้ว คุณจะเปิดใช้การบังคับใช้ App Check ได้