אחרי שמוסיפים את ספריית App Check לאפליקציה, אבל לפני שמפעילים את האכיפה של App Check, צריך לוודא שהפעולה הזו לא תשבש את השימוש של המשתמשים הלגיטימיים הקיימים.

כדי לקבל את ההחלטה הזו, כדאי להשתמש במדדי הבקשות של App Check. אפשר לעקוב אחרי מדדים של App Check ב-Google API Console או ב-Firebase Console.

מעקב אחרי מדדים ב Google API Console

כדי לראות את המדדים של לקוח ה-OAuth ב-iOS, עוברים לתצוגת העריכה של הלקוח בדף פרטי הכניסה. בקטע Google Identity for iOS בצד שמאל של הדף מוצגים מדדים. במדדים האלה יוצגו מדדי הבקשות של App Check. המדדים כוללים את הפרטים הבאים:

- מספר הבקשות שאומתו – בקשות שיש להן אסימון App Check תקף. אחרי שמפעילים את האכיפה של App Check, רק בקשות בקטגוריה הזו יצליחו.

- מספר הבקשות שלא אומתו: סביר להניח שמדובר בבקשות לקוח לא עדכניות – בקשות שחסר בהן טוקן של App Check. יכול להיות שהבקשות האלה מגיעות מגרסה ישנה יותר של האפליקציה שלא כוללת הטמעה של App Check.

- מספר הבקשות שלא אומתו: בקשות ממקור לא ידוע – בקשות שחסר בהן טוקן של App Check ולא נראה שהן מגיעות מהאפליקציה שלכם.

- מספר הבקשות שלא אומתו: בקשות לא חוקיות – בקשות עם טוקן לא חוקי של App Check יכול להיות שהן מגיעות מלקוח לא אותנטי שמנסה להתחזות לאפליקציה שלכם, או מסביבות מדומה.

ניטור מדדים במסוף Firebase

אתם יכולים לראות את המדדים של הפרויקטים שלכם כמכלול, או של לקוחות OAuth ספציפיים:

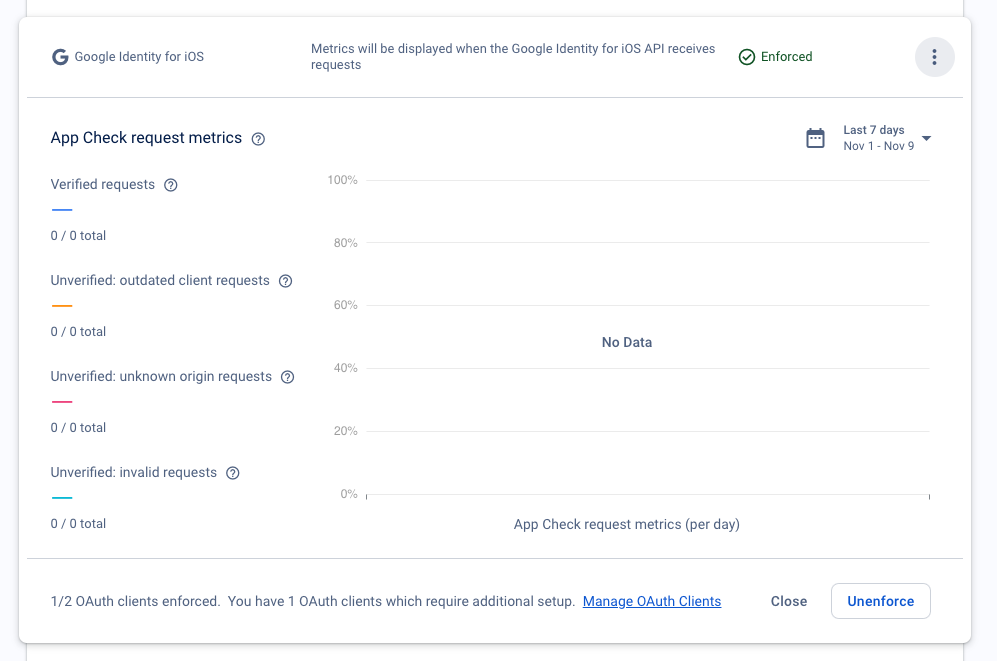

כדי לראות את מדדי הבקשות של App Check בפרויקט, פותחים את הקטע App Check במסוף Firebase ומרחיבים את הקטע Google Identity for iOS. לדוגמה:

כדי לראות את מדדי הבקשות של App Check עבור לקוח OAuth ספציפי, פותחים את הדף לקוחות OAuth במסוף Firebase ומרחיבים את הקטע שמתאים ללקוח.

מדדי הבקשות מחולקים לארבע קטגוריות:

בקשות מאומתות הן בקשות שיש להן אסימון App Check תקף. אחרי שמפעילים את האכיפה של App Check, רק בקשות בקטגוריה הזו יצליחו.

בקשות מלקוח מיושן הן בקשות שחסר בהן טוקן של App Check. יכול להיות שהבקשות האלה מגיעות מגרסה ישנה יותר של Firebase SDK לפני ששירות App Check נכלל באפליקציה.

בקשות ממקור לא ידוע הן בקשות שחסר בהן טוקן של App Check, ולא נראה שהן מגיעות מ-Firebase SDK. יכול להיות שהבקשות האלה נשלחו באמצעות מפתחות API גנובים או שהן מזויפות ונשלחו ללא Firebase SDK.

בקשות לא חוקיות הן בקשות עם טוקן App Check לא חוקי, שיכול להיות שמקורו בלקוח לא אותנטי שמנסה להתחזות לאפליקציה שלכם, או בסביבות מדומה.

החלוקה של הקטגוריות האלה באפליקציה שלכם צריכה לעזור לכם להחליט מתי להפעיל את האכיפה. הנה כמה הנחיות:

אם כמעט כל הבקשות האחרונות מגיעות מלקוחות מאומתים, כדאי להפעיל את האכיפה כדי להתחיל להגן על נקודות הקצה של האימות.

אם חלק משמעותי מהבקשות האחרונות מגיע מלקוחות שכנראה לא מעודכנים, כדי לא לשבש את חוויית המשתמשים, מומלץ לחכות עד שיותר משתמשים יעודכנו באפליקציה לפני שמפעילים את האכיפה. הפעלת App Check באפליקציה שפורסמה תשבור גרסאות קודמות של האפליקציה שלא משולבות עם App Check SDK.

אם האפליקציה שלכם עדיין לא הושקה, מומלץ להפעיל את האכיפה של App Check באופן מיידי, כי אין לקוחות לא מעודכנים שנמצאים בשימוש.

השלבים הבאים

אחרי שתבינו איך App Check ישפיע על המשתמשים שלכם ותהיו מוכנים להמשיך, תוכלו להפעיל את האכיפה של App Check.