Après avoir ajouté la bibliothèque App Check à votre application, mais avant d'activer l'application App Check, vous devez vous assurer que cela ne perturbera pas vos utilisateurs légitimes existants.

Les métriques de requête App Check sont un outil important qui peut vous aider à prendre cette décision. Vous pouvez surveiller les métriques App Check dans Google API Console ou dans la console Firebase.

Surveiller les métriques dans Google API Console

Pour afficher les métriques de votre client OAuth iOS, accédez à la vue d'édition du client sur la page Identifiants. Vous y trouverez des métriques à droite de la page, dans la section Google Identity pour iOS. Ces métriques vous permettent de consulter les métriques des requêtes App Check. Les métriques incluent les informations suivantes :

- Nombre de requêtes validées : requêtes associées à un jeton App Check valide. Une fois que vous avez activé l'application App Check, seules les requêtes de cette catégorie aboutiront.

- Nombre de requêtes non validées : requêtes provenant probablement de clients obsolètes : requêtes non associées à un jeton App Check. Elles peuvent provenir d'une ancienne version de votre application qui n'inclut pas d'implémentation App Check.

- Nombre de requêtes non validées : requêtes d'origine inconnue : requêtes non associées à un jeton App Check qui ne semblent pas provenir de votre application.

- Nombre de requêtes non validées : requêtes non valides : requêtes associées à un jeton App Check non valide, qui peuvent provenir d'un client non authentique tentant de se faire passer pour votre application, ou d'environnements d'émulation.

Surveiller les métriques dans la console Firebase

Vous pouvez afficher les métriques pour vos projets dans leur ensemble ou pour des clients OAuth individuels :

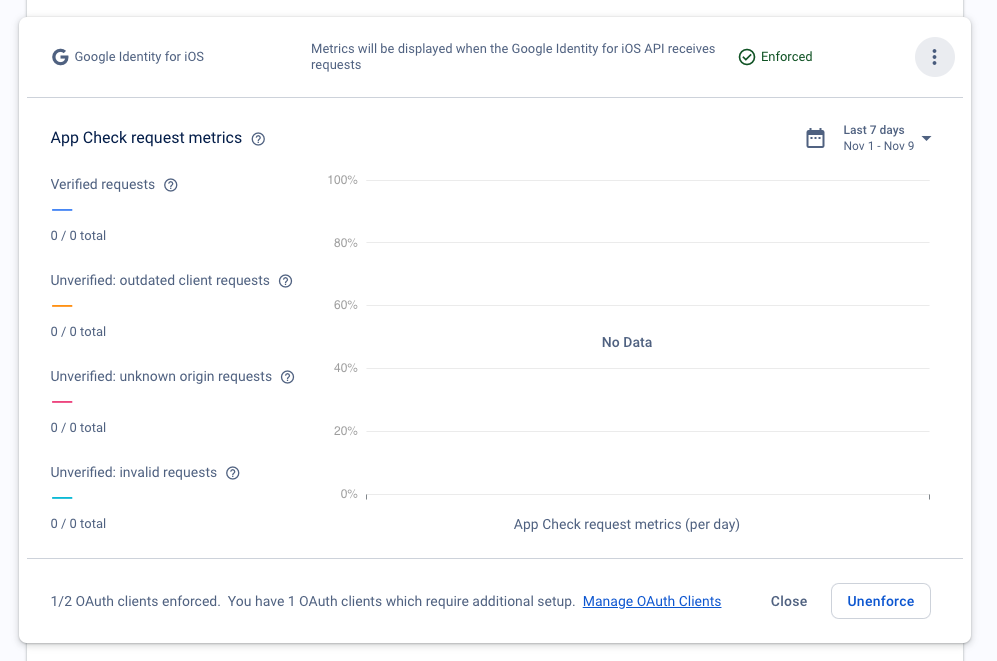

Pour afficher les métriques des requêtes App Check pour votre projet, ouvrez la section App Check de la console Firebase et développez la section Google Identity pour iOS. Exemple :

Pour afficher les métriques des requêtes App Check pour un client OAuth spécifique, ouvrez la page Clients OAuth de la console Firebase et développez la section correspondant au client.

Les métriques de requête sont réparties en quatre catégories :

Les requêtes validées sont celles qui disposent d'un jeton App Check valide. Une fois l'application App Check activée, seules les requêtes de cette catégorie aboutiront.

Les requêtes de clients obsolètes sont celles qui ne comportent pas de jeton App Check. Ces requêtes peuvent provenir d'une ancienne version du SDK Firebase n'intégrant pas encore App Check.

Les requêtes d'origine inconnue sont celles qui ne sont pas associées à un jeton App Check et qui ne semblent pas provenir du SDK Firebase. Il peut s'agir de requêtes effectuées avec des clés API volées ou de requêtes falsifiées effectuées sans le SDK Firebase.

Les requêtes non valides sont celles qui sont associées à un jeton App Check non valide. Elles peuvent provenir d'un client non authentique tentant de se faire passer pour votre application, ou d'environnements d'émulation.

La répartition de ces catégories pour votre application devrait vous aider à décider quand activer l'application des règles. Voici quelques consignes :

Si la quasi-totalité des requêtes récentes proviennent de clients validés, envisagez d'activer l'application pour commencer à protéger vos points de terminaison d'authentification.

Si une partie importante des requêtes récentes provient de clients probablement obsolètes, pour éviter de perturber les utilisateurs, envisagez d'attendre que davantage d'utilisateurs mettent à jour votre application avant d'activer l'application des règles. L'application d'App Check sur une application publiée interrompra les versions antérieures de l'application qui ne sont pas intégrées au SDK App Check.

Si votre application n'a pas encore été lancée, vous devez activer l'application App Check immédiatement, car aucun client obsolète n'est utilisé.

Étapes suivantes

Une fois que vous avez compris l'impact d'App Check sur vos utilisateurs et que vous êtes prêt à continuer, vous pouvez activer l'application d'App Check.