Nachdem Sie die App Check-Bibliothek zu Ihrer App hinzugefügt haben, aber bevor Sie die App Check-Durchsetzung aktivieren, sollten Sie dafür sorgen, dass dadurch keine bestehenden legitimen Nutzer beeinträchtigt werden.

Ein wichtiges Tool, das Sie für diese Entscheidung nutzen können, sind die Messwerte für App Check-Anfragen. Sie können App Check-Messwerte in der Google API Console oder der Firebase Console überwachen.

Messwerte in der Google API Consoleüberwachen

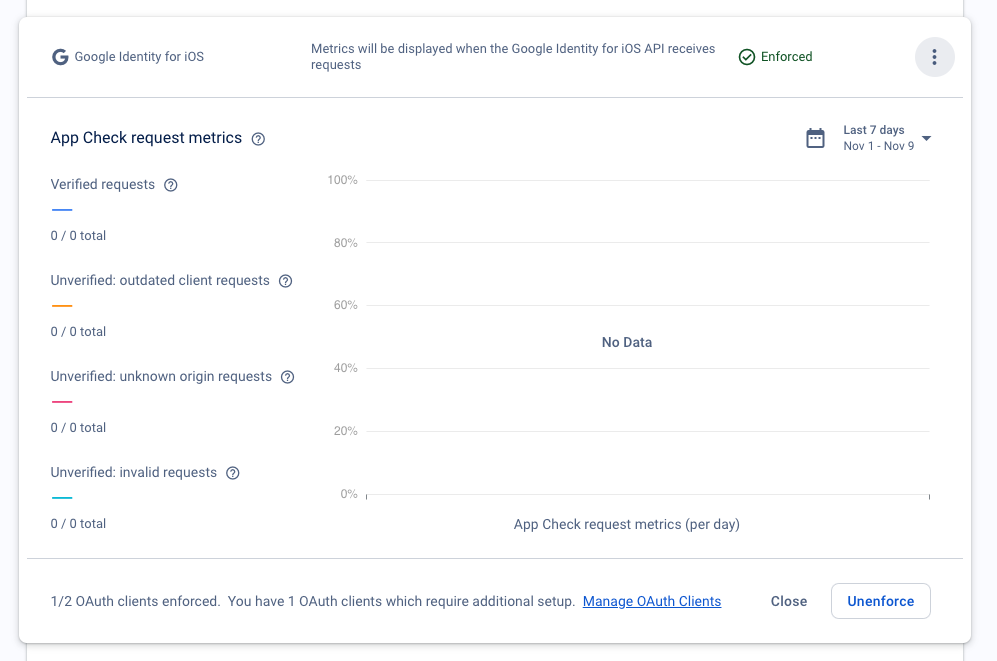

Wenn Sie Messwerte für Ihren iOS-OAuth-Client aufrufen möchten, rufen Sie die Bearbeitungsansicht des Clients auf der Seite „Anmeldedaten“ auf. Dort sehen Sie rechts auf der Seite im Bereich Google Identity for iOS die entsprechenden Messwerte. In diesen Messwerten sehen Sie die Messwerte Ihrer App Check-Anfragen. Die Messwerte enthalten die folgenden Informationen:

- Anzahl der bestätigten Anfragen: Anfragen mit einem gültigen App Check-Token. Nachdem Sie die Erzwingung von App Check aktiviert haben, sind nur Anfragen in dieser Kategorie erfolgreich.

- Anzahl der nicht bestätigten Anfragen: möglicherweise veraltete Clientanfragen – Anfragen ohne App Check-Token. Diese Anfragen stammen möglicherweise von einer älteren Version Ihrer App, die keine App Check-Implementierung enthält.

- Anzahl der nicht bestätigten Anfragen: Anfragen unbekannten Ursprungs: Anfragen ohne App Check-Token, die nicht von Ihrer App zu stammen scheinen.

- Anzahl nicht bestätigter Anfragen: ungültige Anfragen: Anfragen mit einem ungültigen App Check-Token, was auf emulierte Umgebungen oder einen nicht authentischen Client zurückzuführen sein kann, der versucht, sich als Ihre App auszugeben.

Messwerte in der Firebase Console überwachen

Sie können Messwerte für Ihre Projekte als Ganzes oder für einzelne OAuth-Clients aufrufen:

Wenn Sie die Messwerte für App Check-Anfragen für Ihr Projekt aufrufen möchten, öffnen Sie in der Firebase Console den Bereich App Check und maximieren Sie den Bereich Google Identity für iOS. Beispiel:

Wenn Sie die App Check-Anfragemesswerte für einen bestimmten OAuth-Client aufrufen möchten, öffnen Sie in der Firebase Console die Seite OAuth-Clients und maximieren Sie den Abschnitt, der dem Client entspricht.

Die Messwerte für Anfragen sind in vier Kategorien unterteilt:

Bestätigte Anfragen sind Anfragen mit einem gültigen App Check-Token. Nachdem Sie die Erzwingung von App Check aktiviert haben, sind nur Anfragen in dieser Kategorie erfolgreich.

Anfragen von veralteten Clients sind Anfragen, bei denen ein App Check-Token fehlt. Diese Anfragen stammen möglicherweise von einer älteren Version des Firebase SDK, bevor App Check in die App aufgenommen wurde.

Anfragen unbekannten Ursprungs sind Anfragen ohne App Check-Token, die nicht vom Firebase SDK zu stammen scheinen. Diese können von Anfragen mit gestohlenen API-Schlüsseln oder von gefälschten Anfragen ohne das Firebase SDK stammen.

Ungültige Anfragen sind solche mit einem ungültigen App Check-Token, was auf emulierte Umgebungen oder einen nicht authentischen Client zurückzuführen sein kann, der versucht, sich als Ihre App auszugeben.

Die Verteilung dieser Kategorien für Ihre App sollte Ihnen bei der Entscheidung helfen, wann Sie die Erzwingung aktivieren. Hier sind einige Richtlinien dafür:

Wenn fast alle aktuellen Anfragen von bestätigten Clients stammen, sollten Sie die Erzwingung aktivieren, um Ihre Autorisierungsendpunkte zu schützen.

Wenn ein erheblicher Teil der letzten Anfragen von wahrscheinlich veralteten Clients stammt, sollten Sie mit der Erzwingung warten, bis mehr Nutzer Ihre App aktualisiert haben, um Störungen zu vermeiden. Wenn Sie App Check für eine veröffentlichte App erzwingen, werden frühere App-Versionen, in die das App Check SDK nicht integriert ist, nicht mehr funktionieren.

Wenn Ihre App noch nicht veröffentlicht wurde, sollten Sie die App Check-Durchsetzung sofort aktivieren, da keine veralteten Clients verwendet werden.

Nächste Schritte

Wenn Sie wissen, wie sich App Check auf Ihre Nutzer auswirkt, und Sie bereit sind, fortzufahren, können Sie die App Check-Durchsetzung aktivieren.