بعد از اینکه کتابخانه App Check را به برنامه خود اضافه کردید، اما قبل از اینکه اجرای App Check را فعال کنید، باید مطمئن شوید که انجام این کار باعث اختلال در کاربران قانونی فعلی شما نمی شود.

ابزار مهمی که میتوانید برای این تصمیم استفاده کنید، معیارهای درخواست بررسی برنامه است. می توانید معیارهای App Check را درGoogle API Console یا کنسول Firebase .

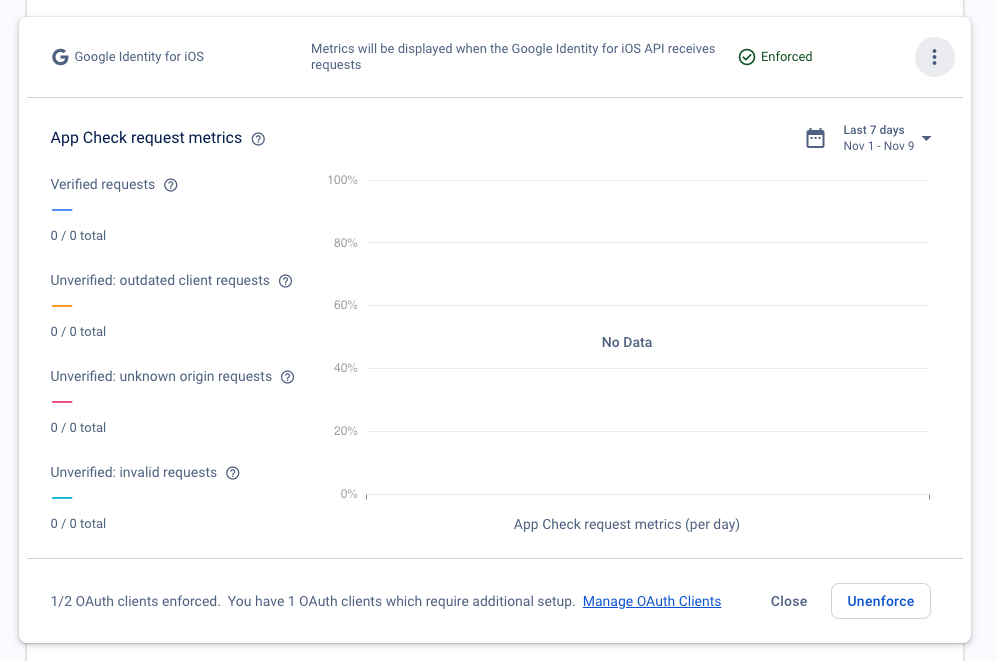

مانیتور معیارها در Google API Console

برای مشاهده معیارهای مشتری OAuth iOS خود، به نمای ویرایش مشتری در صفحه اعتبارنامه بروید. در آنجا، معیارهایی را در سمت راست صفحه در قسمت Google Identity for iOS مشاهده خواهید کرد. این معیارها معیارهای درخواست App Check را به شما نشان میدهند. معیارها شامل اطلاعات زیر است:

- تعداد درخواستهای تأیید شده - درخواستهایی که دارای نشانه معتبر App Check هستند. پس از فعال کردن اجرای بررسی برنامه، فقط درخواستهای این دسته موفق خواهند شد.

- تعداد درخواستهای تأیید نشده: احتمالاً درخواستهای مشتری قدیمی - درخواستهایی که نشانه بررسی برنامه را ندارند. این درخواستها ممکن است از یک نسخه قدیمیتر برنامه شما باشد که شامل اجرای بررسی برنامه نیست.

- تعداد درخواستهای تأیید نشده: درخواستهای مبدأ ناشناخته - درخواستهایی که نشانه بررسی برنامه را ندارند که به نظر نمیرسد از برنامه شما میآیند.

- تعداد درخواستهای تأییدنشده: درخواستهای نامعتبر - درخواستهایی با نشانه نامعتبر بررسی برنامه، که ممکن است از سوی یک کلاینت غیر معتبر باشد که سعی در جعل هویت برنامه شما دارد، یا از محیطهای شبیهسازیشده.

مانیتور معیارها در کنسول Firebase

میتوانید معیارها را برای پروژههای خود بهطور کلی یا برای مشتریان OAuth فردی مشاهده کنید:

برای مشاهده معیارهای درخواست App Check برای پروژه خود، بخش App Check را در کنسول Firebase باز کنید و بخش Google Identity for iOS را گسترش دهید. به عنوان مثال:

برای مشاهده معیارهای درخواست App Check برای یک سرویس گیرنده OAuth خاص، صفحه مشتریان OAuth کنسول Firebase را باز کنید و بخش مربوط به مشتری را گسترش دهید.

معیارهای درخواست به چهار دسته تقسیم می شوند:

درخواستهای تایید شده آنهایی هستند که دارای نشانه معتبر App Check هستند. پس از فعال کردن اجرای بررسی برنامه، فقط درخواستهای این دسته موفق خواهند شد.

درخواستهای مشتری منسوخ شده آنهایی هستند که کد App Check را ندارند. این درخواستها ممکن است از نسخه قدیمیتری از Firebase SDK قبل از گنجاندن App Check در برنامه باشد.

درخواستهای مبدأ ناشناخته آنهایی هستند که کد App Check را ندارند و به نظر نمیرسد از Firebase SDK آمده باشند. اینها ممکن است از درخواستهایی باشد که با کلیدهای API به سرقت رفته یا درخواستهای جعلی که بدون Firebase SDK انجام شدهاند.

درخواستهای نامعتبر درخواستهایی هستند که دارای یک کد برنامه بررسی نامعتبر هستند، که ممکن است از یک کلاینت غیر معتبر باشد که سعی در جعل هویت برنامه شما دارد، یا از محیطهای شبیهسازی شده.

توزیع این دستهها برای برنامه شما باید زمانی را که تصمیم به فعال کردن اعمال میکنید به شما اطلاع دهد. در اینجا چند دستورالعمل وجود دارد:

اگر تقریباً تمام درخواستهای اخیر از مشتریان تأیید شده است، برای شروع محافظت از نقاط پایانی تأیید اعتبار، اجرای را فعال کنید.

اگر بخش قابلتوجهی از درخواستهای اخیر از کلاینتهایی هستند که به احتمال زیاد قدیمی هستند، برای جلوگیری از ایجاد اختلال در کاربران، قبل از فعال کردن اعمال، منتظر بمانید تا کاربران بیشتری برنامه شما را بهروزرسانی کنند. اجرای بررسی برنامه در یک برنامه منتشر شده، نسخههای قبلی برنامه را که با SDK بررسی برنامه ادغام نشدهاند، خراب میکند.

اگر برنامه شما هنوز راه اندازی نشده است، باید فوراً اجرای بررسی برنامه را فعال کنید، زیرا هیچ کلاینت قدیمی در حال استفاده نیست.

مراحل بعدی

وقتی متوجه شدید که بررسی برنامه چگونه بر کاربران شما تأثیر می گذارد و آماده ادامه کار هستید، می توانید اجرای بررسی برنامه را فعال کنید .