앱에 앱 체크 라이브러리를 추가한 후 앱 체크 적용을 사용 설정하기 전에 이렇게 해도 기존의 적법한 사용자가 방해를 받지 않는지 확인해야 합니다.

이 결정을 내리는 데 사용할 수 있는 중요한 도구는 앱 체크 요청 측정항목입니다. Google API Console 또는 Firebase Console에서 앱 확인 측정항목을 모니터링할 수 있습니다.

Google API Console에서 측정항목 모니터링

iOS OAuth 클라이언트의 측정항목을 보려면 사용자 인증 정보 페이지에서 클라이언트의 수정 보기로 이동하세요. Google Identity for iOS 섹션 아래 페이지 오른쪽에 측정항목이 표시됩니다. 이러한 측정항목은 앱 체크 요청 측정항목을 보여줍니다. 측정항목에는 다음 정보가 포함됩니다.

- 확인된 요청 수 - 유효한 앱 체크 토큰이 있는 요청입니다. 앱 체크 적용을 사용 설정하면 이 카테고리의 요청만 성공합니다.

- 확인되지 않은 요청 수: 오래된 클라이언트 요청일 수 있음 - 앱 체크 토큰이 누락된 요청입니다. 이러한 요청은 앱 체크 구현이 포함되지 않은 이전 버전의 앱에서 전송되었을 수 있습니다.

- 확인되지 않은 요청 수: 알 수 없는 출처 요청 - 앱 체크 토큰이 없고 앱에서 전송된 것으로 보이지 않는 요청입니다.

- 확인되지 않은 요청 수: 잘못된 요청 - 잘못된 앱 체크 토큰이 있는 요청이며, 앱을 가장하려고 시도하는 허위 클라이언트 또는 에뮬레이션된 환경에서 전송되었을 수 있습니다.

Firebase Console에서 측정항목 모니터링

프로젝트 전체 또는 개별 OAuth 클라이언트의 측정항목을 볼 수 있습니다.

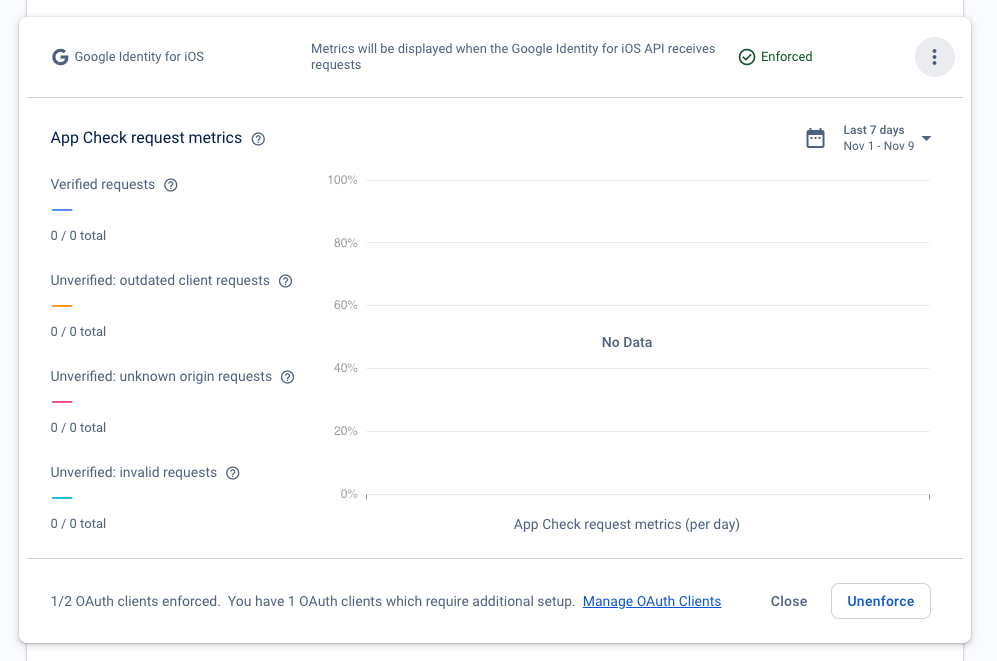

프로젝트의 앱 체크 요청 측정항목을 보려면 Firebase Console의 앱 체크 섹션을 열고 iOS용 Google ID 섹션을 펼칩니다. 예를 들면 다음과 같습니다.

특정 OAuth 클라이언트의 앱 체크 요청 측정항목을 보려면 Firebase Console의 OAuth 클라이언트 페이지를 열고 클라이언트에 해당하는 섹션을 펼칩니다.

요청 측정항목은 4가지 카테고리로 분류됩니다.

확인된 요청은 유효한 앱 체크 토큰이 있는 요청입니다. 앱 체크 적용을 사용 설정하면 이 카테고리의 요청만 성공합니다.

오래된 클라이언트 요청은 앱 체크 토큰이 누락된 요청입니다. 이러한 요청은 앱 체크가 앱에 포함되기 전에 이전 버전의 Firebase SDK에서 전송되었을 수 있습니다.

알 수 없는 출처 요청은 앱 체크 토큰이 없고 Firebase SDK에서 전송된 것으로 보이지 않는 요청입니다. 이는 도난된 API 키로 수행된 요청이나 Firebase SDK 없이 위조된 요청에서 전송되었을 수 있습니다.

잘못된 요청은 잘못된 앱 체크 토큰이 있는 요청이며, 앱을 가장하려고 시도하는 허위 클라이언트 또는 에뮬레이션된 환경에서 전송되었을 수 있습니다.

적용을 사용 설정하기로 결정할 때 앱에 이러한 카테고리의 분포를 알려야 합니다. 다음은 몇 가지 가이드라인입니다.

거의 모든 최근 요청이 확인된 클라이언트의 요청인 경우 적용을 사용 설정하여 인증 엔드포인트 보호를 시작하세요.

최근 요청의 상당 부분이 오래되었을 수 있는 클라이언트로부터 온 경우 사용자를 방해하지 않으려면 더 많은 사용자가 앱을 업데이트할 때까지 기다린 후에 적용을 사용 설정하는 것이 좋습니다. 출시된 앱에 앱 체크를 적용하면 앱 체크 SDK와 통합되지 않은 이전 앱 버전이 중단됩니다.

앱이 아직 출시되지 않았다면 오래된 클라이언트가 없으므로 앱 체크 적용을 즉시 사용 설정해야 합니다.

다음 단계

앱 체크가 사용자에게 미치는 영향을 이해하고 계속 진행할 준비가 되면 앱 체크 적용을 사용 설정할 수 있습니다.