Bu belgede, Fleet Engine sisteminizin üç temel ortamı (arka uç sunucunuz, Fleet Engine sunucunuz ve istemci uygulamalarınız ile web siteleriniz) arasındaki bilgi alışverişinin Fleet Engine tarafından nasıl güvenli hale getirildiği açıklanmaktadır.

Fleet Engine, en az ayrıcalık ilkesini kullanarak güvenliği iki temel şekilde yönetir:

Uygulama Varsayılan Kimlik Bilgileri (ADC): Sunucudan sunucuya iletişim gibi yüksek ayrıcalıklı ortamlar için. Arka uç sunucunuz Fleet Engine'de araç ve seyahat oluşturup bunları yönetirken kullanılır. Ayrıntılar için Uygulama Varsayılan Kimlik Bilgileri başlıklı makaleyi inceleyin.

JSON Web Jetonları (JWT): Akıllı telefonlarda ve tarayıcılarda çalışan istemci uygulamaları gibi güven düzeyinin düşük olduğu ortamlarda kullanılır. Fleet Engine'de araç konumunu güncelleme gibi daha düşük ayrıcalıklı işlemleri gerçekleştirmek için kullanılır.

Düşük güvenli ortamlarda gerekli olan JWT'ler, hizmet hesabı gizli anahtarlarını korumak için arka uç sunucunuz tarafından oluşturulur ve verilir. Ayrıca, Fleet Engine'e özel ek talepler içerir. Ayrıntılar için JSON Web Jetonları başlıklı makaleye bakın.

Örneğin, bir sürücü uygulamanız varsa sürücüler Fleet Engine'den gelen verilere uygulama üzerinden erişir. Uygulamanın kimliği, arka uç sunucunuzdan aldığı JWT'ler kullanılarak doğrulanır. Hizmet hesabı rolüyle birlikte JWT iddiaları, sürücü uygulamasının sisteminizin hangi bölümlerine erişebileceğini ve neler yapabileceğini belirler. Bu yaklaşım, erişimi yalnızca sürüş görevlerini tamamlamak için gereken verilerle sınırlar.

Fleet Engine, aşağıdakileri sağlamak için bu güvenlik yaklaşımlarını kullanır:

Kimlik doğrulama, isteği gönderen tarafın kimliğini doğrular. Fleet Engine, yüksek güvenli ortamlarda ADC'yi, düşük güvenli ortamlarda ise JWT'yi kullanır.

Yetkilendirme, kimliği doğrulanmış bir varlığın hangi kaynaklara erişebileceğini belirtir. Fleet Engine, Google Cloud IAM rolleriyle hizmet hesaplarını ve kimliği doğrulanmış öğelerin, istedikleri verileri görme veya değiştirme iznine sahip olmasını sağlayan JWT taleplerini kullanır.

Sunucu ve istemci güvenliği kurulumu

Fleet Engine ile güvenliği etkinleştirmek için arka uç sunucunuzda, istemci uygulamalarınızda ve web sitelerinizde gerekli hesapları ve güvenliği ayarlayın.

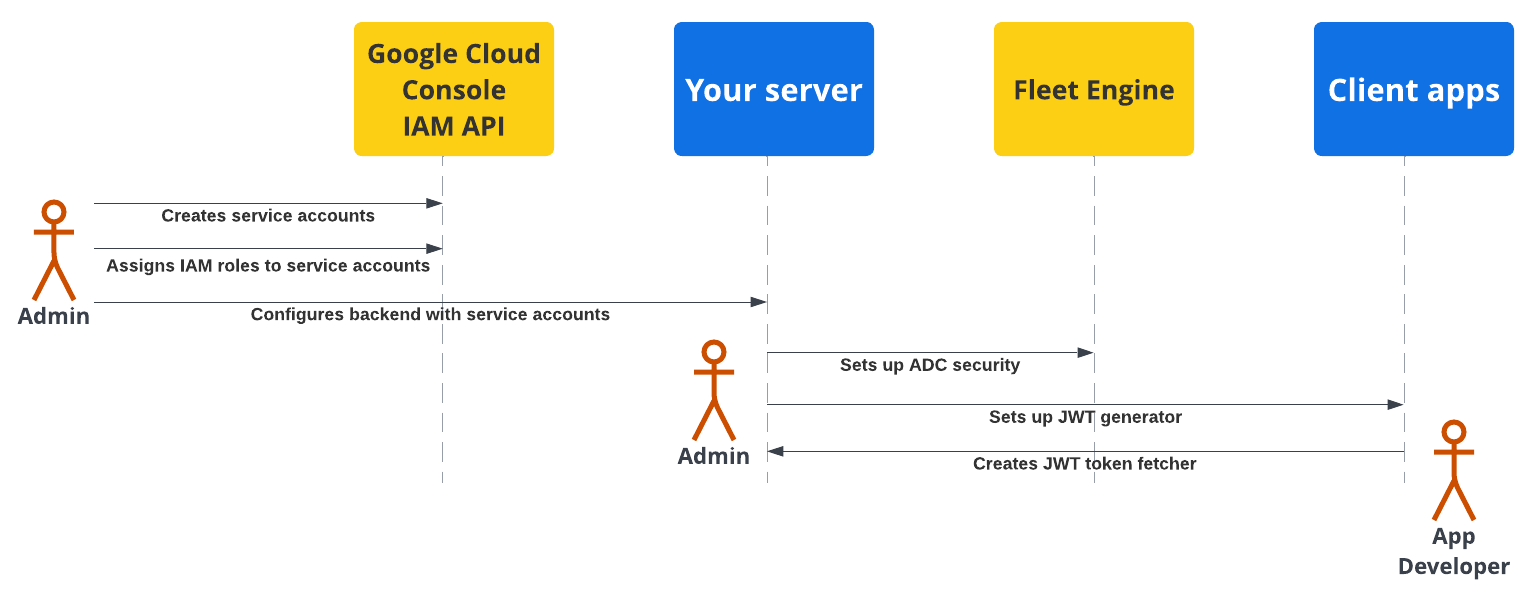

Aşağıdaki şemada, arka uç sunucunuzda ve istemci uygulamalarınızda güvenliği ayarlama adımlarına genel bir bakış sunulmaktadır.

Daha fazla bilgi için aşağıdaki bölümlere bakın.

Arka uç sunucusu güvenlik kurulumu

Filo yöneticisinin aşağıdaki adımları uygulaması gerekir:

Hizmet hesapları oluşturma ve yapılandırma:

Google Cloud Console'da hizmet hesapları oluşturun.

Hizmet hesaplarına belirli IAM rollerini atayın.

Arka uç sunucunuzu oluşturulan hizmet hesaplarıyla yapılandırın. Ayrıntılı bilgi için Hizmet hesabı rolleri başlıklı makaleye bakın.

Fleet Engine (ADC) ile güvenli iletişimi yapılandırma: Uygun *Yönetici hizmet hesabı ile Uygulama Varsayılan Kimlik Bilgileri'ni kullanarak arka uçunuzu Fleet Engine örneğinizle iletişim kuracak şekilde yapılandırın. Ayrıntılı bilgi için Uygulama Varsayılan Kimlik Bilgileri başlıklı makaleyi inceleyin.

İstemci uygulamalarıyla güvenli iletişimi yapılandırma (JWT): İstemci uygulamaları ve izleme web siteleri için uygun talepler içeren JWT'ler oluşturmak üzere bir JSON Web Token oluşturucu oluşturun. Ayrıntılar için JSON Web Jetonları Verme başlıklı makaleyi inceleyin.

Uygulama güvenliği kurulumu

Uygulama geliştiricilerin, istemci uygulamalarına veya web sitelerine arka uç sunucunuz tarafından oluşturulan JSON Web Token'ları getirme yöntemini eklemesi ve bunları Fleet Engine ile güvenli bir şekilde iletişim kurmak için kullanması gerekir. Ayrıntılı bilgi için ihtiyacınız olan uygulamaların Sürücü Deneyimi veya Tüketici Deneyimi dokümanlarındaki kurulum talimatlarına bakın.

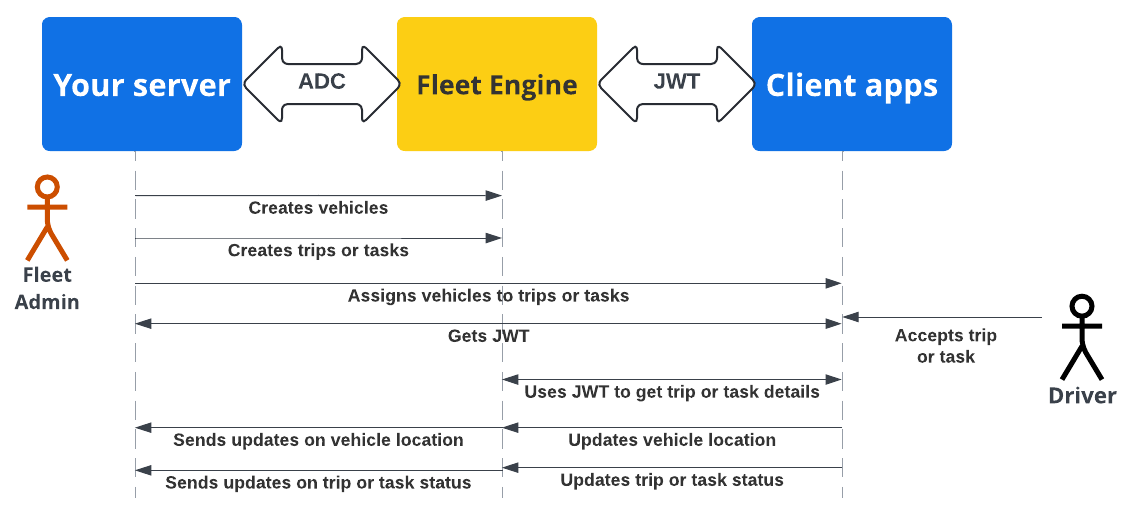

Sunucu ve istemci uygulaması güvenliği akışı

Aşağıdaki sıra şeması, arka uç sunucusuyla ADC ve istemci uygulamaları ile web siteleriyle JWT'ler kullanarak Fleet Engine ile sunucu ve istemci uygulaması kimlik doğrulama ve yetkilendirme akışını gösterir.

Arka uç sunucunuz, Fleet Engine'de araçlar ve yolculuklar veya görevler oluşturur.

Arka uç sunucunuz bir geziyi veya görevi araca atadığında: Sürücü uygulaması, etkin olduğunda atamayı alır.

Arka uç sunucunuz: Atanan görev veya gezi için uygun IAM rolüne sahip ilgili hizmet hesabına yönelik bir JWT oluşturup imzalar.

İstemci uygulaması: İstemci uygulaması, alınan JWT'yi kullanarak Fleet Engine'e araç konumu güncellemeleri gönderir.

Sırada ne var?

- Fleet Engine projenizi oluşturun.

- Sunucunuzdan nasıl JSON Web Jetonu vereceğinizi öğrenin.

- Hizmet hesabı rolleri hakkında daha fazla bilgi edinin.

- JWT'ler hakkında daha fazla bilgi edinin.