En esta página, se resumen todos los cambios (funciones nuevas, correcciones de errores y actualizaciones) en la API de Android Management y la Política de dispositivos Android cada mes.

Únete a la lista de distribución de la API de Android Management para recibir actualizaciones mensuales y avisos de servicio directamente en tu bandeja de entrada.

Julio de 2025

Con API de Android Management

-

Actualizamos

PasswordRequirementspara permitir requisitos basados en la complejidad del alcance del perfil de trabajo. Se publicó una nueva guía para explicar la interacción de los parámetros de configuración de contraseñas basados en la complejidad y los que no lo están.

Junio de 2025

Con API de Android Management

-

En Android 16 y versiones posteriores, los administradores de TI ahora pueden usar el parámetro de configuración de política

appFunctionspara controlar si las apps en el dispositivo para dispositivos completamente administrados o en el perfil de trabajo para dispositivos con perfiles de trabajo pueden exponer funciones de la app.crossProfileAppFunctionsse puede usar para controlar si las apps del perfil personal pueden invocar funciones de apps expuestas por las apps del perfil de trabajo. -

Agregamos dos métodos nuevos a la API de Android Management:

modifyPolicyApplicationsyremovePolicyApplications. Estos métodos permiten crear, actualizar y quitar subconjuntos de aplicaciones en el campo Aplicaciones de la política, sin tener que recuperar y proporcionar apolicies.patchtodas las aplicaciones que permanecen sin cambios. -

Se presenta un nuevo comando

WIPEcomo alternativa adevices.delete, que se puede activar condevices.issueCommand. Este método activa el restablecimiento de la configuración de fábrica en los dispositivos empresariales y el borrado del perfil de trabajo en los dispositivos personales. Después del borrado o la eliminación, también se borrará el registro del dispositivo.

Publicamos una nueva guía para explicar los distintos métodos para anular el aprovisionamiento de un dispositivo. -

Actualizamos el SDK de la API de Android Management (SDK de AMAPI) para incluir el indicador

Device.WorkProfileState, que permite identificar el estado de administración del dispositivo.

Consulta las notas de la versión del SDK de la AMAPI para obtener más detalles.

Mayo de 2025

Con API de Android Management

-

Agregamos una nueva restricción de política

apnPolicyaDeviceConnectivityManagementpara permitir que los administradores de TI configuren nombres de puntos de acceso (APN) en los dispositivos. Los APN aplicados por la política anularán cualquier otro APN configurado por los usuarios. -

Se implementó una nueva restricción de política

preferentialNetworkServiceSettingsenDeviceConnectivityManagementpara permitir que los administradores de TI configuren redes preferenciales. El campopreferentialNetworkIden Application se puede usar para elegir una red preferencial para cada aplicación individual. Puedes encontrar más información en nuestra guía de segmentación de red 5G y en los documentos de segmentación de red 5G de AOSP. - Esta versión proporciona a los administradores de TI una administración mejorada de las eSIM, lo que les permite agregar, quitar y ver las eSIM administradas en todos los dispositivos. A partir de ahora, los administradores pueden definir políticas para las eSIM administradas y especificar su comportamiento si se borra un dispositivo o si un perfil de trabajo deja de cumplir con las políticas, lo que garantiza el control y el cumplimiento de las políticas de la organización.

-

El nuevo parámetro de configuración de política

enterpriseDisplayNameVisibilitypermite a los administradores controlar la visibilidad deenterpriseDisplayNameen el dispositivo, por ejemplo, en la pantalla de bloqueo de los dispositivos propiedad de la empresa. Si bien ahora se muestra de forma predeterminada el nombre de la empresa configurado durante la configuración inicial del dispositivo, esto cambiará en seis meses (noviembre de 2025), momento en el que el valor predeterminado seráENTERPRISE_DISPLAY_NAME_VISIBLE.

Abril de 2025

Con API de Android Management

-

Agregamos una nueva restricción de política

bluetoothSharingaPersonalUsagePoliciesyDeviceConnectivityManagementpara permitir que los administradores de TI permitan o rechacen el uso compartido de archivos a través de Bluetooth. -

Se genera un nuevo

evento de registro de seguridad y se notifica a través de la notificación de Pub/Sub en la AMAPI cuando el administrador habilita o inhabilita el campo

BackupServiceState. -

Agregamos un nuevo campo

EuiccChipInfoenHardwareInfopara leer el EID de los dispositivos corporativos y se agregó un nuevo comandoREQUEST_DEVICE_INFOpara leer el EID de los dispositivos personales. - También se actualizaron los elementos de documentación:

- Actualizamos el SDK de la API de Android Management (AMAPI SDK) para incluir la versión estable de Device Trust de Android Enterprise. Las notas de la versión están disponibles en https://developers.google.com/android/management/sdk-release-notes

Marzo de 2025

Con API de Android Management

- El recurso Enterprise ahora incluye más detalles en el campo enterprise type. Especifican si la empresa usa cuentas de Google Play administrado (y si son propiedad del cliente o del EMM) o si se trata de un dominio de Google administrado (ya sea verificado por DNS o un equipo verificado por correo electrónico). Esta información ayuda a los EMM a prepararse para una próxima función que permitirá a las empresas actualizar sus cuentas de Google Play administrado a dominios de Google administrados, lo que les permitirá adaptar la consola del administrador de TI según el tipo de empresa.

Febrero de 2025

Con API de Android Management

- Agregamos la guía para detectar perfiles de trabajo administrados por la app de Android Device Policy.

- Actualizamos el SDK de la API de Android Management (SDK de AMAPI) para incluir el primer candidato a lanzamiento de las APIs de indicadores de confianza del dispositivo. Consulta las notas de la versión del SDK de la API de Maps Analytics para conocer la versión más reciente disponible.

Enero de 2025

Con API de Android Management

- Ahora, las EMM pueden limitar el registro del administrador de TI a través de un correo electrónico de una lista de entidades permitidas de nombres de dominio.

- También se actualizaron los elementos de documentación:

- Se actualizó la guía de apps web para aclarar cómo el navegador predeterminado elegido por el usuario interactúa con la configuración de pantalla, como la IU de pantalla completa o la mínima. Es posible que el navegador admita o no estos atributos. Los administradores de TI son responsables de probar la compatibilidad del navegador con la configuración de la app web antes de implementarla para los usuarios.

Diciembre de 2024

Con API de Android Management

-

En Android 15 y versiones posteriores, los administradores de TI ahora pueden usar

privateSpacePolicypara permitir o prohibir la creación de un espacio privado. -

En Android 15 y versiones posteriores, presentamos

WifiRoamingModeenWifiRoamingPolicy, lo que permite que los administradores de TI inhabiliten la itinerancia de Wi-Fi para SSID específicos en dispositivos completamente administrados y en perfiles de trabajo en dispositivos propiedad de la empresa. - Se actualizaron varios elementos de nuestra documentación:

-

La descripción del campo

keyguardDisableahora incluye información sobre el modo de administración. -

La documentación de

securityPostureahora incluye una tabla que muestra el veredicto equivalente de la API de Play Integrity para cada veredicto de la API de AM.

-

La descripción del campo

Noviembre de 2024

Con API de Android Management

-

Ahora impedimos que los usuarios cambien su dirección de correo electrónico durante el registro de los clientes. También presentamos la validación para

admin_emailcuando se crea una URL de registro. - Se actualizaron varios elementos de nuestra documentación:

-

Actualizamos la descripción de la política de

addUserDisabled. En el caso de los dispositivos en los quemanagementModeesDEVICE_OWNER, se ignora este campo y nunca se permite que el usuario agregue o quite usuarios. -

Actualizamos

ExtensionConfigpara aclarar que la exención de las restricciones de batería se aplica a Android 11 y versiones posteriores. -

Actualizamos la descripción de

PermissionPolicy. -

Aclaramos a cuántas aplicaciones se puede delegar un alcance en la enumeración

DelegatedScope.

-

Actualizamos la descripción de la política de

Octubre de 2024

Con API de Android Management

- Actualizamos el comportamiento de la política de

CommonCriteriaMode.

COMMON_CRITERIA_MODE_ENABLEDahora habilitará la verificación de integridad de la política criptográfica y la validación adicional de certificados de red. El resultado de la verificación de integridad de la política se establece enPolicySignatureVerificationStatussistatusReportingSettings.commonCriteriaModeEnabledse establece entrue.

No hay cambios en el comportamiento del valor predeterminado (COMMON_CRITERIA_MODE_UNSPECIFIED) ni cuando se inhabilita explícitamente conCOMMON_CRITERIA_MODE_DISABLED. - Actualizamos la documentación de

PERSONAL_USAGE_DISALLOWED_USERLESSpara recordarles a los desarrolladores que este cambio es necesario antes de enero de 2025. Si se omite este cambio, es posible que los usuarios vean un mensaje "Autentícate con Google" durante la inscripción, cuando el administrador de TI haya habilitado esta función.

La cronología completa de esta función se publica en el portal para socios de Android Enterprise: Cronograma de funciones: Flujo de registro mejorado, inscripción de dispositivos y experiencias en el dispositivo. - Actualizamos la documentación de

CrossProfileDataSharingpara incluir detalles sobre el uso compartido de datos simples a través de intents.

Septiembre de 2024

Con API de Android Management

La API de Android Management ahora admite las siguientes funciones de Android 15:

- En Android 15 y versiones posteriores, se agregó una nueva política para controlar la configuración de itinerancia de Wi-Fi. Los administradores de TI pueden usar

WifiRoamingPolicypara seleccionar elWifiRoamingModedeseado. Se admite en dispositivos completamente administrados y perfiles de trabajo en dispositivos empresariales.

Versión de Android 15

Con API de Android Management

La API de Android Management ahora admite las siguientes funciones de Android 15:

- Android 15 introduce una nueva política para controlar la función de

Busca con un círculo. Los administradores de TI pueden usar

AssistContentPolicypara controlar esta función. - Android 15 presenta una nueva política para controlar la detección de phishing de las apps.

Los administradores de TI pueden usar

ContentProtectionPolicypara controlar si On Device Abuse Detection (ODAD) analiza la app en busca de software malicioso de phishing. - Android 15 amplía la compatibilidad con la configuración de

brillo de la pantalla y

tiempo de espera de la pantalla con la política

DisplaySettingspara los dispositivos empresariales con un perfil de trabajo. Anteriormente, este parámetro de configuración solo estaba disponible en dispositivos completamente administrados.

Agosto de 2024

Con API de Android Management

- En Android 13 y versiones posteriores, los administradores de TI ahora pueden consultar el objeto

ICCIDasociado a la tarjeta SIM del objetoTelephonyInfoincluido en un objetoNetworkInfo. Esto se admite en dispositivos completamente administrados cuando el camponetworkInfoEnabledenstatusReportingSettingsse establece entrue. - Se actualizaron varios elementos de nuestra documentación:

- Actualizamos la documentación del modo Common Criteria para aclarar que solo se admite en dispositivos empresariales que ejecutan Android 11 o versiones posteriores.

- Documentamos el campo opcional

DefaultStatusenSigninDetail.

Julio de 2024

Con API de Android Management

- Se actualizaron varios elementos de nuestra documentación:

- Quitamos la nota de la documentación de

enrollmentToket.createsobre la imposibilidad de recuperar el contenido del token, ya que es posible obtener el valor del token de inscripción conenrollmentTokens.get. - Aclaramos la documentación de

NonComplianceReason.

- Quitamos la nota de la documentación de

Junio de 2024

Con API de Android Management

- Los administradores de TI ahora pueden controlar la configuración de

brillo de la pantalla y

tiempo de espera de la pantalla con la política

DisplaySettings. Es compatible con dispositivos completamente administrados, en Android 9 y versiones posteriores. - Actualizamos nuestra documentación para explicar que, incluso cuando se usa

AUTO_UPDATE_HIGH_PRIORITY, las actualizaciones de las apps con implementaciones más grandes en el ecosistema de Android pueden tardar hasta 24 horas. - Actualizamos el SDK de la API de Android Management (SDK de AMAPI) para explicar los diferentes casos de uso que ahora admite esta biblioteca (originalmente conocida como SDK de extensibilidad). La documentación actualizada abarca lo siguiente:

Consulta las notas de la versión del SDK de la API de Maps Analytics para conocer la versión más reciente disponible.

Mayo de 2024

Con API de Android Management

- Los métodos

getylistparaenrollmentTokensahora devuelven camposvalue,qrCodeyallowPersonalUsagecompletados. - En el caso de los dispositivos completamente administrados, el parámetro de configuración

AllowPersonalUsageahora admitePERSONAL_USAGE_DISALLOWED_USERLESS. - En Android 11 y versiones posteriores, la nueva política de

UserControlSettingspermite especificar si se permite el control del usuario para una app determinada.UserControlSettingsincluye acciones del usuario, como detener la app de forma forzada y borrar sus datos. - Ya está disponible la versión 1.1.5 del SDK de la AMAPI. Puedes encontrar más información en la

página de notas de la versión.

Nota: Te recomendamos que siempre uses la versión más reciente disponible de la biblioteca para aprovechar las correcciones de errores y las mejoras disponibles.

Abril de 2024

Con API de Android Management

- En Android 13 y versiones posteriores, para los dispositivos propiedad de la empresa, agregamos controles sobre los SSID de Wi-Fi a los que se pueden conectar los dispositivos. Con

WifiSsidPolicy, los administradores de TI pueden especificar una lista de SSID que se agregará a una lista de entidades permitidas (WIFI_SSID_ALLOWLIST) o a una lista de bloqueo (WIFI_SSID_DENYLIST). - En el caso de los dispositivos propiedad de la empresa, agregamos identificadores de hardware (IMEI, MEID y número de serie) a

ProvisioningInfo, a los que ahora pueden acceder los EMM durante la configuración del dispositivo con la URL de acceso.

Marzo de 2024

Con API de Android Management

- Agregamos controles adicionales sobre la instalación de apps con

InstallConstraint. Los administradores de TI pueden restringir la instalación de apps según criterios específicos.

Si configuraninstallPriority, los administradores de TI pueden garantizar que las apps críticas se instalen primero. - En Android 10 y versiones posteriores, la AMAPI admite la configuración de redes empresariales de 192 bits en openNetworkConfiguration pasando el valor de seguridad WPA3-Enterprise_192.

En Android 13 y versiones posteriores, ahora admitimosENTERPRISE_BIT192_NETWORK_SECURITYen la política deMinimumWifiSecurityLevel, que se puede usar para garantizar que los dispositivos no se conecten a redes Wi-Fi por debajo de este nivel de seguridad. - Actualizamos el parámetro de configuración

UsbDataAccesspara que el valorUSB_DATA_ACCESS_UNSPECIFIEDse establezca de forma predeterminada enDISALLOW_USB_FILE_TRANSFER.

Febrero de 2024

Con API de Android Management

- En Android 9 y versiones posteriores, los administradores de TI ahora pueden controlar si se permite la impresión con el campo

printingPolicy. - En Android 14 y versiones posteriores, se agregó una nueva política para controlar las apps de CredentialProvider. Los administradores de TI pueden usar el campo

credentialProviderPolicypara controlar si la app puede actuar como proveedor de credenciales. - Se agregó una nueva política para controlar la

extensión de etiquetado de memoria de Arm (MTE) en el dispositivo. El campo

MtePolicyes compatible con dispositivos completamente administrados y perfiles de trabajo en dispositivos empresariales con Android 14 y versiones posteriores. - Actualizamos la forma en que la API de AM recibe errores relacionados con las instalaciones que activan los administradores de TI. Como resultado de esta migración, el campo

InstallationFailureReasonahora también incluye errores del cliente (además de los errores del servidor). - En Android 12 y versiones posteriores, los administradores de TI pueden usar un par de claves instalado en el dispositivo para la autenticación de Wi-Fi empresarial. Consulta el nuevo campo

ClientCertKeyPairAliasen Open Network Configuration (ONC) y nuestra guía de configuración de red para obtener más información.

Enero de 2024

Con API de Android Management

- Los dispositivos administrados por tu DPC personalizado ahora se pueden migrar sin problemas para usar la API de Android Management.

Diciembre de 2023

Con API de Android Management

- Se agregó

MinimumWifiSecurityLevelpara definir los diferentes niveles de seguridad mínimos necesarios para conectarse a redes Wi-Fi. Es compatible con dispositivos completamente administrados y perfiles de trabajo en dispositivos empresariales con Android 13 y versiones posteriores.

Noviembre de 2023

Con API de Android Management

- Android 12 y versiones posteriores ahora admiten la configuración de redes Wi-Fi empresariales sin contraseña con los campos

IdentityyPassworden Configuración de red abierta. Esto ya se admitía antes de Android 12.Nota: En Android 12 y versiones posteriores, para las redes Wi-Fi con autenticación de nombre de usuario y contraseña de EAP, si no se proporciona la contraseña del usuario y

AutoConnectse establece entrue, es posible que el dispositivo intente conectarse a la red con una contraseña de marcador de posición generada de forma aleatoria. Para evitar esto cuando no se proporciona la contraseña del usuario, estableceAutoConnectenfalse. - Los eventos locales del dispositivo que ocurren en rápida sucesión se agrupan y se informan en un solo

mensaje de Pub/Sub a los EMM.

1Tipo de evento Latencia esperada entre el evento en el dispositivo y la notificación correspondiente del EMM1 Comportamiento anterior Comportamiento nuevo Prioridad alta Estados de la app con clave Inmediata, como máximo un informe por minuto Inmediata, como máximo un informe por minuto Prioridad estándar Estados de la app con clave En función del programa En un minuto Eventos relacionados con la aplicación durante el aprovisionamiento, para las apps con estados de instalación definidos por el administrador de TI2 Integrado en otros eventos relacionados con el aprovisionamiento En un minuto, sobre otros eventos de aprovisionamiento relacionados Eventos relacionados con la aplicación después del aprovisionamiento, para apps con estados de instalación definidos por el administrador de TI2 En función del programa En 5 minutos Eventos relacionados con la aplicación durante y después del aprovisionamiento, para apps con estados de instalación definidos por el empleado3 En función del programa En un plazo de 60 minutos Otros eventos de la app en el dispositivo En función del programa En un plazo de 60 minutos Objetivos de mejor esfuerzo basados en circunstancias controladas. La latencia real puede variar según diversos factores ambientales y del dispositivo.

2InstallTypede las apps que se aplican en la política:FORCE_INSTALLED,BLOCKED,REQUIRED_FOR_SETUP,PREINSTALLEDyKIOSK.

3InstallTypede las apps disponibles:AVAILABLE,INSTALL_TYPE_UNSPECIFIED.

Octubre de 2023

Con API de Android Management

- Las apps que se inician como

SetupActionahora pueden cancelar la inscripción. Se restablecerá un dispositivo de la empresa o se borrará el perfil de trabajo en un dispositivo personal.

Versión de Android 14

Con API de Android Management

Con el lanzamiento de Android 14, la API de Android Management ahora admite las siguientes funciones de Android 14:

- Restringe el acceso a los contactos del perfil de trabajo

a las aplicaciones del sistema y a las aplicaciones personales especificadas en

exemptionsToShowWorkContactsInPersonalProfile. Ahora se puede habilitar el acceso a los contactos del perfil de trabajo para todas las apps personales, algunas apps personales o ninguna app personal.Para mayor comodidad, la nueva opción

SHOW_WORK_CONTACTS_IN_PERSONAL_PROFILE_DISALLOWED_EXCEPT_SYSTEMenshowWorkContactsInPersonalProfilegarantiza que las únicas apps personales que pueden acceder a los contactos de trabajo son las apps predeterminadas del dispositivo Teléfono, Mensajes y Contactos. En este caso, ni las apps de Teléfono, Mensajes y Contactos configuradas por el usuario, ni ninguna otra app personal instalada por el sistema o el usuario podrán consultar los contactos de trabajo. - Inhabilita el uso de la radio de banda ultraancha en el dispositivo. Esto se puede lograr con la nueva política

deviceRadioState.ultraWidebandState. - Bloquea el uso de la red móvil 2G, lo que mejora la seguridad de la red. Esto se ofrece a través de la nueva política

deviceRadioState.cellularTwoGState. - Android 14 introduce

accesos directos personalizables en la pantalla de bloqueo.

Se extendió el control de administrador de las funciones de la pantalla de bloqueo, que incluye la cámara, el desbloqueo con huella dactilar, el desbloqueo facial, etcétera, para inhabilitar también los accesos directos de la pantalla de bloqueo con la nueva opción

SHORTCUTS.

Septiembre de 2023

Con API de Android Management

- Ahora, la información de aprovisionamiento y del dispositivo se puede recuperar de forma opcional durante la configuración, lo que permite a los desarrolladores crear políticas más segmentadas durante la configuración o filtrar dispositivos según los atributos proporcionados. La URL de acceso ahora incluirá un parámetro

provisioningInfoque se puede intercambiar por los detalles del dispositivo correspondientes con el nuevo método provisioningInfo get. SigninDetailsahora se pueden distinguir entre sí con un valortokenTagpersonalizable.

Agosto de 2023

Con API de Android Management

- Se introdujo el modo extraviado para los dispositivos de la empresa. El modo Perdido permite a los empleadores bloquear y proteger de forma remota un dispositivo perdido, y, de manera opcional, mostrar un mensaje en la pantalla del dispositivo con información de contacto para facilitar la recuperación del activo.

- Se agregó compatibilidad con la delegación de selección de certificados, que otorga a una app acceso a la selección de certificados de KeyChain en nombre de las apps solicitantes.

Consulta

DelegatedScope.CERT_SELECTIONpara obtener más detalles. - Se agregaron políticas de administración de Wi-Fi adicionales:

configureWifi- Los administradores ahora pueden inhabilitar la opción para agregar o configurar redes Wi-Fi.wifiConfigDisabledya no está disponible.wifiDirectSettings- Esta política se puede usar para inhabilitar la configuración de Wi-Fi Direct.tetheringSettings- Se puede usar esta política para inhabilitar la conexión compartida por Wi-Fi o todas las formas de conexión compartida.tetheringConfigDisabledya no está disponible.wifiState- Esta política se puede usar para forzar la habilitación o inhabilitación de la conexión Wi-Fi en el dispositivo de un usuario.

- Se inhabilitará el uso compartido de redes Wi-Fi configuradas por el administrador en Android 13 y versiones posteriores

Julio de 2023

Con API de Android Management

- Se agregó el campo

userFacingTypeaApplicationReportpara indicar si una app está orientada al usuario. - Se agregó el motivo específico de incumplimiento

ONC_WIFI_INVALID_ENTERPRISE_CONFIG.

El incumplimiento con el motivoINVALID_VALUEy el motivo específicoONC_WIFI_INVALID_ENTERPRISE_CONFIGse informan si la red Wi-Fi empresarial no tieneDomainSuffixMatchestablecido. - Se agregó la nueva notificación de Pub/Sub

EnrollmentCompleteEvent, como un tipo deUsageLogEventque se publica cuando el dispositivo finaliza la inscripción. - Se agregó

airplaneModeStateendeviceRadioStatepara controlar el estado actual del modo avión y si el usuario puede activarlo o desactivarlo. De forma predeterminada, el usuario puede activar o desactivar el modo avión. Esta función es compatible con dispositivos completamente administrados y perfiles de trabajo en dispositivos de propiedad de la empresa, en Android 9 y versiones posteriores.

Junio de 2023

Con API de Android Management

- Se agregó compatibilidad con el campo

DomainSuffixMatchen Open Network Configuration para configurar redes Wi-Fi empresariales para Android 6 y versiones posteriores. Las configuraciones de Wi-Fi empresariales sinDomainSuffixMatchse consideran no seguras y serán rechazadas por la plataforma. - Se agregó el parámetro de configuración de la política

UsbDataAccessque permite a los administradores inhabilitar por completo la transferencia de datos por USB.usbFileTransferDisableddejó de estar disponible. UsaUsbDataAccess.

Diciembre de 2022

Con API de Android Management

-

Se mejoraron las capacidades de administración de los widgets del perfil de trabajo con la incorporación de dos nuevos campos de API:

workProfileWidgetsa nivel de la aplicación yworkProfileWidgetsDefaulta nivel del dispositivo. Estos permiten un mayor control sobre si una aplicación que se ejecuta en el perfil de trabajo puede crear widgets en el perfil principal, p.ej., la pantalla principal. Esta funcionalidad no está permitida de forma predeterminada, pero se puede configurar como permitida conworkProfileWidgetsyworkProfileWidgetsDefault, y solo es compatible con los perfiles de trabajo. -

Agregamos compatibilidad para establecer parámetros de configuración de aleatorización de direcciones MAC mientras se configuran redes Wi-Fi. Los administradores ahora pueden especificar si

MACAddressRandomizationModese establece enHardwareoAutomaticcuando configuran redes Wi-Fi, lo que surte efecto en dispositivos con la versión del SO Android 13 y versiones posteriores, y se aplica a todos los modos de administración. Si se configura comoHardware, la dirección MAC de fábrica se configurará en la red Wi-Fi, mientras queAutomaticla dirección MAC será aleatoria. - Se actualizaron varios elementos de nuestra documentación:

-

Se creó Understanding Security Posture para brindar claridad sobre las posibles respuestas de las evaluaciones de

devicePostureysecurityRisk. -

Se proporcionó

autoUpdateModeparaautoUpdatePolicycomo alternativa recomendada debido a su mayor flexibilidad con la frecuencia de actualización. -

Aclaramos que

BlockActionyWipeActionestán restringidos a los dispositivos propiedad de la empresa. - Se actualizó la página de notificaciones de Pub/Sub para reflejar con precisión los tipos de recursos de los diferentes tipos de notificaciones.

- En Android 13 y versiones posteriores, las apps de extensión están exentas de las restricciones de batería, por lo que no se colocarán en el intervalo restringido de App Standby.

Octubre de 2022

Con API de Android Management

- Se actualizaron varios elementos de nuestra documentación:

- Recomendamos tener una política por dispositivo para habilitar capacidades de administración detalladas a nivel del dispositivo.

- Para que FreezePeriods funcione según lo esperado, la política de actualización del sistema no se puede establecer como SYSTEM_UPDATE_TYPE_UNSPECIFIED.

- Se proporcionaron sugerencias adicionales para las actualizaciones de políticas relacionadas con la visibilidad de los pasos de la contraseña durante la provisión de dispositivos propiedad de la empresa.

- shareLocationDisabled se admite en dispositivos completamente administrados y perfiles de trabajo personales.

- Proporcionamos una descripción actualizada sobre el uso de enterprises.devices.delete y sus efectos en la visibilidad del dispositivo.

- La duración máxima del token de inscripción ahora es de 10,000 años, mientras que antes era de 90 días.

12 de julio de 2022

Con API de Android Management

- Se agregaron los valores NETWORK_ACTIVITY_LOGS y SECURITY_LOGS a DelegatedScope para otorgar a las aplicaciones de políticas de dispositivos acceso a los registros correspondientes.

14 de junio de 2022

Con API de Android Management

- Se agregaron specificNonComplianceReason y specificNonComplianceContext a NonComplianceDetail para proporcionar contexto detallado sobre los errores de aplicación de políticas.

6 de junio de 2022

Con API de Android Management

- Se agregó un comando para permitir que el administrador borre de forma remota los datos de la aplicación.

- Ahora, los tokens de inscripción se pueden crear con una duración más larga que el máximo anterior de 90 días, hasta aproximadamente 10,000 años. Los tokens de inscripción que duren más de 90 días tendrán una longitud de 24 caracteres, mientras que los tokens que duren 90 días o menos seguirán teniendo 20 caracteres.

24 de mayo de 2022

Con API de Android Management

- Ahora se usarán funciones de seguridad con copia de seguridad en hardware, como la certificación de claves, en las evaluaciones de integridad del dispositivo, cuando el dispositivo las admita. Esto proporciona una sólida garantía de integridad del sistema. Los dispositivos que no superen estas evaluaciones o que no admitan estas funciones de seguridad respaldadas por hardware informarán el nuevo SecurityRisk HARDWARE_BACKED_EVALUATION_FAILED.

16 de mayo de 2022

Con API de Android Management

- Se agregó unifiedLockSettings en PasswordPolicies para permitir que el administrador configure si el perfil de trabajo necesita un bloqueo independiente.

25 de marzo de 2022

Con API de Android Management

- Se agregó alwaysOnVpnLockdownExemption para especificar qué apps deben estar exentas del parámetro de configuración AlwaysOnVpnPackage.

- Se agregaron todos los campos disponibles del recurso Products de la API de EMM de Play al recurso Application.

22 de febrero de 2022

Con API de Android Management

- Se agregaron cameraAccess para controlar el uso de la cámara y el botón de activación de la cámara, y microphoneAccess para controlar el uso del micrófono y el botón de activación del micrófono. Estos campos reemplazan a los campos cameraDisabled y unmuteMicrophoneDisabled, respectivamente, que dejaron de estar disponibles recientemente.

15 de febrero de 2022

SDK de AMAPI

- Se corrigieron errores menores. Consulta el repositorio de Maven de Google para obtener más detalles.

15 de noviembre de 2021

Android Device Policy

-

Las apps marcadas como no disponibles en

personalApplicationsahora se desinstalarán del perfil personal de los dispositivos empresariales si ya están instaladas, ya que se encuentran en la ApplicationPolicy para los dispositivos de perfil de trabajo y completamente administrados.

17 de septiembre de 2021

Con API de Android Management

-

Ahora puedes designar una app como app de extensión con

ExtensionConfig. Las apps de extensión pueden comunicarse directamente con Android Device Policy y, en el futuro, podrán interactuar con el conjunto completo de funciones de administración que ofrece la API de Android Management, lo que permitirá una interfaz local para administrar el dispositivo que no requiere conectividad con el servidor.- Esta versión inicial incluye compatibilidad con la ejecución local de

Commandsy, actualmente, solo el comandoClearAppData. Consulta la guía de integración de extensibilidad para obtener más detalles. - Los comandos restantes se agregarán con el tiempo, así como las funciones adicionales de la app de extensión diseñadas para exponer la amplitud de las funciones de administración de dispositivos a la app de extensión.

- Esta versión inicial incluye compatibilidad con la ejecución local de

30 de junio de 2021

Android Device Policy

- Se corrigieron errores menores.

2 de junio de 2021

Android Device Policy

- Se corrigieron errores menores.

5 de mayo de 2021

Android Device Policy

- Se corrigieron errores menores.

6 de abril de 2021

Android Device Policy

- Se corrigieron errores menores.

Marzo de 2021

Con API de Android Management

- Se agregaron dos nuevos

AdvancedSecurityOverrides. Estas políticas habilitan las prácticas recomendadas de seguridad de Android Enterprise de forma predeterminada, a la vez que permiten que las organizaciones anulen los valores predeterminados para casos de uso avanzados. googlePlayProtectVerifyAppshabilita la verificación de apps de Google Play de forma predeterminada.developerSettingsimpide que los usuarios accedan a las opciones para desarrolladores y al modo seguro de forma predeterminada, capacidades que, de lo contrario, introducirían el riesgo de robo de datos corporativos.-

ChoosePrivateKeyRuleahora admite el otorgamiento directo de claves específicas de KeyChain a apps administradas. - Esto permite que las apps de destino accedan a las claves especificadas llamando a

getCertificateChain()ygetPrivateKey()sin tener que llamar primero achoosePrivateKeyAlias(). - De forma predeterminada, la API de Android Management otorga acceso directo a las claves especificadas en la política, pero, de lo contrario, recurre a otorgar acceso después de que la app especificada haya llamado a

choosePrivateKeyAlias(). ConsultaChoosePrivateKeyRulepara obtener más detalles.

Bajas

- Se dio de baja

ensureVerifyAppsEnabled. En su lugar, usagooglePlayProtectVerifyAppsAdvancedSecurityOverrides. - Los usuarios existentes de la API (proyectos de Google Cloud con la API de Android Management habilitada desde el 15 de abril de 2021) pueden seguir usando

ensureVerifyAppsEnabledhasta octubre de 2021, pero se recomienda que migren aAdvancedSecurityOverrideslo antes posible. En octubre,ensureVerifyAppsEnableddejará de funcionar. debuggingFeaturesAllowedysafeBootDisableddejaron de estar disponibles. En su lugar, usadeveloperSettingsAdvancedSecurityOverrides.- Los usuarios existentes de la API (proyectos de Google Cloud con la API de Android Management habilitada desde el 15 de abril de 2021) pueden seguir usando

debuggingFeaturesAllowedysafeBootDisabledhasta octubre de 2021, pero se recomienda que usenAdvancedSecurityOverrideslo antes posible. En octubre,debuggingFeaturesAllowedysafeBootDisableddejarán de funcionar.

Febrero de 2021

Con API de Android Management

- Se agregó compatibilidad con

personalApplicationspara dispositivos de la empresa a partir de Android 8. Ahora la función es compatible con todos los dispositivos de la empresa que tienen un perfil de trabajo. - Ahora se informa el número de teléfono del dispositivo en los dispositivos completamente administrados como parte del recurso

Device.

Enero de 2021

Android Device Policy

- Se corrigieron errores menores.

Diciembre de 2020

Con API de Android Management

- Se agregó

personalApplicationsaPersonalUsagePolicies. En los dispositivos empresariales, el departamento de TI puede especificar una lista de bloqueo o de elementos permitidos de aplicaciones en el perfil personal. Actualmente, esta función solo está disponible en dispositivos con Android 11, pero se incluirá en Android 8 en una versión futura.

Android Device Policy

- Actualizaciones menores en la IU de aprovisionamiento

Noviembre de 2020

Con API de Android Management

- Se agregó

AutoDateAndTimeZone, que reemplaza aautoTimeRequired, que dejó de estar disponible, para controlar la configuración automática de fecha, hora y zona horaria en un dispositivo propiedad de la empresa. - A partir de Android 11, los usuarios ya no pueden borrar los datos de la app ni forzar la detención de las aplicaciones cuando el dispositivo está configurado como kiosco (es decir, cuando el

InstallTypede una aplicación enApplicationPolicyestá establecido enKIOSK). - Se agregaron nuevos controles

LocationModepara reemplazar los controles obsoletos del método de detección de ubicación. En los dispositivos empresariales, el departamento de TI ahora puede elegir entre aplicar la ubicación, inhabilitarla o permitir que los usuarios activen y desactiven la ubicación. - Se agregó compatibilidad con

CommonCriteriaMode, una nueva función en Android 11. Se puede habilitar para abordar requisitos específicos del Perfil de protección de los aspectos básicos de dispositivos móviles (MDFPP) de Common Criteria.

Bajas

autoTimeRequiredahora está en desuso, tras la baja de controles de tiempo automáticos específicos en Android 11. En su lugar, usaAutoDateAndTimeZone.- Las siguientes opciones de

LocationModeahora están obsoletas, tras su obsolescencia en Android 9:HIGH_ACCURACY,SENSORS_ONLY,BATTERY_SAVINGyOFF. En su lugar, usaLOCATION_ENFORCED,LOCATION_DISABLEDyLOCATION_USER_CHOICE.

Octubre de 2020

Android Device Policy

- Se agregó

RELINQUISH_OWNERSHIPcomo un nuevo tipo de comando del dispositivo. Cuando implementan el perfil de trabajo, los administradores pueden ceder la propiedad de los dispositivos de la empresa a los empleados, borrar el perfil de trabajo y restablecer las políticas del dispositivo al estado de fábrica, sin afectar los datos personales. De esta manera, el departamento de TI pierde el derecho de propiedad del dispositivo ahora y en el futuro, y no debe esperar que el dispositivo se vuelva a inscribir. Para restablecer la configuración de fábrica de un dispositivo y mantener la propiedad, usa el métododevices.delete.

Agosto de 2020

Con API de Android Management

-

En la versión preliminar para desarrolladores de Android 11, se anunciaron mejoras en la experiencia del perfil de trabajo en dispositivos empresariales. La API de Android Management agrega compatibilidad con estas mejoras para dispositivos que ejecutan Android 8.0 o versiones posteriores. Ahora las empresas pueden designar los dispositivos con perfil de trabajo como propiedad de la empresa, lo que permite administrar el perfil de trabajo de un dispositivo, las políticas de uso personal y ciertos parámetros de configuración en todo el dispositivo, a la vez que se mantiene la privacidad en el perfil personal.

- Para obtener una descripción general de alto nivel de las mejoras en la experiencia del perfil de trabajo, consulta Perfil de trabajo: el nuevo estándar para la privacidad de los empleados.

- Consulta Dispositivos de la empresa para uso personal y laboral para obtener información sobre cómo configurar un perfil de trabajo en un dispositivo de la empresa.

- En Dispositivos con perfiles de trabajo, se encuentra disponible un ejemplo de política para un dispositivo empresarial con un perfil de trabajo.

- Se agregó

blockScopeablockAction. UsablockScopepara especificar si una acción de bloqueo se aplica a todo un dispositivo empresarial o solo a su perfil de trabajo.

Se agregó

connectedWorkAndPersonalAppaapplicationPolicy. A partir de Android 11, algunas apps principales pueden conectarse entre los perfiles personales y de trabajo de un dispositivo. Conectar una app en todos los perfiles puede brindar una experiencia más unificada para los usuarios. Por ejemplo, si conectan una app de calendario, los usuarios podrían ver sus eventos laborales y personales juntos.Algunas apps (por ejemplo, la Búsqueda de Google) pueden estar conectadas en los dispositivos de forma predeterminada. En Configuración > Privacidad > Apps personales y de trabajo conectadas, se encuentra disponible una lista de las apps conectadas en un dispositivo.

Usa

connectedWorkAndPersonalApppara permitir o rechazar apps conectadas. Permitir que una app se conecte entre perfiles solo le da al usuario la opción de conectarla. Los usuarios pueden desconectar las apps en cualquier momento.Se agregó

systemUpdateInfoadevicespara informar sobre las actualizaciones pendientes del sistema.

Julio de 2020

Android Device Policy

- [23 de julio] Corrección de errores menores

Junio de 2020

Android Device Policy

- [17 de junio] Se corrigieron errores menores.

Mayo de 2020

Android Device Policy

- [12 de mayo] Se corrigieron errores menores.

Abril de 2020

Android Device Policy

- [14 de abril] Se corrigieron errores menores.

Marzo de 2020

Android Device Policy

- [16 de marzo] Se corrigieron errores menores.

Febrero de 2020

Android Device Policy

- [24 de febrero] Se corrigieron errores menores.

Enero de 2020

Android Device Policy

- [15 de enero] Se corrigieron errores menores.

Diciembre de 2019

Con API de Android Management

- Hay una nueva política para bloquear apps que no son de confianza (apps de fuentes desconocidas). Usa

advancedSecurityOverrides.untrustedAppsPolicypara hacer lo siguiente:- Bloquea la instalación de apps no confiables en todo el dispositivo (incluidos los perfiles de trabajo).

- Bloquear la instalación de apps que no sean de confianza solo en un perfil de trabajo

- Permite la instalación de apps no confiables en todo el dispositivo.

- Ahora se puede aplicar un período de espera para permitir métodos de bloqueo de pantalla no seguros (p.ej., desbloqueo facial y con huella dactilar) en un dispositivo o perfil de trabajo con

requirePasswordUnlock. Una vez que vence el período de espera, el usuario debe usar una forma sólida de autenticación (contraseña, PIN o patrón) para desbloquear un dispositivo o un perfil de trabajo. - Se agregó

kioskCustomizationpara admitir la capacidad de habilitar o inhabilitar las siguientes funciones de la IU del sistema en dispositivos en modo kiosco:- Acciones globales que se inician desde el botón de encendido (consulta

powerButtonActions). - Información y notificaciones del sistema (consulta

statusBar) - Botones de inicio y de vista general (consulta

systemNavigation) - Barra de estado (consulta

statusBar) - Diálogos de error para apps que fallaron o no responden (consulta

systemErrorWarnings).

- Acciones globales que se inician desde el botón de encendido (consulta

- Se agregó la política

freezePeriodpara admitir el bloqueo de las actualizaciones del sistema anualmente durante un período de inactividad especificado. - Hay un nuevo parámetro disponible en

devices.delete:wipeReasonMessagete permite especificar un mensaje corto para mostrarle a un usuario antes de borrar el perfil de trabajo de su dispositivo personal.

Bajas

installUnknownSourcesAllowed ahora está marcado como obsoleto.

La política seguirá siendo compatible hasta el segundo trimestre de 2020 para los usuarios que habilitaron la API de Android Management antes de las 2 p.m. (GMT) del 19 de diciembre de 2019.

La política no es compatible con los usuarios que habilitaron la API después de esta fecha.

advancedSecurityOverrides.untrustedAppsPolicy reemplaza a installUnknownSourcesAllowed.

En la siguiente tabla, se proporciona una correlación entre las dos políticas. Los desarrolladores deben actualizar sus soluciones con la nueva política lo antes posible*.

| installUnknownSourcesAllowed | advancedSecurityOverrides.untrustedAppsPolicy |

|---|---|

TRUE |

ALLOW_INSTALL_DEVICE_WIDE |

FALSE |

ALLOW_INSTALL_IN_PERSONAL_PROFILE_ONLYNota: Se aplica a todos los tipos de dispositivos (perfiles de trabajo y dispositivos completamente administrados). Debido a que los dispositivos completamente administrados no tienen un perfil personal, las apps no confiables se bloquean en todo el dispositivo. Para bloquear apps no confiables en todo un dispositivo con un perfil de trabajo, usa |

untrustedAppsPolicy (DISALLOW_INSTALL) no se aplica si untrustedAppsPolicy se establece en UNTRUSTED_APPS_POLICY_UNSPECIFIED o si no se especifica la política. Para bloquear apps no confiables en todo un dispositivo, debes

establecer la política de forma explícita en DISALLOW_INSTALL.

Noviembre de 2019

Android Device Policy

- [27 de noviembre] Se corrigieron errores menores.

Octubre de 2019

Con API de Android Management

- Las nuevas opciones de

IframeFeaturete permiten especificar qué funciones del iframe de Google Play administrado habilitar o inhabilitar en tu consola.

Android Device Policy

- [16 de octubre] Se corrigieron errores menores y se optimizó el rendimiento.

4 de septiembre de 2019

Funciones

- El recurso

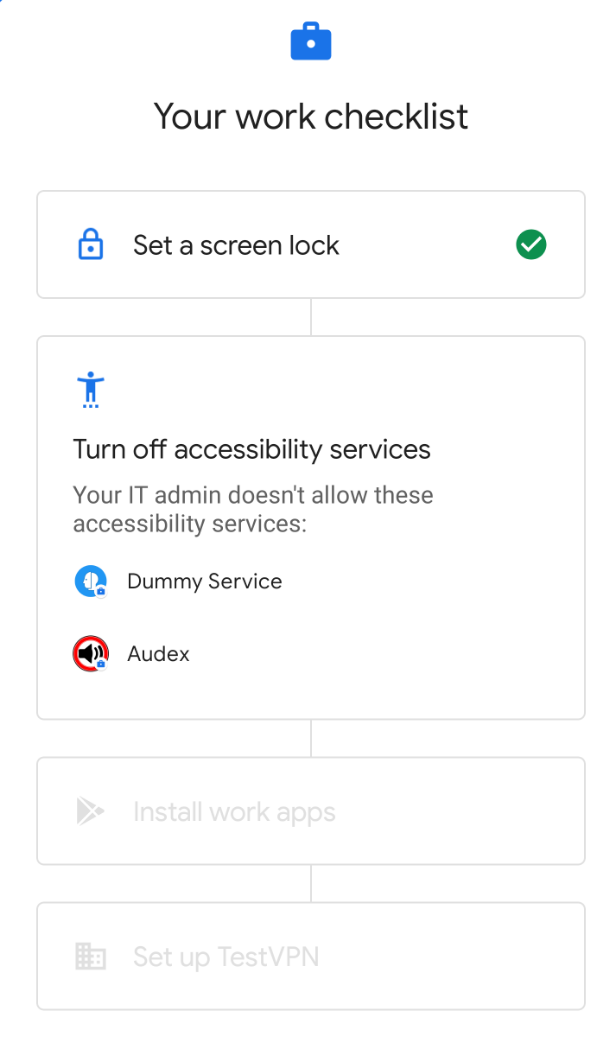

policiesahora puede distribuir versiones de apps cerradas (segmentos de apps cerradas), lo que permite que las organizaciones prueben versiones previas al lanzamiento de las apps. Para obtener más información, consulta Cómo distribuir apps para pruebas cerradas. - Se agregó

permittedAccessibilityServicesapolicies, que se puede usar para lo siguiente:- Inhabilitar todos los servicios de accesibilidad que no sean del sistema en un dispositivo

- solo permitir que las apps especificadas accedan a estos servicios.

6 de agosto de 2019

Funciones

- La API de Android Management ahora evalúa la seguridad de un dispositivo y registra los resultados en los informes del dispositivo (en

securityPosture).securityPosturedevuelve el estado de la postura de seguridad de un dispositivo (POSTURE_UNSPECIFIED,SECURE,AT_RISKoPOTENTIALLY_COMPROMISED), según la evaluación de SafetyNet y otras verificaciones, junto con los detalles de los riesgos de seguridad identificados para que los compartas con los clientes a través de tu consola de administración.Para habilitar esta función en un dispositivo, asegúrate de que su política tenga habilitado al menos un campo de

statusReportingSettings.

2 de julio de 2019

Funciones

- Para distinguir que una app se inicia desde

launchAppensetupActions, la actividad que se inicia primero como parte de la app ahora contiene el extra booleano del intentcom.google.android.apps.work.clouddpc.EXTRA_LAUNCHED_AS_SETUP_ACTION(establecido entrue). Este extra te permite personalizar tu app según si se inicia desdelaunchAppo por un usuario.

31 de mayo de 2019

Versión de mantenimiento

- Se corrigieron errores menores y se optimizó el rendimiento.

7 de mayo de 2019

Funciones

- Se agregó

policyEnforcementRulespara reemplazarcomplianceRules, que se marcó como obsoleto. Consulta el aviso de baja anterior para obtener más información. - Se agregaron nuevas APIs para crear y editar apps web. Para obtener más detalles, consulta Compatibilidad con apps web.

Experiencia del usuario

Política de dispositivos Android: El ícono de la app ya no se ve en los dispositivos. Los usuarios aún pueden ver la página de política que se lanzó anteriormente con el ícono:

- Dispositivos completamente administrados: Configuración > Google > Device Policy

- Dispositivos con perfiles de trabajo: Configuración > Google > Trabajo > Política del dispositivo

- Todos los dispositivos: App de Google Play Store > Política de Dispositivos Android

16 de abril de 2019

- Android Device Policy ya está disponible en Corea del Sur.

21 de marzo de 2019

Funciones

- Se agregaron metadatos nuevos, incluidos números de serie alternativos, a

devices. - La cantidad de apps con

installTypeREQUIRED_FOR_SETUPahora se limita a cinco por política. Esto es para garantizar la mejor experiencia del usuario posible durante el aprovisionamiento del dispositivo y el perfil de trabajo.

12 de febrero de 2019

Experiencia del usuario

- Política de Dispositivos Android: Se mejoraron los mensajes de incumplimiento para ayudar a los usuarios a que sus dispositivos vuelvan a cumplir con la política o informarles cuando no sea posible.

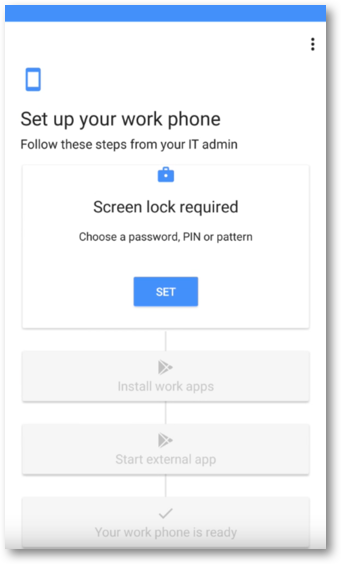

- Android Device Policy: Después de registrar un token de inscripción, una nueva experiencia de configuración guía a los usuarios por los pasos que requiere su política para completar la configuración de su dispositivo o perfil de trabajo.

Figura 1. Experiencia de configuración guiada.

Funciones

- Se agregó un campo nuevo a

installType.REQUIRED_FOR_SETUP: Si es verdadero, la app debe instalarse antes de que se complete la configuración del dispositivo o del perfil de trabajo. Nota: Si la app no se instala por algún motivo (p.ej., incompatibilidad, disponibilidad geográfica o mala conexión de red), no se completará la configuración.

- Se agregó

SetupActionapolicies. ConSetupAction, puedes especificar una app para que se inicie durante la configuración, lo que permite que el usuario configure aún más su dispositivo. Consulta Cómo iniciar una app durante la configuración para obtener más detalles. - En el caso de las empresas con los informes de estado habilitados, ahora se emiten informes de dispositivos nuevos inmediatamente después de cualquier intento fallido de desbloquear un dispositivo o un perfil de trabajo.

Bajas

- En

policies,wifiConfigsLockdownEnableddejó de estar disponible. Las redes Wi-Fi especificadas en la política ahora no se pueden modificar de forma predeterminada. Para que se puedan modificar, establecewifiConfigDisableden falso.

10 de diciembre de 2018

Funciones

- Se agregó compatibilidad con dispositivos de perfil de trabajo al método de aprovisionamiento de URL de acceso. Los propietarios de dispositivos con perfil de trabajo ahora pueden acceder con sus credenciales corporativas para completar el aprovisionamiento.

Experiencia del usuario

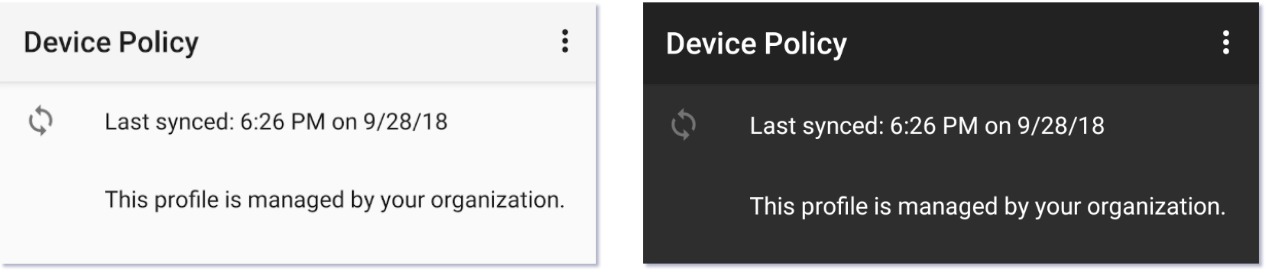

Se agregó compatibilidad con el modo oscuro en Android Device Policy. El modo oscuro es un tema de pantalla disponible en Android 9 Pie que se puede habilitar en Configuración > Pantalla > Avanzado > Tema del dispositivo > Oscuro.

Figura 1. (I) Modo de visualización normal (D) Modo oscuro

2 de noviembre de 2018

Funciones

- Hay un nuevo método de inscripción disponible para los dispositivos completamente administrados. El método usa una URL de acceso para solicitar a los usuarios que ingresen sus credenciales, lo que te permite asignar una política y aprovisionar los dispositivos de los usuarios según su identidad.

- Se agregó compatibilidad con el iframe de configuraciones administradas, una IU que puedes agregar a tu consola para que los administradores de TI establezcan y guarden configuraciones administradas. El iframe devuelve un

mcmIdúnico para cada configuración guardada, que puedes agregar apolicies. - Se agregaron

passwordPoliciesyPasswordPolicyScopeapolicies:passwordPoliciesestablece los requisitos de contraseña para el alcance especificado (dispositivo o perfil de trabajo).- Si no se especifica

PasswordPolicyScope, el alcance predeterminado esSCOPE_PROFILEpara los dispositivos con perfil de trabajo ySCOPE_DEVICEpara los dispositivos completamente administrados o dedicados. passwordPoliciesanulapasswordRequirementssiPasswordPolicyScopeno se especifica (valor predeterminado) o siPasswordPolicyScopese establece en el mismo alcance quepasswordRequirements.

20 de septiembre de 2018

Correcciones de errores

- Se corrigió un problema que hacía que los dispositivos de kiosco aparecieran incorrectamente como incumplidores después del aprovisionamiento para un subconjunto de configuraciones de políticas.

28 de agosto de 2018

Funciones

Actualizaciones para admitir la administración y la provisión de perfiles de trabajo y dispositivos completamente administrados:

- Hay nuevos métodos de aprovisionamiento disponibles para los perfiles de trabajo:

- Proporciona a los usuarios un vínculo al token de inscripción.

- Ve a Configuración > Google > Configurar perfil de trabajo.

- Se agregaron campos nuevos a

enrollmentTokens.oneTimeOnly: Si es verdadero, el token de inscripción vencerá después de que se use por primera vez.userAccountIdentifier: Identifica una cuenta de Google Play administrada específica.- Si no se especifica, la API crea una cuenta nueva de forma silenciosa cada vez que se inscribe un dispositivo con el token.

- Si se especifica, la API usa la cuenta especificada cada vez que se inscribe un dispositivo con el token. Puedes especificar la misma cuenta en varios tokens. Consulta Cómo especificar un usuario para obtener más información.

- Se agregó

managementMode(solo lectura) adevices.- Dispositivos con perfiles de trabajo:

managementModeestá configurado comoPROFILE_OWNER. - Dispositivos dedicados y dispositivos completamente administrados:

managementModese establece enDEVICE_OWNER.

- Dispositivos con perfiles de trabajo:

Actualizaciones del recurso policies para mejorar las capacidades de administración de apps:

- Se agregó el nuevo campo

playStoreMode.WHITELIST(predeterminado): Solo las apps agregadas a la política están disponibles en el perfil de trabajo o en el dispositivo administrado. Las apps que no cumplan con la política no estarán disponibles y se desinstalarán si se habían instalado anteriormente.BLACKLIST: Las apps agregadas a la política no están disponibles. Todas las demás apps que se indican en Google Play están disponibles.

- Se agregó

BLOCKEDcomo opción de InstallType, lo que hace que una app no esté disponible para instalarse. Si la app ya está instalada, se desinstalará.- Puedes usar installType

BLOCKEDjunto conplayStoreModeBLACKLISTpara evitar que un dispositivo administrado o un perfil de trabajo instalen apps específicas.

- Puedes usar installType

Experiencia del usuario

- Se actualizaron los parámetros de configuración de la Política de dispositivos Android para que coincidan con los parámetros de configuración del dispositivo.

12 de julio de 2018

Experiencia del usuario

- Se combinaron las páginas de estado y detalles del dispositivo en la Política de dispositivos Android en una sola página.

- Se mejoró la coherencia de la IU de configuración con el asistente de configuración de Android.

Funciones

- Se agregó PermissionGrants a nivel de la política. Ahora puedes controlar los permisos de tiempo de ejecución en cuatro niveles:

- Global, en todas las apps: Establece defaultPermissionPolicy a nivel de la política.

- Por permiso, en todas las apps: Establece permissionGrant a nivel de la política.

- Por app, en todos los permisos: Establece defaultPermissionPolicy dentro de ApplicationPolicy.

- Por app y por permiso: Establece permissionGrant dentro de ApplicationPolicy.

- Cuando restableces la configuración de fábrica de un dispositivo, el nuevo WipeDataFlag te permite hacer lo siguiente:

WIPE_EXTERNAL_STORAGE: Borra el almacenamiento externo del dispositivo (p.ej., tarjetas SD).PRESERVE_RESET_PROTECTION_DATA: Conserva los datos de protección contra restablecimiento de la configuración de fábrica en el dispositivo. Esta marca garantiza que solo un usuario autorizado pueda recuperar un dispositivo si, por ejemplo, se pierde. Nota: Habilita esta función solo si configurastefrpAdminEmails[]en la política.

Correcciones de errores

- Se corrigió el problema por el que la Política de dispositivos Android salía del modo de bloqueo de tareas cuando se actualizaba en primer plano.

25 de mayo de 2018

Experiencia del usuario

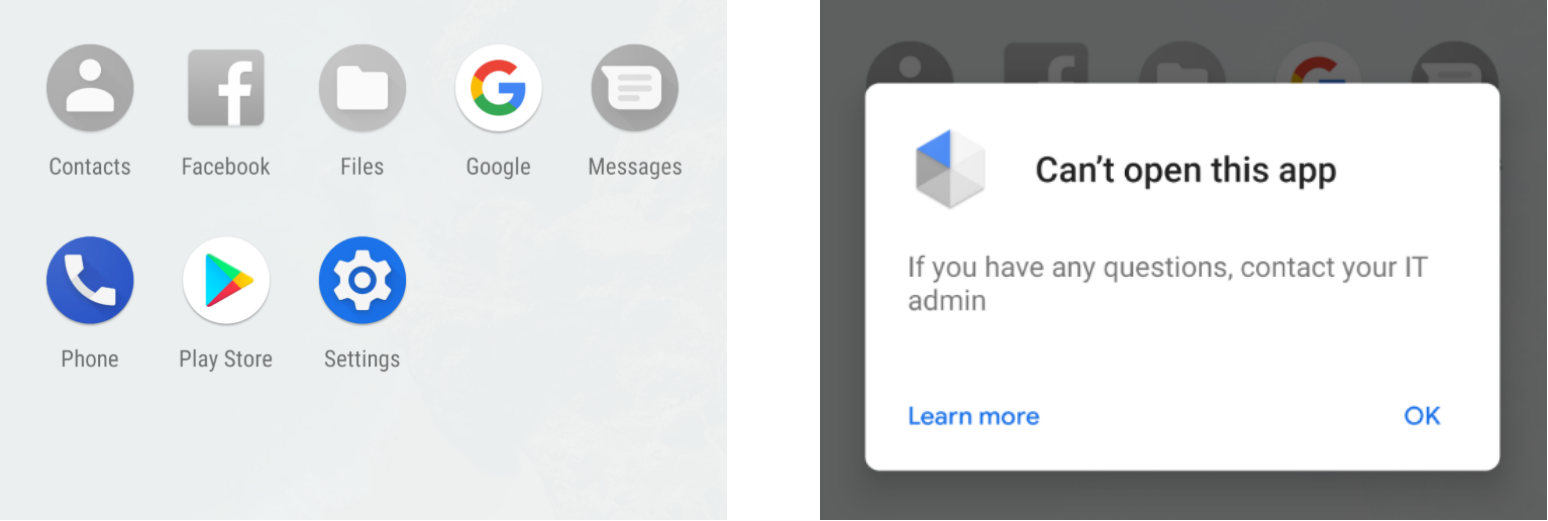

- En lugar de ocultar las apps inhabilitadas del selector, los dispositivos con Android 7.0 y versiones posteriores ahora muestran los íconos de las apps inhabilitadas en gris:

Funciones

- Se actualizó

policiespara admitir las siguientes capacidades de administración de certificados:- Otorgamiento automático de acceso a certificados para apps

- Delegar todas las funciones de administración de certificados compatibles con la Política de dispositivos de Android a otra app (consulta

CERT_INSTALL).

- Ahora se pueden inhabilitar apps individuales en ApplicationPolicy (establece

disabledentrue), independientemente de las reglas de cumplimiento. - Ahora es posible inhabilitar las apps del sistema.

- Se agregaron informes de aplicaciones a

devices. Para cada app administrada instalada en un dispositivo, el informe devuelve el nombre del paquete, la versión, la fuente de instalación y otra información detallada de la app. Para habilitar esta opción, estableceapplicationReportsEnabledentrueen la política del dispositivo. - Se actualizó

enterprisespara incluir los Términos y Condiciones. Los términos y condiciones de una empresa se muestran en los dispositivos durante el aprovisionamiento.

Correcciones de errores

- Se actualizó el flujo de aprovisionamiento para inhabilitar el acceso a la configuración, excepto cuando se requiere acceso para completar la configuración (p.ej., crear un código).

3 de abril de 2018

Experiencia del usuario

- Se actualizó el diseño de la Política de dispositivos Android y el flujo de aprovisionamiento de dispositivos para mejorar la experiencia general del usuario.

Funciones

- Se agregó compatibilidad con el inicio directo, lo que te permite borrar de forma remota dispositivos con Android 7.0 o versiones posteriores que no se hayan desbloqueado desde el último reinicio.

- Se agregó un parámetro de configuración de modo de ubicación al recurso

policies, lo que te permite configurar el modo de precisión de la ubicación en un dispositivo administrado. - Se agregó un campo de respuesta de error al recurso

Command.

Correcciones de errores

- Se mejoró el rendimiento del aprovisionamiento.

- Los informes de cumplimiento ahora se generan inmediatamente después de que se aprovisiona un dispositivo. Para configurar una empresa y que reciba informes de cumplimiento, consulta Cómo recibir notificaciones detalladas sobre el incumplimiento.

Problemas conocidos

- La configuración de la pantalla de bloqueo falla en dispositivos LG con Android 8.0 o versiones posteriores (p.ej., LG V30) administrados por la Política de dispositivos Android.

14 de febrero de 2018

Experiencia del usuario

- Se actualizó el texto de validación del campo "código", que se muestra si un usuario elige ingresar manualmente un código QR para inscribir un dispositivo.

Funciones

- Ahora puedes establecer una política para activar la actualización automática de las apps instaladas de forma forzada si no cumplen con una versión mínima especificada de la app. En ApplicationPolicy, haz lo siguiente:

- Configura

installTypeenFORCE_INSTALLED. - Especifica un

minimumVersionCode.

- Configura

- Se actualizó el recurso Devices con campos nuevos que contienen información que puede ser útil para los administradores de TI, como el nombre del operador del dispositivo (consulta NetworkInfo para obtener más detalles), si el dispositivo está encriptado y si la función de Verificación de apps está habilitada (consulta DeviceSettings para obtener más detalles).

Correcciones de errores

- Los comandos

RESET_PASSWORDyLOCKahora funcionan con dispositivos Android 8.0 Oreo. - Se corrigió un problema por el que no se completaba DeviceSettings.

- Se corrigió un problema con el control de la política de

stayOnPluggedModes.

12 de diciembre de 2017

Funciones

- Android Device Policy ahora admite un iniciador de kiosco básico, que se puede habilitar a través de la política. El selector bloquea un dispositivo para que solo se pueda acceder a un conjunto de apps predefinidas y bloquea el acceso del usuario a la configuración del dispositivo. Las apps especificadas aparecen en una sola página en orden alfabético. Para informar un error o solicitar una función, presiona el ícono de comentarios en el selector.

- Se actualizó la configuración del dispositivo con una nueva lógica de reintentos. Si se reinicia un dispositivo durante la configuración, el proceso de aprovisionamiento ahora continúa desde donde quedó.

- Las siguientes políticas nuevas ya están disponibles. Consulta la referencia de la API para obtener todos los detalles:

keyguardDisabledFeaturesaccountTypesWithManagementDisabledinstallAppsDisabledmountPhysicalMediaDisableduninstallAppsDisabledbluetoothContactSharingDisabledshortSupportMessagelongSupportMessagebluetoothConfigDisabledcellBroadcastsConfigDisabledcredentialsConfigDisabledmobileNetworksConfigDisabledtetheringConfigDisabledvpnConfigDisabledcreateWindowsDisablednetworkResetDisabledoutgoingBeamDisabledoutgoingCallsDisabledsmsDisabledusbFileTransferDisabledensureVerifyAppsEnabledpermittedInputMethodsrecommendedGlobalProxysetUserIconDisabledsetWallpaperDisabledalwaysOnVpnPackagedataRoamingDisabledbluetoothDisabled - Se actualizó el SDK de destino de Android Device Policy a Android 8.0 Oreo.

Correcciones de errores

- Ahora es posible omitir la pantalla del selector de red si no se puede establecer una conexión durante el inicio. Para habilitar el selector de red durante el inicio, usa la política

networkEscapeHatchEnabled.