El aprovisionamiento de identidades (o aprovisionamiento de cuentas) es el proceso de configuración de cuentas y el establecimiento de conexiones entre los tres sistemas que contienen datos del usuario y, en algunos casos, la configuración de conexiones entre los usuarios y sus dispositivos.

En un entorno de Android Enterprise, tres sistemas diferentes contienen información de las cuentas de usuario:

- El directorio de usuarios de la organización es la fuente definitiva de información sobre los usuarios.

- Tú (el proveedor de la solución de EMM) debes mantener al menos un directorio mínimo de los usuarios de la organización.

- Google conserva cierta información sobre las cuentas de Google Play administrado y las Cuentas de Google para proporcionar la administración de apps a través de Google Play.

Un recurso Users representa una cuenta asociada con una empresa. La cuenta puede ser específica para un dispositivo o asociarse con una persona que tiene varios dispositivos y usa la cuenta en todos ellos. La cuenta puede proporcionar acceso solo a Google Play administrado o a otros servicios de Google, según cómo configures la empresa del cliente:

Las Cuentas de Google administradas son cuentas existentes que administra Google. Estas cuentas requieren que el cliente use Google como proveedor de identidad o vincule el directorio de usuarios de su organización a Google. En el caso de las empresas que usan Cuentas de Google administradas, Google es responsable de autenticar al usuario durante el aprovisionamiento del dispositivo.

Las cuentas de Google Play administrado proporcionan a las empresas una forma de crear automáticamente cuentas de usuario limitadas a través de su proveedor de soluciones de administración de movilidad empresarial (EMM). Estas cuentas solo proporcionan acceso a Google Play administrado. El EMM es completamente responsable de autenticar al usuario cuando sea necesario. Para las empresas con cuentas de Google Play administrado, este es el único tipo de cuenta disponible.

Tabla 1: Campos y métodos de la API de Users

| Cuentas de Google Play administrado | Cuentas de Google administradas | |

|---|---|---|

| Campo | ||

| id | ||

| kind | ||

| accountIdentifier | Es un identificador único que creas y asignas al ID (userId) que devuelve Google Play. No uses información de identificación personal (PII). | Sin establecer |

| accountType | deviceAccount, userAccount | userAccount |

| displayName | Es el nombre que se muestra en los elementos de la IU, como en Google Play. No uses información de identificación personal. | Sin establecer |

| managementType | emmManaged | googleManaged, emmManaged |

| primaryEmail | Sin establecer | Este campo es la clave principal con la que administras la sincronización de las cuentas de dominio administradas por Google a las cuentas de usuario en tu sistema. |

| Métodos | ||

| borrar | ||

| generateAuthenticationToken | ||

| generateToken | ||

| get | ||

| getAvailableProductSet | ||

| insert | ||

| list | ||

| revokeToken | ||

| setAvailableProductSet | ||

| update | ||

Como parte de las mejoras en la inscripción de dispositivos, estamos realizando la transición al uso de Cuentas de Google administradas para todos los dispositivos Android Enterprise que use un empleado con identidad corporativa.

Para las inscripciones nuevas, ahora recomendamos usar Cuentas de Google administradas en lugar de Cuentas de Google Play administradas. Si bien seguimos admitiendo las cuentas de Google Play administrado para los usuarios existentes, estas solo brindan acceso a la tienda de Google Play administrado. Las Cuentas de Google administradas les brindan a los usuarios acceso al conjunto completo de servicios y funciones multidispositivo de Google.

Mejoras en la inscripción

Las Cuentas de Google administradas establecen la identidad de un usuario con Google. Esto permite experiencias multidispositivo, como la transferencia de tareas, las notificaciones y el uso compartido cercano. Estas funciones son cada vez más importantes en el ámbito empresarial, donde los usuarios suelen usar varios dispositivos.

Ahora se recomienda a las empresas que no usan Google como proveedor de identidad que vinculen su proveedor de identidad existente a Google. Esto permite la creación de Cuentas de Google administradas para los empleados durante el proceso de vinculación. Las empresas deben usar el mismo proveedor de identidad para esto que el que usan con su EMM.

Implementamos los siguientes cambios:

Google/Android ahora controla la autenticación del usuario final durante la inscripción del dispositivo. El DPC del EMM requiere que Android autentique al usuario en el momento adecuado y, luego, Android devuelve la identidad del usuario que accedió al DPC.

El EMM debe pasar un token de inscripción a Android cuando solicite la autenticación del usuario. Este token se devuelve en una llamada a la API de Android Enterprise y se puede codificar en la carga útil de inscripción con código QR, NFC o inscripción automática.

Si bien Android ahora controla la autenticación y proporciona la identidad del usuario al EMM, sigue siendo responsabilidad del EMM asignar la identidad del usuario al grupo o la estructura organizativa correctos. Esta asignación es esencial para aplicar las políticas adecuadas al dispositivo. Por lo tanto, las empresas deben seguir vinculando el directorio de usuarios de su organización a su EMM.

Los administradores de TI pueden habilitar o inhabilitar la nueva función de autenticación de usuarios finales proporcionada por Google. Para brindar a los usuarios la mejor experiencia, incluidas las funciones multidispositivo, recomendamos que los administradores de TI vinculen el directorio de usuarios de su organización a Google. Sin esta vinculación, los usuarios tendrán cuentas de Google Play administradas y no tendrán acceso a experiencias multidispositivo.

Un nuevo requisito para todos los EMM es proporcionar información adicional cuando se crean tokens de inscripción y acceso. Específicamente, ahora debes indicar si un dispositivo no tiene usuario (como un kiosco o un dispositivo de uso específico) o no.

Beneficios

El nuevo proceso ofrece las siguientes mejoras clave:

Inscripción simplificada: Reduce la cantidad de pasos manuales y la complejidad en comparación con los métodos estándar.

Compatibilidad con Cuentas de Google: Ahora puedes usar Cuentas de Google con todos los métodos de aprovisionamiento. Esto elimina la necesidad de tener cuentas de Google Play administradas.

Experiencia del usuario mejorada: Con las Cuentas de Google administradas, obtienes una experiencia de Android más enriquecida que incluye potentes funciones multidispositivo, como compartir y copiar y pegar.

Implementación de cuentas de usuario

Para obtener información sobre cómo continuar con este nuevo flujo de inscripción, consulta Implementa cuentas de usuario.

Ciclo de vida de las Cuentas de Google administradas

En el caso de las organizaciones que usan Cuentas de Google, las cuentas de usuario en la solución de un EMM reflejan las cuentas de usuario existentes asociadas con otro servicio de Google (como Google Workspace). Estas cuentas son googleManaged (Tabla 1) porque los servicios de backend de Google son la fuente de la creación y la información sobre la cuenta.

Como EMM, puedes proporcionar mecanismos en tu consola para facilitar la creación y la sincronización continua de las cuentas de usuario que se encuentran en tu sistema con sus fuentes de cuentas de dominio de Google a través de herramientas como Google Cloud Directory Sync (GCDS) y la API de Directory del SDK de Google Admin. Consulta una descripción general de los diferentes enfoques. El modelo de identidad de dominio administrado por Google requiere que la cuenta de usuario exista en el contexto de tu solución (consola del EMM, servidor del EMM, tal vez en un almacén de datos) antes de que se pueda aprovisionar en cualquiera de los dispositivos del usuario en el contexto de un perfil de trabajo.

Durante el aprovisionamiento de identidades, el dominio administrado por Google de la organización se completa con cuentas de usuario. En algunos casos, las identidades en línea existentes de los usuarios (por ejemplo, sus cuentas de Microsoft Exchange) se sincronizan con sus Cuentas de Google.

Sincroniza cuentas de clientes

En una implementación de Cuentas de Google, la organización puede usar la herramienta GCDS para sincronizar los datos de su dominio de G Suite con los datos de su directorio LDAP. Como alternativa, puedes usar GCDS para hacerlo en nombre de la organización, si esta te otorga acceso.

La herramienta de GCDS llama a la API de Google Directory y sincroniza los nombres de usuario, pero no las contraseñas.

Si la organización usa Microsoft Active Directory y desea mantener sincronizadas las contraseñas de G Suite de los usuarios con sus contraseñas de Active Directory, puede usar la herramienta G Suite Password Sync (GSPS) con GCDS.

Para obtener instrucciones sobre GCDS para administradores, consulta Cómo preparar tu dominio de G Suite para la sincronización.

API de Google Directory

En una implementación de Cuentas de Google, puedes usar la API de Google Directory para sincronizar directorios activos, contraseñas o ambos:

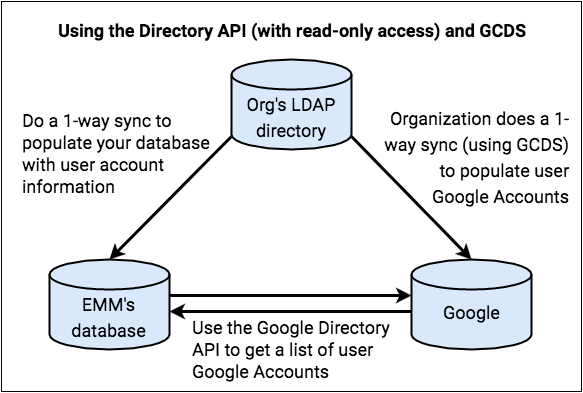

Usa la API de Directory para la sincronización solo de directorios. Si tienes acceso de solo lectura al dominio administrado de Google de la organización, puedes usar la API de Google Directory para obtener información de la Cuenta de Google, como nombres de usuario (pero no contraseñas) de Google. Como no puedes escribir datos en las Cuentas de Google de los usuarios, la organización es completamente responsable de los ciclos de vida de las cuentas.

Situación 1 y Situaciones de autenticación de SSO basado en SAML describen esta situación con más detalle.

Para obtener información sobre cómo usar la API de Directory de esta manera, consulta Cómo recuperar todos los usuarios de la cuenta en la documentación de la API de Directory.

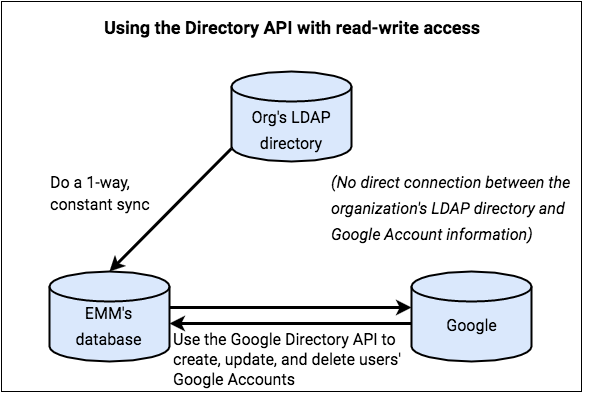

Usa la API de Directory para la sincronización de directorios y contraseñas opcional. Si tienes acceso de lectura y escritura al dominio administrado de Google de la organización, puedes usar la API de Google Directory para obtener nombres de usuario, contraseñas y otra información de la Cuenta de Google. Puedes actualizar esta información y sincronizarla con tu propia base de datos, y es posible que tengas responsabilidad total o parcial sobre los ciclos de vida de las cuentas, según la solución que le ofrezcas a tu cliente.

La situación 2 describe esta situación con más detalle.

Para obtener más información sobre el uso de la API de Directory para administrar la información de las cuentas de usuario, consulta la guía para desarrolladores de la API de Directory: Cuentas de usuario.

Situaciones de las Cuentas de Google

En la siguiente sección, se describen algunos casos típicos de aprovisionamiento de identidades de Cuentas de Google.

Situación 1: El cliente es responsable de los ciclos de vida de las cuentas

En este caso, tu cliente crea y mantiene las Cuentas de Google de sus usuarios.

Obtienes información de las cuentas de usuario del directorio LDAP de la organización y la correlacionas con los datos de las Cuentas de Google que obtienes de Google a través de la API de Directory de Google.

La organización es totalmente responsable de los ciclos de vida de las cuentas. Por ejemplo, cuando se crea una Cuenta de Google nueva, la organización agrega al usuario a su directorio LDAP. La próxima vez que sincronices tu base de datos con el directorio LDAP, tu base de datos recibirá información sobre este usuario nuevo.

En este caso, ocurre lo siguiente:

- Tienes acceso de solo lectura a las Cuentas de Google.

- Tu base de datos adquiere nombres de Cuentas de Google, pero no nombres de usuario ni contraseñas de LDAP.

- Usas la API de Google Directory para obtener información básica de las cuentas de los usuarios de tu cliente. (La información disponible para ti es la información no grabable que devuelve una solicitud

Users.get). Usas esta información para verificar que existan las Cuentas de Google de los usuarios, de modo que estos puedan autenticarse en sus dispositivos. - Tu cliente usa la herramienta de GCDS para realizar una sincronización unidireccional y propagar las Cuentas de Google de los usuarios. (Es probable que la organización también use GCDS para su propia sincronización continua después de que se complete el aprovisionamiento de identidades). De manera opcional, la organización también puede usar la herramienta GSPS para sincronizar no solo los nombres de usuario, sino también las contraseñas.

Situación 2: El EMM es responsable de los ciclos de vida de las cuentas

En este caso, tú te encargas del proceso de creación de las Cuentas de Google en nombre de tu cliente y eres responsable de los ciclos de vida de las cuentas de los usuarios.

Por ejemplo, cuando cambia la información del usuario en el directorio LDAP de la organización, eres responsable de actualizar la Cuenta de Google del usuario. En este caso, no se usa GCDS.

En este caso, ocurre lo siguiente:

- Tienes acceso de lectura y escritura a las Cuentas de Google.

- Tu base de datos adquiere nombres de Cuentas de Google y nombres de usuario de LDAP (y, de manera opcional, hashes de contraseñas).

- Usas la API de Google Directory en nombre de tu cliente para leer y escribir información de la cuenta de los usuarios de la organización. (La información disponible para ti es la información no grabable que devuelve una solicitud

Users.get). Usas esta información para verificar que existan las Cuentas de Google de los usuarios, de modo que estos puedan autenticarse en sus dispositivos. - No se usa la herramienta de GCDS.

Situaciones de autenticación de SSO basado en SAML

En una implementación de Cuentas de Google, es posible que tú o tu cliente usen el lenguaje de marcado para confirmaciones de seguridad (SAML) con un proveedor de identidad (IdP) para autenticar la Cuenta de Google asociada a cada usuario. Usas los nombres de las Cuentas de Google como verificación de que existen las Cuentas de Google de los usuarios, lo que se necesita para la autenticación de usuarios cuando estos acceden a sus dispositivos. Por ejemplo, se podría usar SAML en la situación 2. Para obtener detalles sobre cómo configurar esta opción, consulta Configura el inicio de sesión único (SSO) para las cuentas de G Suite.