تم تصميم هذه المقالة الفنية لشرح المشروع المفتوح المصدر لنظام Android (AOSP)، ومناقشة الدوافع وراء ميزة "التخصيص على الجهاز" (ODP) ومبادئ التصميم التي ترشِد تطويرها وخصوصيتها من خلال نموذج السرية وكيفية مساعدتها في ضمان تجربة خاصة يمكن التحقّق منها.

ونخطّط لتحقيق ذلك من خلال تبسيط نموذج الوصول إلى البيانات والتأكّد من أنّ جميع بيانات المستخدمين التي تغادر حدود الأمان تكون خصوصيتها مختلفة على مستوى (user، وadopter، وmodel_instance) (يتم اختصارها أحيانًا إلى مستوى المستخدم في هذا المستند).

ستكون جميع الرموز البرمجية المتعلقة بالخروج المحتمل لبيانات المستخدم النهائي من أجهزة المستخدمين النهائيين مفتوحة المصدر ويمكن التحقق منها من قِبل الكيانات الخارجية. في المراحل الأولى من اقتراحنا، نسعى إلى إثارة الاهتمام وجمع الملاحظات بشأن منصة تسهّل فرص الاستفادة من ميزة "التخصيص على الجهاز". وندعو الجهات المعنية، مثل خبراء الخصوصية ومحللي البيانات وممارسي الأمان للتواصل معنا.

الرؤية

تم تصميم ميزة "التخصيص على الجهاز فقط" لحماية معلومات المستخدمين النهائيين من الأنشطة التجارية التي لم يتفاعلوا معها. يمكن للأنشطة التجارية مواصلة تخصيص منتجاتها وخدماتها للمستخدمين النهائيين (على سبيل المثال، باستخدام نماذج تعلُّم الآلة التي لا تكشف هوية المستخدمين بشكلٍ مناسب والتي تراعي الخصوصية التفاضلية)، ولكن لن يتمكّنوا من الاطّلاع على عمليات التخصيص الدقيقة التي تم إجراؤها لمستخدم نهائي، (ولا يعتمد ذلك فقط على قاعدة التخصيص التي أنشأها صاحب النشاط التجاري، بل يعتمد أيضًا على الإعدادات المفضّلة للمستخدم النهائي الفردي) ما لم تكن هناك تفاعلات مباشرة بين النشاط التجاري والمستخدم النهائي. إذا كان النشاط التجاري يُنشئ أيًا من نماذج التعلم الآلي أو التحليلات الإحصائية، سيسعى فريق ODP إلى التأكّد من أنّه تتم إخفاء هوية هذه النماذج أو التحليلات بشكلٍ صحيح باستخدام آليات الخصوصية التفاضلية المناسبة.

تشمل خطّتنا الحالية استكشاف ميزة "الإعلانات على شبكة البحث" في مراحل متعددة، وتشمل الميزات والوظائف التالية. ندعو أيضًا الأطراف المعنية لاقتراح أي ميزات أو مهام سير عمل إضافية بشكل بناء لتعزيز هذا الاستكشاف:

- بيئة محمية يتم فيها تضمين كل منطق النشاط التجاري و ejecutant، ما يسمح لمجموعة كبيرة من إشارات المستخدمين النهائيين بالدخول إلى البيئة المحمية مع الحد من النتائج.

مخازن البيانات المشفّرة بالكامل بين الأطراف:

- عناصر تحكُّم المستخدم، والبيانات الأخرى ذات الصلة بالمستخدمين. ويمكن أن يوفّر ذلك العميل أو تجمعه الأنشطة التجارية وتستنتجه، بالإضافة إلى عناصر التحكّم في مهلة الصلاحية (TTL) وسياسات محو البيانات وسياسات الخصوصية وغيرها.

- إعدادات النشاط التجاري: يوفر ODP خوارزميات لضغط هذه البيانات أو التشويش عليها.

- نتائج معالجة النشاط التجاري ويمكن أن تكون هذه النتائج كما يلي:

- يتم استخدامها كمدخلات في الجولات اللاحقة من المعالجة.

- يتم إخطارها بما يتوافق مع آليات "الخصوصية التفاضلية" وتحميلها إلى نقاط النهاية المؤهّلة.

- تم تحميلها باستخدام مسار التحميل الموثوق به إلى Trusted Execution Environments (TEE) التي تعمل بحمولات مفتوحة المصدر باستخدام آليات Privacy Differential المناسبة

- يتم عرضها للمستخدمين النهائيين.

واجهات برمجة التطبيقات المصمّمة لإجراء ما يلي:

- عدِّل 2(a)، بشكلٍ مجمّع أو تدريجيًا.

- عدِّل القسم 2(ب) بصفة دورية، إما بشكل مجمّع أو تدريجي.

- حمِّل العنصر 2(c)، باستخدام آليات التشويش المناسبة في بيئات التجميع الموثوق بها. قد تصبح هذه النتائج 2(ب) لجولات المعالجة التالية.

المخطط الزمني

هذه هي خطة السجل الحالية لاختبار ODP في الإصدار التجريبي. الجدول الزمني عرضة للتغيير.

| الميزة | النصف الأول من عام 2025 | الربع الثالث من عام 2025 |

|---|---|---|

| التدريب على الجهاز والاستنتاج | يُرجى التواصل مع فريق "مبادرة حماية الخصوصية" لمناقشة الخيارات المحتمَلة لطرحها خلال هذا الإطار الزمني. | بدء طرح الميزة على أجهزة Android T والإصدارات الأحدث المؤهَّلة |

Design principles

هناك ثلاث ركائز يسعى "الدليل التوجيهي لمعالجة البيانات" إلى موازنتها: الخصوصية والعدالة والفائدة.

نموذج بيانات عمودي لتحسين حماية الخصوصية

يتبع نموذج ODP مبدأ "الحماية من خلال التصميم"، وهو مصمّم لحماية خصوصية المستخدم النهائي بشكل تلقائي.

يتناول نموذج ODP نقل معالجة التخصيص إلى جهاز المستخدم النهائي. يوازن هذا النهج بين الخصوصية والفائدة من خلال الاحتفاظ بالبيانات على الجهاز قدر الإمكان ومعالجتها خارج الجهاز فقط عند الضرورة. يركز ODP على ما يلي:

- التحكّم في بيانات المستخدم النهائي من الجهاز، حتى عند خروجها من الجهاز يجب أن يتم التصديق على الوجهات على بيئات التنفيذ الموثوق بها التي يقدمها مقدّمو خدمات السحابة الإلكترونية العامون الذين يستخدمون الرمز البرمجي المكتوب بتنسيق ODP.

- إمكانية التحقّق من الجهاز لمعرفة ما يحدث لبيانات المستخدم النهائي إذا خرجت من الجهاز يوفّر ODP أعباء الحوسبة المفتوحة المصدر والموحّدة من أجل تنسيق تعلُّم الآلة والتحليل الإحصائي على جميع الأجهزة للمستخدِمين. سيشهد جهاز المستخدم النهائي على تنفيذ هذه الأعباء في بيئات التنفيذ الموثوق بها بدون أي تعديل.

- ضمان الخصوصية الفنية (على سبيل المثال، التجميع والتشويش والخصوصية التفاضلية) للمخرجات التي تتخطى حدود الجهاز التي يمكن التحكّم فيها أو التأكّد منها.

ونتيجةً لذلك، سيكون التخصيص خاصًا بالجهاز.

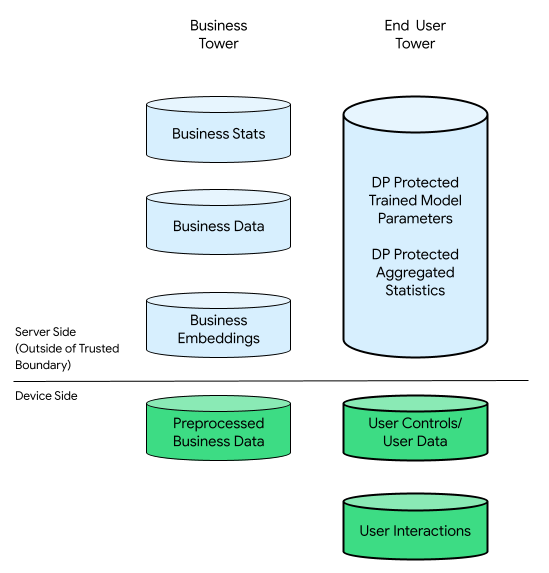

بالإضافة إلى ذلك، تحتاج الأنشطة التجارية أيضًا إلى إجراءات الخصوصية التي يجب أن تعالج المنصة هذه الإجراءات. وهذا ينطوي على الاحتفاظ ببيانات الأعمال الأولية في الخوادم الخاصة بكل منها. لتحقيق ذلك، يستخدم مشروع ODP نموذج البيانات التالي:

- سيتم تخزين كل مصدر بيانات أولية إما على الجهاز أو من جهة الخادم، ما يتيح التعلُّم والاستنتاج المحليَّين.

- سنوفّر خوارزميات لتسهيل عملية اتخاذ القرار في ما يتعلّق بالعديد من مصادر البيانات، مثل الفلترة بين موقعَين جغرافيَّين مختلفَين للبيانات أو التدريب أو الاستنتاج من مصادر مختلفة.

في هذا السياق، يمكن أن يكون هناك برج أعمال وبرج للمستخدمين:

يتألف برج المستخدم النهائي من البيانات التي يقدّمها المستخدم النهائي (مثل معلومات الحساب وعناصر التحكّم)، والبيانات التي يتم جمعها المتعلقة بتفاعلات المستخدم مع جهازه، والبيانات المشتقّة (مثل الاهتمامات والإعدادات المفضّلة) التي يستنتجها النشاط التجاري. لا تُحلِّ محل البيانات المستنتَجة أيّ بيانات مباشرة يقدّمها المستخدم.

على سبيل المقارنة، في البنية الأساسية المستندة إلى السحابة الإلكترونية، يتم نقل جميع البيانات الأولية من برج المستخدم النهائي إلى خوادم الأنشطة التجارية. في المقابل، في البنية الأساسية المستندة إلى الأجهزة، تظل جميع البيانات الأولية من برج المستخدم النهائي في مكانها الأصلي، بينما تظل بيانات النشاط التجاري مخزّنة على الخوادم.

تجمع ميزة "التخصيص على الجهاز" بين أفضل ما في الحالتَين من خلال تفعيل رمز برمجي مفتوح المصدر وموثوق به فقط لمعالجة البيانات التي يُحتمل أن تكون مرتبطة بالمستخدمين النهائيين في TEE باستخدام قنوات إخراج أكثر خصوصية.

مشاركة عامة شاملة لتوفير حلول عادلة

يهدف ODP إلى ضمان توفير بيئة متوازنة لجميع المشاركين ضمن منظومة متكاملة متنوعّة. ندرك تعقيد هذا النظام المتكاملة الذي يتألف من جهات مختلفة تقدّم خدمات ومنتجات مميّزة.

لإلهام الابتكار، يوفّر ODP واجهات برمجة تطبيقات يمكن للمطوّرين والأنشطة التجارية التي يمثّلونها تنفيذها. يعمل التخصيص على الجهاز على تسهيل الدمج السلس لعمليات التنفيذ هذه وإدارة الإصدارات والمراقبة وأدوات المطوّرين وأدوات الملاحظات. التخصيص على الجهاز لا ينشئ أي منطق للنشاط التجاري، بل هو حافز للإبداع.

يمكن أن يوفّر نموذج ODP المزيد من الخوارزميات بمرور الوقت. إنّ التعاون مع النظام المتكاملة هو أمر أساسي لتحديد المستوى المناسب من الميزات وربما وضع حدّ أقصى معقول لموارد الأجهزة لكلّ نشاط تجاري مشارك. وننتظر الملاحظات الواردة من المنظومة المتكاملة لمساعدتنا في التعرّف على حالات الاستخدام الجديدة وترتيبها حسب الأولوية.

أداة مطوّرين لتحسين تجارب المستخدمين

في حال استخدام ODP، لا يتم فقدان بيانات الأحداث أو أي تأخير في الملاحظة، لأنّ جميع الأحداث يتم تسجيلها محليًا على مستوى الجهاز. ليست هناك أخطاء في الانضمام وجميع الأحداث مرتبطة بجهاز محدد. نتيجةً لذلك، تشكِّل جميع الأحداث المرصودة بشكلٍ طبيعي تسلسلاً زمنيًا يعكس تفاعلات المستخدِم.

وتُلغي هذه العملية المبسّطة الحاجة إلى دمج البيانات أو إعادة ترتيبها، ما يتيح إمكانية الوصول إلى بيانات المستخدمين في الوقت الفعلي تقريبًا بدون فقدان أي بيانات. وفي المقابل، قد يؤدي ذلك إلى تحسين الفائدة التي يلاحظها المستخدمون النهائيون عند التفاعل مع المنتجات والخدمات المستندة إلى البيانات، ما قد يؤدي إلى زيادة مستويات الرضا و تقديم تجارب أكثر وضوحًا. باستخدام ODP، يمكن للشركات التكيّف بشكل فعال مع احتياجات المستخدمين.

نموذج الخصوصية: الحفاظ على الخصوصية من خلال السرية

تتناول الأقسام التالية نموذج المستهلِك/المنتج كأساس لتحليل الخصوصية هذا، وخصوصية بيئة الحوسبة في مقابل دقة المخرجات.

نموذج المنتج الاستهلاكي كأساس لتحليل الخصوصية هذا

سنستخدم نموذج المستهلِك والمنتج لفحص ضمانات الخصوصية للخصوصية من خلال السرية. يتم تمثيل العمليات الحسابية في هذا النموذج في صورة عُقد ضمن الرسم البياني الدائري الموجه (DAG) الذي يتكون من عُقد ولوحات فرعية. تحتوي كل عقدة حوسبة على ثلاثة مكونات: المدخلات المستهلكة والمخرجات التي تم إنتاجها ومدخلات الربط الحاسوبي للمخرجات.

في هذا النموذج، تنطبق حماية الخصوصية على المكونات الثلاثة التالية:

- خصوصية الإدخال: يمكن أن تحتوي العُقد على نوعين من الإدخالات. إذا تم توليد مدخل من خلال عقدة سابقة، سيكون لديه بالفعل ضمانات ملفوظة بشأن خصوصية المخرجات من تلك العقدة السابقة. في الحالات الأخرى، يجب أن تمحو الإدخالات سياسات دخول البيانات باستخدام محرك السياسات.

- خصوصية النتائج: قد يلزم تخصيص الناتج، كما هو الحال في الخصوصية التفاضلية (DP).

- سريّة بيئة الحوسبة: يجب أن تتمّ العمليات الحسابية في

بيئة محكمة الإغلاق، ما يضمن عدم تمكّن أيّ مستخدم من الوصول إلى

الحالات الوسيطة ضمن عقدة. تشمل التقنيات التي تتيح ذلك

عمليات الحساب الفيدرالية (FC) و"بيئات التنفيذ الموثوق بها" (TEE) المستندة إلى الأجهزة

و"الحساب الآمن بين أطراف متعددة" (sMPC) و"التشفير التحويلي" (HPE) وغيرها. من الجدير بالذكر أنّ الخصوصية من خلال إجراءات حماية السرية

والولايات الوسيطة وجميع المخرجات التي تخرج من حدود السرية

لا تزال بحاجة إلى حمايتها بواسطة آليات الخصوصية التفاضلية. هناك مطالبتان

مطلوبتان هما:

- سرية البيئات، مما يضمن فقط أن تترك المخرجات المعلنة للبيئة

- الصحة، مما يتيح اقتطاعات دقيقة للمطالبات المتعلقة بالخصوصية في الناتج من مطالبات خصوصية الإدخال. يسمح الصوت بنشر خاصية الخصوصية باستخدام DAG.

يحافظ النظام الخاص على خصوصية الإدخال وسرّية بيئة الحوسبة وخصوصية الإخراج. ومع ذلك، يمكن تقليل عدد تطبيقات آليات الخصوصية التفاضلية من خلال حصر المزيد من عمليات المعالجة داخل بيئة حسابية سرية.

يقدّم هذا النموذج ميزتَين رئيسيتين. أولاً، يمكن تمثيل معظم الأنظمة، الكبيرة والصغيرة، على أنها DAG. ثانيًا، تساعد خصائص DP المعالجة اللاحقة [section 2.1] وإنشاء Lemma 2.4 في "تعقيد الخصوصية التفاضلية" على توفير أدوات فعّالة لتحليل المفاضلة بين الخصوصية والدقة (أسوأ الحالات) للرسم البياني بأكمله:

- تضمن مرحلة ما بعد المعالجة أنّه بعد خصوصية كمية معيّنة، لا يمكن "إلغاء خصوصيتها"، إذا لم يتم استخدام البيانات الأصلية مرة أخرى. وطالما أن جميع إدخالات العقدة خاصة، فستظل مخرجاتها خاصة، بغض النظر عن العمليات الحسابية.

- تضمن ميزة "التركيب المتقدّم" أنّه إذا كان كل جزء من الرسم البياني من النوع DP، سيكون الرسم البياني العام كذلك، ما يحدّ بشكل فعّال من ε وδ للناتج النهائي للرسم البياني بمقدار ε√κ تقريبًا، على التوالي، بافتراض أنّ الرسم البياني يتضمّن κ وحدة ويكون الناتج لكل وحدة هو (ε, δ)-DP.

تُترجم هاتان الخاصيتان إلى مبدأين من مبادئ التصميم لكل عقدة:

- السمة 1 (من المعالجة اللاحقة): إذا كانت مدخلات العقدة كلها بيانات معالجة ضوئية، يكون ناتجها بيانات معالجة ضوئية، متوافقة مع أي منطق عمل عشوائي يتم تنفيذه في العقدة، ومتوافقة مع "المكونات السرية" للأنشطة التجارية.

- السمة 2 (من التكوين المتقدّم) إذا لم تكن مدخلات العُقد جميع DP، يجب أن تكون مخرجاتها متوافقة مع DP. إذا كانت عُقدة الحوسبة تعمل على بيئات تنفيذ موثوقة وتنفّذ عمليات ضبط وأعباء عمل مفتوحة المصدر من خلال "التخصيص" على الجهاز، من الممكن أن تصبح حدود نقاط البيانات أكثر صرامة. بخلاف ذلك، قد تحتاج ميزة "التخصيص على الجهاز فقط" إلى استخدام حدود وضع "المعالجة المحدودة للبيانات" في أسوأ الحالات. بسبب القيود المفروضة على الموارد، سيتم منح الأولوية في البداية لـ "بيئات التنفيذ الموثوق به" التي يوفّرها مقدّم خدمة السحابة الإلكترونية العامة.

خصوصية بيئة الحوسبة مقابل دقة النتائج

من الآن فصاعدًا، ستركز ميزة "التخصيص على الجهاز" على تحسين أمان بيئات الحوسبة السرية والتأكّد من عدم إمكانية الوصول إلى الحالات الوسيطة . سيتم تطبيق عملية الأمان هذه، المعروفة باسم "التشفير"، على مستوى الرسم البياني الفرعي، ما يسمح بجعل عدة عقد متوافقة مع "المعالجة المحدودة للبيانات" معًا. وهذا يعني أنّ السمة 1 و السمة 2 المذكورتَين سابقًا تنطبقان على مستوى الرسم البياني الفرعي.

وبالطبع، يتم تطبيق "التشفير من جهة العميل" على "الناتج 7"، وهو الناتج النهائي للرسم البياني، لكل تركيبة. وهذا يعني أنّه سيكون هناك نقطتا بيانات إجمالاً لهذا الرسم البياني، مقارنةً بثلاث نقاط بيانات (محلية) إجمالاً في حال عدم استخدام عملية الإغلاق.

في الأساس، من خلال تأمين بيئة الحوسبة وإزالة فرص وصول الخصوم إلى مدخلات الرسم البياني أو الرسم البياني الفرعي والحالات الوسيطة، يتيح ذلك تنفيذ المعالجة المحدودة للبيانات المركزية (أي أنّ الناتج من بيئة مغلقة متوافق مع معالجة البيانات المحدودة)، ما يمكن أن يُحسِّن الدقة مقارنةً بالمعالجة المحدودة للبيانات المحلية (أي أنّ المدخلات الفردية متوافقة مع معالجة البيانات المحدودة). يشكّل هذا المبدأ أساسًا لمحاولة اعتبار تقنية FC وTEE وsMPC وHPE كتقنيات للخصوصية. راجِع الفصل 10 في تعقيد الخصوصية التفاضلية.

ومن الأمثلة الجيدة والعملية تدريب النموذج والاستنتاج. تفترض المناقشات أدناه (1) أنّ مجموعة التدريب تتداخل مع مجموعة الاستنتاج، و(2) أنّ كلّ من الميزات والتصنيفات تشكّل بيانات المستخدمين الخاصة. يمكننا تطبيق DP على جميع المدخلات:

يمكن لميزة "التخصيص على الجهاز" تطبيق تفاصيل حماية البيانات المحلية على تصنيفات المستخدم والميزات قبل إرسالها إلى الخوادم. ولا يفرض هذا الأسلوب أي متطلبات على بيئة التنفيذ الخاصة بالخادم أو منطقه التجاري.

هذا هو التصميم الحالي لميزة "التخصيص على الجهاز".

خصوصية مُثبَتة

تهدف ميزة "التخصيص على الجهاز" إلى توفير خصوصية يمكن التحقّق منها. فهو يركز على التحقق من ما يحدث على أجهزة المستخدم. ستنشئ ODP الرمز الذي يعالج البيانات التي تغادر أجهزة المستخدمين النهائيين، وستستخدم بنية RFC 9334 Remote ATtestation procedures (RATS) الخاصة بمعهد NIST لإثبات أنّ هذا الرمز يتم تشغيله بدون تعديل في خادم مُفوَّض متوافق مع Confidential Computing Consortium. ستكون هذه الرموز مفتوحة المصدر ويمكن الوصول إليها بطريقة شفافة للتحقق من بناء الثقة. يمكن أن تمنح هذه الإجراءات الأفراد الثقة في أنّ بياناتهم محمية، ويمكن للأنشطة التجارية اكتساب سمعة جيدة استنادًا إلى أساس قوي لضمان الخصوصية.

يُعدّ تقليل كمية البيانات الخاصة التي يتم جمعها وتخزينها من الجوانب المهمة الأخرى في عملية "التخصيص على الجهاز". يلتزم هذا المبدأ من خلال اعتماد تقنيات مثل "الحوسبة الموحّدة" و"الخصوصية التفاضلية"، ما يتيح الكشف عن أنماط البيانات القيّمة بدون الكشف عن تفاصيل شخصية حساسة أو معلومات تحدّد الهوية.

إنّ الحفاظ على سجلّ تدقيق يسجّل الأنشطة ذات الصلة بمعالجة البيانات ومشاركتها هو جانب رئيسي آخر من جوانب الخصوصية التي يمكن التحقّق منها. يتيح ذلك إنشاء تقارير التدقيق وتحديد الثغرات، ما يُظهر التزامنا بالخصوصية.

نطلب من خبراء الخصوصية والهيئات والمؤسسات والأفراد التعاون معنا بشكل بناء لمساعدتنا في تحسين عملية التطوير والتنفيذ باستمرار.

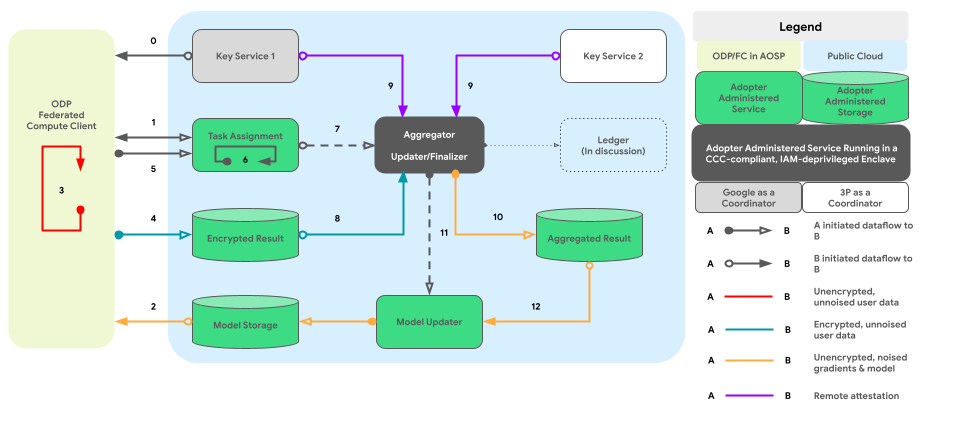

يوضّح الرسم البياني أدناه مسار الرمز للتجميع على جميع الأجهزة والتشويش وفقًا للخصوصية التفاضلية.

التصميم العالي المستوى

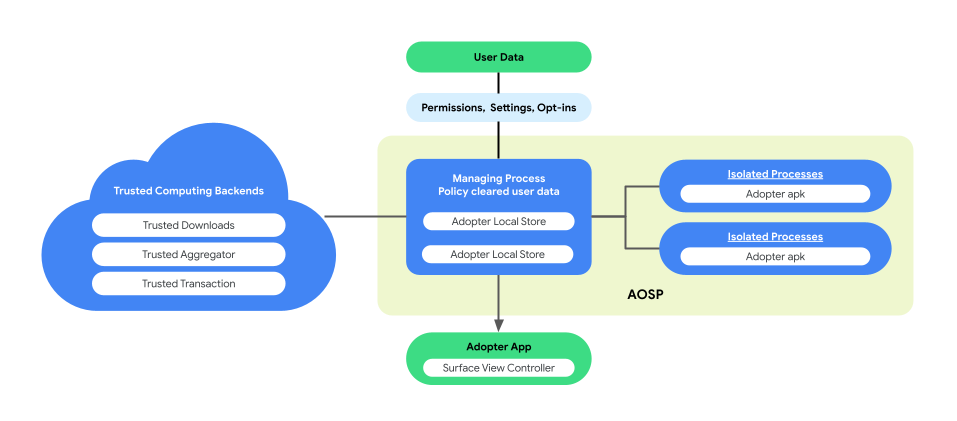

كيف يمكن تطبيق الخصوصية عبر السرية؟ على مستوى عالٍ، يُعدّ محرّك السياسة الذي كتبه فريق ODP والذي يعمل في بيئة مغلقة المكوّن الأساسي الذي يتولّى الإشراف على كلّ عقدة/رسم بياني فرعي أثناء تتبُّع حالة معالجة البيانات للمدخلات والمخرجات:

- ومن منظور محرّك السياسات، تتم معاملة الأجهزة والخوادم بالطريقة نفسها. تُعتبر الأجهزة والخوادم التي تعمل بمحرك السياسة نفسه متطابقة منطقيًا بعد أن يتم إثبات هوية محركَي السياسة بشكل متبادل.

- أمّا على الأجهزة، فيتم توفير العزل من خلال عمليات AOSP المعزولة (أو pKVM على المدى الطويل بعد ارتفاع مدى التوفّر). في الخوادم، يعتمد العزلة على "طرف موثوق به"، وهو إما "بيئة تنفيذ موثوقة" (TEE) بالإضافة إلى حلول التصديق التقنية الأخرى المفضّلة أو اتفاقية تعاقدية أو كليهما.

بعبارة أخرى، إنّ جميع البيئات المغلقة التي تثبّت ويشغّل محرّك سياسات النظام الأساسي تُعتبر جزءًا من قاعدة الحوسبة الموثوقة (TCB). يمكن أن تنتشر البيانات بدون أي تشويش إضافي باستخدام تقنية TCB. يجب تطبيق وضع "المعالجة المحدودة للبيانات" عندما تغادر data Trusted Computing Base (قاعدة Trusted Computing Base).

يدمج التصميم العالي المستوى لميزة "التخصيص على الجهاز" عنصرين أساسيين بشكل فعّال:

- بنية عملية مزدوجة لتنفيذ منطق الأعمال

- السياسات ومحرّك السياسات لإدارة عمليات إدخال البيانات وإخراجها والعمليات المسموح بها

يقدّم هذا التصميم المتماسك للأنشطة التجارية بيئة متكافئة يمكنها فيها تنفيذ الرمز البرمجي المملوك لها في بيئة تنفيذ موثوقة، والوصول إلى بيانات المستخدمين التي اجتازت عمليات التحقّق المناسبة من السياسات.

ستوضّح الأقسام التالية هذين الجانبَين الأساسيَين.

بنية العملية المزدوجة لتنفيذ منطق الأعمال

يقدّم خيار "التخصيص على الجهاز" بنية عملية مزدوجة في بروتوكول AOSP لتعزيز خصوصية المستخدم وأمان البيانات أثناء تنفيذ العمليات المنطقية للنشاط التجاري. تتكون هذه البنية مما يلي:

إدارة العملية. تنشئ هذه العملية عمليات IsolatedProcesses وإدارتها، ما يضمن بقاء هذه العمليات معزولة على مستوى العملية، مع إمكانية الوصول إلى واجهات برمجة التطبيقات المُدرَجة في القائمة المسموح بها وعدم توفُّر أذونات للوصول إلى الشبكة أو القرص. تعالج عملية الإدارة جمع جميع بيانات النشاط التجاري، وجميع بيانات المستخدم النهائي والسياسات تمحوها لرمز الأعمال، مما يدفعها إلى العمليات المعزولة لتنفيذها. بالإضافة إلى ذلك، يعمل هذا الإجراء كوسيط للتفاعل بين IsolatedProcesses والعمليات الأخرى، مثل system_server.

عملية معزولة. تم تصنيف هذه العملية على أنّها معزولة (

isolatedprocess=trueفي البيان)، وهي تتلقّى بيانات النشاط التجاري، و data المستخدم النهائي الذي تمّت الموافقة عليه وفقًا للسياسة، ورمز النشاط التجاري من ManagingProcess. فهي تسمح لرمز النشاط التجاري بالعمل على بياناته وبيانات المستخدم النهائي التي امسحها السياسة. تتواصل العملية المعزولة بشكل حصري مع ManageProcess على مستوى كل من الدخول والخروج، بدون أذونات إضافية.

توفر بنية العمليات المقترنة فرصة للتحقق بشكل مستقل من سياسات خصوصية بيانات المستخدمين النهائيين بدون أن تطلب من الأنشطة التجارية فتح المصدر لمنطق أعمالها أو رمزها. مع المحافظة على استقلالية العمليات المعزولة، وتنفيذ العمليات المعزولة لمنطق الأعمال بكفاءة، تضمن هذه البنية حلاً أكثر أمانًا وفعالية للحفاظ على خصوصية المستخدم أثناء التخصيص.

يوضح الشكل التالي بنية العملية المزدوجة هذه.

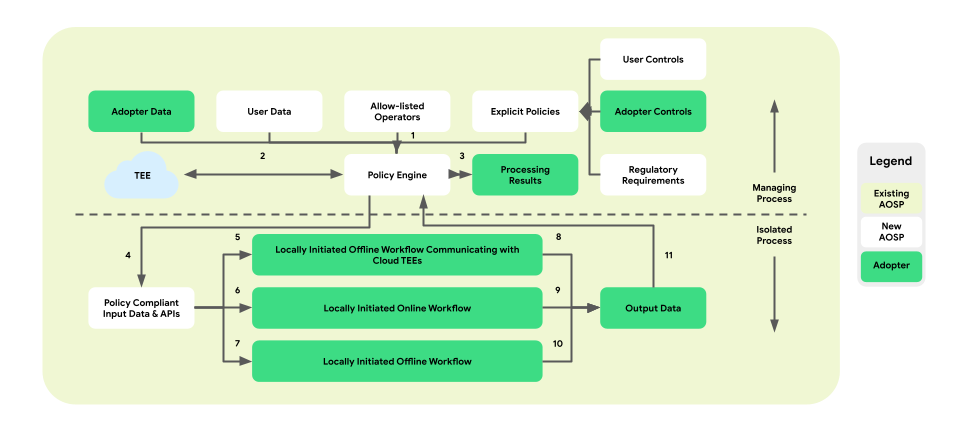

السياسات ومحركات السياسات لعمليات البيانات

يقدِّم "التخصيص على الجهاز" طبقة لفرض السياسات بين النظام الأساسي ومنطق النشاط التجاري. والهدف من ذلك هو توفير مجموعة من الأدوات التي تربط عناصر التحكم في المستخدم النهائي والأنشطة التجارية بقرارات مركزية وقابلة للتنفيذ. ويتم بعد ذلك فرض هذه السياسات بشكل شامل وموثوق على جميع عمليات المعالجة والأنشطة التجارية.

في بنية العملية المزوّدة بشريك، يتوفّر محرّك السياسة ضمن ManagingProcess، ويتولّى الإشراف على الدخول إلى بيانات المستخدم النهائي والنشاط التجاري والخروج منها. وعلاوةً على ذلك، ستوفر المعالجة المُعزَّلة العمليات المُدرَجة في القائمة المسموح بها. تشمل مجالات التغطية النموذجية مراقبة المستخدمين النهائيين، وحماية الأطفال، ومنع مشاركة البيانات بدون موافقتهم، وخصوصية النشاط التجاري.

تشمل بنية فرض السياسات ثلاثة أنواع من سير العمل التي يمكن الاستفادة منها:

- سير العمل بلا إنترنت والمُشغَّل محليًا مع اتصالات بيئة التنفيذ الموثوقة

(TEE):

- عمليات تنزيل البيانات: عمليات التنزيل الموثوق بها

- مسارات تحميل البيانات: المعاملات الموثوق بها

- عمليات سير العمل على الإنترنت التي يتم بدؤها محليًا:

- مسارات العرض في الوقت الفعلي

- تدفقات الاستنتاج

- سير العمل بلا إنترنت والمُشغَّل محليًا:

- عمليات التحسين: تدريب النماذج على الجهاز فقط من خلال التعلم الموحّد (FL)

- عمليات إعداد التقارير: تجميع البيانات على جميع الأجهزة من خلال "إحصاءات موحّدة" (FA)

يوضح الشكل التالي البنية من منظور السياسات ومحركاتها.

- التنزيل: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- التقديم: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- التحسين: 2 (تقديم خطة تدريب) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- إعداد التقارير: 3 (توفّر خطة تجميع) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

وبشكل عام، يضمن طرح طبقة من إجراءات تنفيذ السياسات ومحرك السياسات ضمن بنية العمليات المزدوجة في "التخصيص على الجهاز" توفير بيئة معزولة تحافظ على الخصوصية لتطبيق منطق الأعمال، مع توفير إمكانية الوصول المراقَب إلى البيانات والعمليات اللازمة.

مساحات عرض واجهة برمجة التطبيقات المتعدّدة الطبقات

توفر ميزة "التخصيص على الجهاز" بنية واجهة برمجة تطبيقات متعددة الطبقات للأنشطة التجارية المهتمة. تتألف الطبقة العليا من تطبيقات تم إنشاؤها لحالات استخدام معيّنة. يمكن للأنشطة التجارية المحتملة ربط بياناتها بهذه التطبيقات، المعروفة باسم واجهات برمجة التطبيقات في الطبقة العليا. يتم إنشاء واجهات برمجة التطبيقات في الطبقة العليا استنادًا إلى واجهات برمجة التطبيقات في الطبقة الوسطى.

مع مرور الوقت، نتوقع إضافة المزيد من واجهات برمجة التطبيقات ذات المستوى الأعلى. عند عدم توفُّر واجهة برمجة تطبيقات ذات طبقة علوية لحالة استخدام معيّنة، أو عندما تكون واجهات برمجة التطبيقات الحالية ذات الطبقة الأعلى غير مرنة بما فيه الكفاية، يمكن للأنشطة التجارية تنفيذ واجهات برمجة التطبيقات ذات الطبقة المتوسطة بشكل مباشر، والتي توفّر القوة والمرونة من خلال أساليب البرمجة الأساسية.

الخاتمة

"التخصيص على الجهاز" هو اقتراح بحثي في مرحلة مبكرة يهدف إلى جذب الاهتمام والملاحظات بشأن حلّ طويل المدى يعالج مخاوف المستخدمين النهائيين بشأن خصوصية المستخدم النهائي من خلال أحدث وأفضل التكنولوجيات التي يُتوقّع أن تحقّق فائدة عالية.

نود التعاون مع الأطراف المعنية مثل خبراء الخصوصية ومحللي البيانات والمستخدمين النهائيين المحتملين لضمان تلبية عملية تطوير البرامج (DDP) لاحتياجاتهم ومعالجة مخاوفهم.