Beim Verknüpfungstyp OAuth-basiertes Google Log-in – „Optimiert“ wird Google Log-in zusätzlich zur OAuth-basierten Kontoverknüpfung hinzugefügt. So können Google-Nutzer ihre Konten ganz einfach per Sprachbefehl verknüpfen. Außerdem können Nutzer, die sich mit einer Nicht-Google-Identität bei Ihrem Dienst registriert haben, ihre Konten verknüpfen.

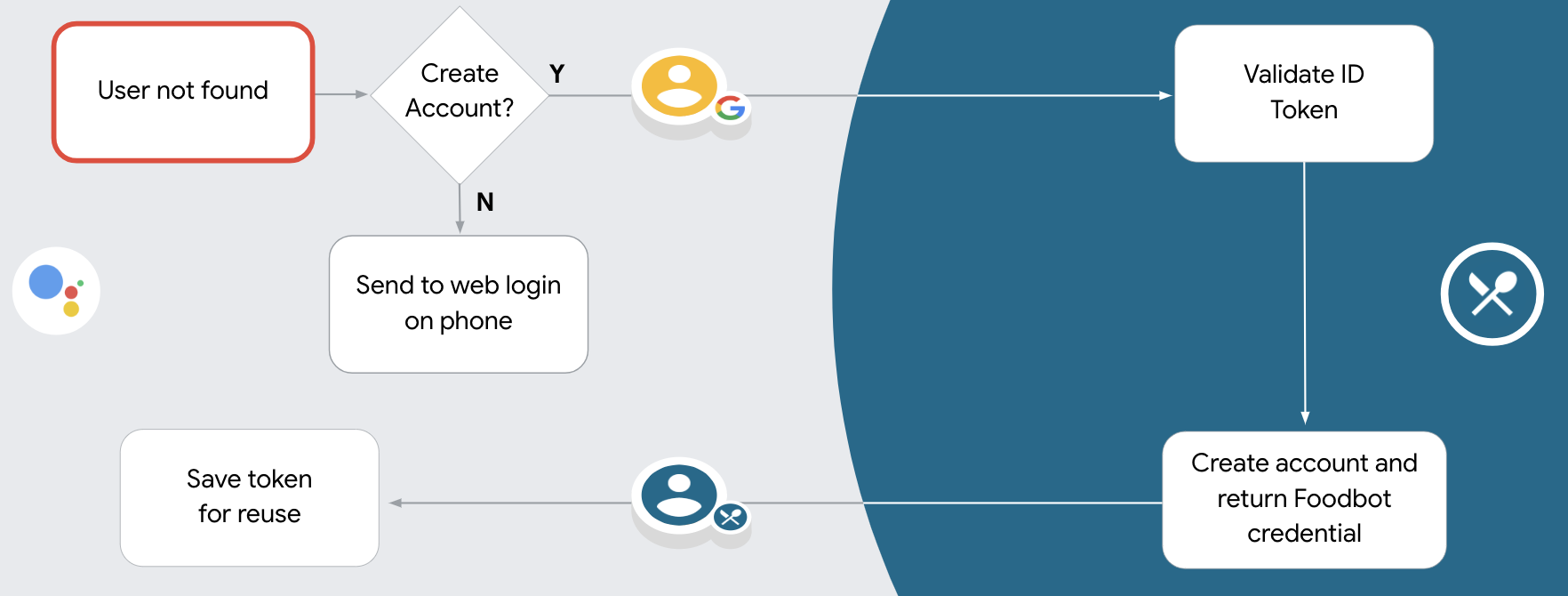

Diese Art der Verknüpfung beginnt mit der Anmeldung über Google. So können Sie prüfen, ob die Google-Profilinformationen des Nutzers in Ihrem System vorhanden sind. Wenn die Informationen des Nutzers in Ihrem System nicht gefunden werden, beginnt ein standardmäßiger OAuth-Ablauf. Der Nutzer kann auch ein neues Konto mit seinen Google-Profilinformationen erstellen.

So führen Sie die Kontoverknüpfung mit dem vereinfachten Verknüpfungstyp durch:

- Bitten Sie den Nutzer zuerst um die Einwilligung, auf sein Google-Profil zuzugreifen.

- Verwenden Sie die Informationen in seinem Profil, um den Nutzer zu identifizieren.

- Wenn in Ihrem Authentifizierungssystem keine Übereinstimmung für den Google-Nutzer gefunden wird, wird der Ablauf fortgesetzt. Das hängt davon ab, ob Sie in der Actions Console für Ihr Actions-Projekt die Erstellung von Nutzerkonten per Sprachbefehl oder nur auf Ihrer Website konfiguriert haben.

- Wenn Sie die Kontoerstellung per Sprachbefehl zulassen, müssen Sie das von Google empfangene ID-Token validieren. Anschließend können Sie einen Nutzer basierend auf den Profilinformationen im ID-Token erstellen.

- Wenn Sie die Kontoerstellung per Sprachbefehl nicht zulassen, wird der Nutzer zu einem Browser weitergeleitet, in dem er Ihre Autorisierungsseite aufrufen und den Vorgang zur Nutzererstellung abschließen kann.

Kontoerstellung per Sprachbefehl unterstützen

Wenn Sie die Erstellung von Nutzerkonten per Sprachbefehl zulassen, fragt Assistant den Nutzer, ob er Folgendes tun möchte:

- Erstellen Sie mit den Google-Kontoinformationen des Nutzers ein neues Konto in Ihrem System oder

- Melden Sie sich mit einem anderen Konto in Ihrem Authentifizierungssystem an, wenn Sie ein bestehendes Konto haben, das kein Google-Konto ist.

Wenn Sie die Reibung bei der Kontoerstellung minimieren möchten, empfiehlt es sich, die Kontoerstellung per Sprachbefehl zu ermöglichen. Der Nutzer muss den Sprachablauf nur verlassen, wenn er sich mit einem vorhandenen Konto anmelden möchte, das nicht von Google stammt.

Kontoerstellung per Sprachbefehl nicht zulassen

Wenn Sie die Erstellung von Nutzerkonten per Sprachbefehl nicht zugelassen haben, öffnet Assistant die URL der Website, die Sie für die Nutzerauthentifizierung angegeben haben. Wenn die Interaktion auf einem Gerät ohne Bildschirm stattfindet, leitet Assistant den Nutzer zu einem Smartphone weiter, um den Vorgang für die Kontoverknüpfung fortzusetzen.

Das Deaktivieren der Erstellung wird in den folgenden Fällen empfohlen:

Sie möchten nicht, dass Nutzer mit Konten, die nicht von Google stammen, ein neues Nutzerkonto erstellen, sondern dass sie stattdessen eine Verknüpfung zu ihren bestehenden Nutzerkonten in Ihrem Authentifizierungssystem herstellen. Wenn Sie beispielsweise ein Treuepunkteprogramm anbieten, möchten Sie möglicherweise dafür sorgen, dass der Nutzer die auf seinem bestehenden Konto gesammelten Punkte nicht verliert.

Sie müssen die volle Kontrolle über den Ablauf der Kontoerstellung haben. Sie können beispielsweise die Erstellung von Konten unterbinden, wenn Sie dem Nutzer während der Kontoerstellung Ihre Nutzungsbedingungen präsentieren müssen.

OAuth-basierte „Streamlined“-Verknüpfung für die Google-Anmeldung implementieren

Konten werden mit branchenüblichen OAuth 2.0-Vorgängen verknüpft. Actions on Google unterstützt den impliziten Ablauf und den Autorisierungscodefluss.

在隐式代码流程中,Google 会在用户浏览器中打开您的授权端点。成功登录后,系统会向 Google 返回长期访问令牌。现在,从 Google 助理向你的 Action 发送的每个请求中都包含此访问令牌。

在授权代码流程中,您需要两个端点:

- 授权端点,该端点负责向尚未登录的用户显示登录界面,并以短期授权代码的形式记录所请求的访问。

- 令牌交换端点,负责两种类型的交换:

- 将授权代码交换为长期刷新令牌和短期访问令牌。用户完成帐号关联流程后,系统会进行这种交换。

- 将长期刷新令牌换成短期访问令牌。Google 需要新访问令牌时,由于此令牌已过期,因此会进行此交换。

虽然隐式代码流程的实现更简单,但 Google 建议通过隐式流程发出的访问令牌永远不会过期,因为将令牌过期与隐式流程一起使用会强制用户再次关联其帐号。如果出于安全考虑需要令牌到期,强烈建议您考虑使用身份验证代码流程。

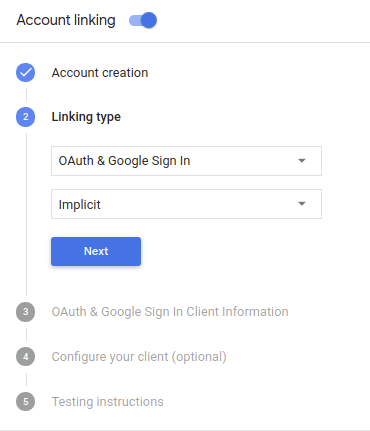

Projekt konfigurieren

So konfigurieren Sie Ihr Projekt für die vereinfachte Verknüpfung:

- Öffnen Sie die Actions Console und wählen Sie das gewünschte Projekt aus.

- Klicken Sie auf den Tab Entwickeln und wählen Sie Kontoverknüpfung aus.

- Aktiviere den Schalter neben Kontoverknüpfung.

- Wählen Sie im Abschnitt Kontoerstellung die Option Ja aus.

Wählen Sie unter Verknüpfungstyp die Optionen OAuth & Google-Anmeldung und Implizit aus.

Führen Sie unter Client Information (Kundeninformationen) folgende Schritte aus:

- Weisen Sie Client-ID, die von Ihren Actions an Google ausgegeben wird einen Wert zu, um Anfragen von Google zu identifizieren.

- Fügen Sie die URLs für Ihre Autorisierungs- und Token-Austausch-Endpunkte ein.

Klicken Sie auf Speichern.

OAuth-Server implementieren

为了支持 OAuth 2.0 隐式流程,您的服务会进行授权 端点。此端点负责 就数据访问征得用户同意。授权端点 向尚未登录的用户显示登录界面,并记录 同意所请求的访问。

当您的 Action 需要调用您的某项授权的 API 时,Google 会使用 此端点来获得用户许可,以在其上调用这些 API 。

由 Google 发起的典型 OAuth 2.0 隐式流会话具有以下特征: 以下流程:

- Google 会在用户的浏览器中打开您的授权端点。通过 如果用户尚未登录,则可以登录,并且授予 Google 访问 通过您的 API 访问其数据(如果尚未授予权限)。

- 您的服务会创建一个访问令牌并将其返回给 通过使用访问令牌将用户的浏览器重定向回 Google, 附件。

- Google 调用您的服务的 API,并使用 。您的服务会验证访问令牌是否向 Google 授予 访问 API 的授权,然后完成 API 调用。

处理授权请求

当您的 Action 需要通过 OAuth 2.0 隐式流程执行账号关联时, Google 会通过包含以下内容的请求将用户发送到您的授权端点: 以下参数:

| 授权端点参数 | |

|---|---|

client_id |

您分配给 Google 的客户 ID。 |

redirect_uri |

此请求的响应发送到的网址。 |

state |

将一个在 重定向 URI。 |

response_type |

要在响应中返回的值的类型。对于 OAuth 2.0 隐式

则响应类型始终为 token。 |

例如,如果您的授权端点可通过 https://myservice.example.com/auth 访问,

请求可能如下所示:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token

为了让授权端点能够处理登录请求,请执行以下步骤:

验证

client_id和redirect_uri值, 防止向意外或配置错误的客户端应用授予访问权限:- 确认

client_id是否与您的客户端 ID 匹配 分配给 Google。 - 确认

redirect_uri指定的网址 参数的格式如下:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID

- 确认

检查用户是否已登录您的服务。如果用户未登录 中,完成服务的登录或注册流程。

生成 Google 将用于访问您的 API 的访问令牌。通过 访问令牌可以是任何字符串值,但必须唯一地表示 令牌对应的用户和客户端,且不得被猜到。

发送 HTTP 响应,将用户浏览器重定向到相应网址 由

redirect_uri参数指定。添加所有 以下参数:access_token:您刚刚生成的访问令牌token_type:字符串bearerstate:原始状态的未修改状态值 请求 以下是生成的网址示例:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Google 的 OAuth 2.0 重定向处理程序将收到访问令牌并确认

state 值没有更改。在 Google 获得

访问令牌,则 Google 会将该令牌附加到后续调用

作为 AppRequest 的一部分添加到您的 Action。

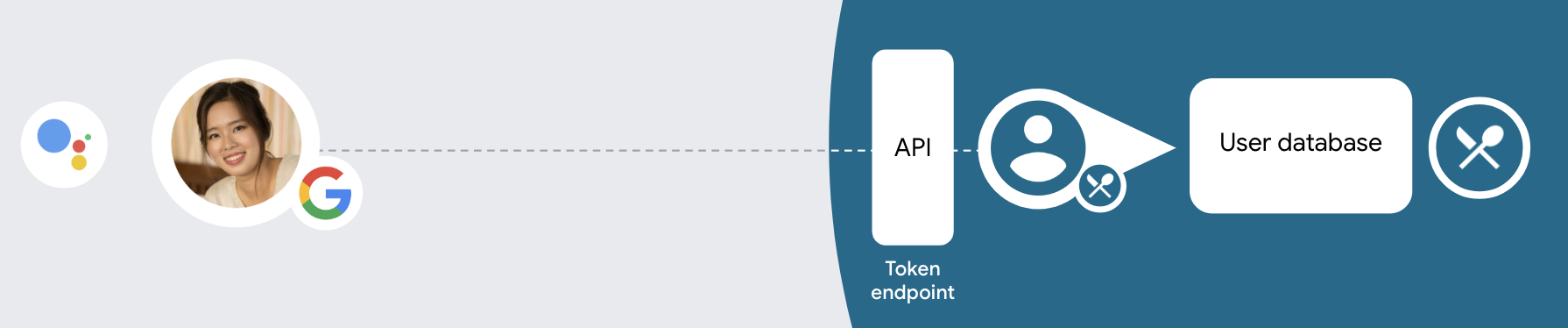

Automatische Verknüpfung verwenden

Nachdem der Nutzer deiner Aktion eingewilligt hat, um auf sein Google-Profil zuzugreifen, sendet eine Anfrage, die eine signierte Bestätigung der Identität des Google-Nutzers enthält. Die Assertion enthält Informationen wie die Google-Konto-ID, den Namen, und E-Mail-Adresse. Der für Ihr Projekt konfigurierte Tokenaustausch-Endpunkt für diese Anfrage.

Wenn das entsprechende Google-Konto bereits in Ihrem Authentifizierungssystem vorhanden ist,

gibt der Endpunkt des Tokenaustauschs ein Token für den Nutzer zurück. Wenn das Google-Konto die

mit einem vorhandenen Nutzer übereinstimmen, gibt der Endpunkt des Tokenaustauschs den Fehler user_not_found zurück.

Die Anfrage hat das folgende Format:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&consent_code=CONSENT_CODE&scope=SCOPES

Der Endpunkt des Tokenaustauschs muss die folgenden Parameter verarbeiten können:

| Parameter für Tokenendpunkt | |

|---|---|

grant_type |

Der Tokentyp, der ausgetauscht wird. Bei diesen Anfragen

den Wert urn:ietf:params:oauth:grant-type:jwt-bearer hat. |

intent |

Bei diesen Anfragen lautet der Wert des Parameters "get". |

assertion |

Ein JSON Web Token (JWT), das eine signierte Assertion der Google der Identität des Nutzers. Das JWT enthält Informationen wie die Google Konto-ID, Name und E-Mail-Adresse |

consent_code |

Optional: Falls vorhanden, ein einmaliger Code, der angibt, dass der Der Nutzer hat deiner Aktion die Einwilligung erteilt, auf die angegebenen Bereiche zuzugreifen. |

scope |

Optional: Alle Bereiche, die Sie von Google so konfiguriert haben, dass sie von Nutzern angefordert wird. |

Wenn Ihr Tokenaustausch-Endpunkt die Verknüpfungsanfrage empfängt, sollte er Folgendes ausführen: Folgendes:

JWT-Assertion validieren und decodieren

Sie können die JWT-Assertion mit einer JWT-Decodierungsbibliothek für Ihre Sprache validieren und decodieren. Verwenden Sie die öffentlichen Schlüssel von Google (verfügbar in JWK oder PEM-Format), um die Signatur.

Nach der Decodierung sieht die JWT-Assertion so aus:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

Zusätzlich zur Bestätigung der Signatur des Tokens muss der Aussteller der Assertion geprüft werden

(Feld iss) https://accounts.google.com ist und die Zielgruppe (Feld aud)

ist die Client-ID, die deiner Aktion zugewiesen ist.

Prüfen, ob das Google-Konto bereits in Ihrem Authentifizierungssystem vorhanden ist

Prüfen Sie, ob eine der folgenden Bedingungen erfüllt ist:

- Die Google-Konto-ID, die Sie im Feld

subder Assertion finden, befindet sich in Ihrer Nutzerdatenbank. - Die E-Mail-Adresse in der Assertion stimmt mit einem Nutzer in Ihrer Nutzerdatenbank überein.

Wenn eine der beiden Bedingungen zutrifft, hat sich der Nutzer bereits registriert und Sie können eine ein Zugriffstoken hinzufügen.

Wenn weder die Google-Konto-ID noch die in der Assertion angegebene E-Mail-Adresse

mit einem Nutzer in Ihrer Datenbank übereinstimmt, hat sich dieser Nutzer noch nicht registriert. In diesem Fall

der Tokenaustausch-Endpunkt mit einem HTTP 401-Fehler antworten, der error=user_not_found angibt,

wie im folgenden Beispiel:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"user_not_found",

}

user_not_found erhält,

ruft den Endpunkt des Tokenaustauschs mit dem Wert des Parameters intent auf.

Auf create festgelegt und ein ID-Token gesendet, das die Profilinformationen des Nutzers enthält

mit der Anfrage.

Handle account creation via Google Sign-In

When a user needs to create an account on your service, Google makes a

request to your token exchange endpoint that specifies

intent=create, as in the following example:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&consent_code=CONSENT_CODE&assertion=JWT[&NEW_ACCOUNT_INFO]

The assertion parameter contains A JSON Web Token (JWT) that provides

a signed assertion of the Google user's identity. The JWT contains information

that includes the user's Google Account ID, name, and email address, which you can use

to create a new account on your service.

To respond to account creation requests, your token exchange endpoint must do the following:

JWT-Assertion validieren und decodieren

Sie können die JWT-Assertion mit einer JWT-Decodierungsbibliothek für Ihre Sprache validieren und decodieren. Verwenden Sie die öffentlichen Schlüssel von Google (verfügbar in JWK oder PEM-Format), um die Signatur.

Nach der Decodierung sieht die JWT-Assertion so aus:

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

Zusätzlich zur Bestätigung der Signatur des Tokens muss der Aussteller der Assertion geprüft werden

(Feld iss) https://accounts.google.com ist und die Zielgruppe (Feld aud)

ist die Client-ID, die deiner Aktion zugewiesen ist.

Validate user information and create new account

Check whether either of the following conditions are true:

- The Google Account ID, found in the assertion's

subfield, is in your user database. - The email address in the assertion matches a user in your user database.

If either condition is true, prompt the user to link their existing account with

their Google Account by responding to the request with an HTTP 401 error, specifying

error=linking_error and the user's email address as the login_hint, as in the

following example:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

If neither condition is true, create a new user account using the information provided in the JWT. New accounts do not typically have a password set. It is recommended that you add Google Sign In to other platforms to enable users to log in via Google across the surfaces of your application. Alternatively, you can email the user a link that starts your password recovery flow to allow the user to set a password for signing in on other platforms.

When the creation is completed, issue an access token and return the values in a JSON object in the body of your HTTPS response, like in the following example:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Sprachbenutzeroberfläche für den Authentifizierungsvorgang entwerfen

Prüfen, ob der Nutzer bestätigt ist, und den Kontoverknüpfungsvorgang starten

- Öffnen Sie Ihr Actions Builder-Projekt in der Actions Console.

- Erstellen Sie eine neue Szene, um die Kontoverknüpfung in Ihrer Aktion zu starten:

- Klicken Sie auf Szenen.

- Klicken Sie auf das Hinzufügen-Symbol (+), um eine neue Szene hinzuzufügen.

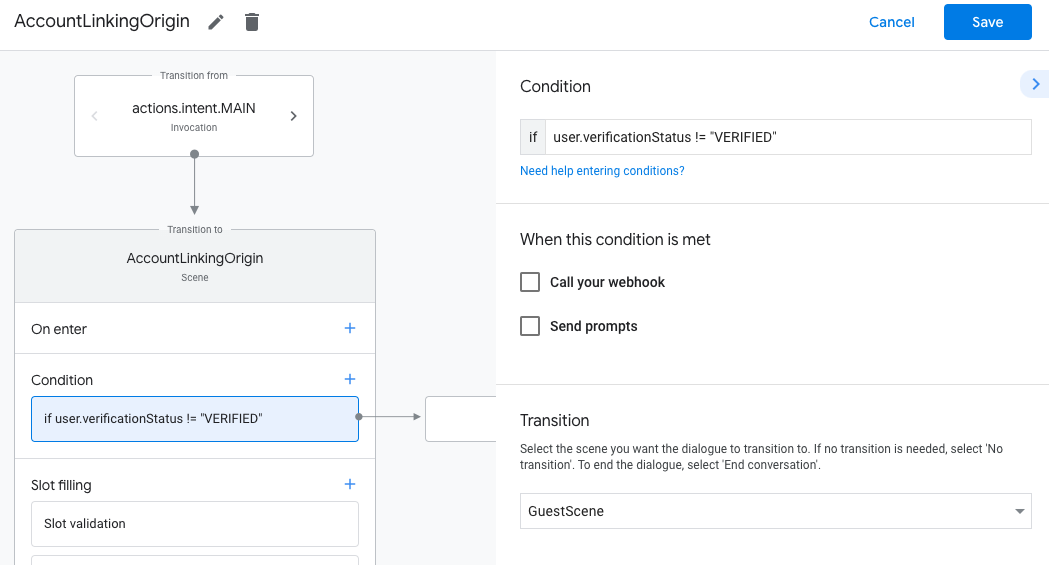

- Klicken Sie in der neu erstellten Szene auf das Symbol zum Hinzufügen add für Bedingungen.

- Fügen Sie eine Bedingung hinzu, die prüft, ob der mit der Unterhaltung verknüpfte Nutzer ein bestätigter Nutzer ist. Wenn die Prüfung fehlschlägt, kann für Ihre Aktion während der Unterhaltung keine Kontoverknüpfung durchgeführt werden. In diesem Fall sollte auf Funktionen zurückgegriffen werden, für die keine Kontoverknüpfung erforderlich ist.

- Geben Sie im Feld

Enter new expressionunter Bedingung die folgende Logik ein:user.verificationStatus != "VERIFIED" - Wählen Sie unter Übergang eine Szene aus, für die keine Kontoverknüpfung erforderlich ist, oder eine Szene, die den Einstiegspunkt für Funktionen ist, die nur für Gäste verfügbar sind.

- Geben Sie im Feld

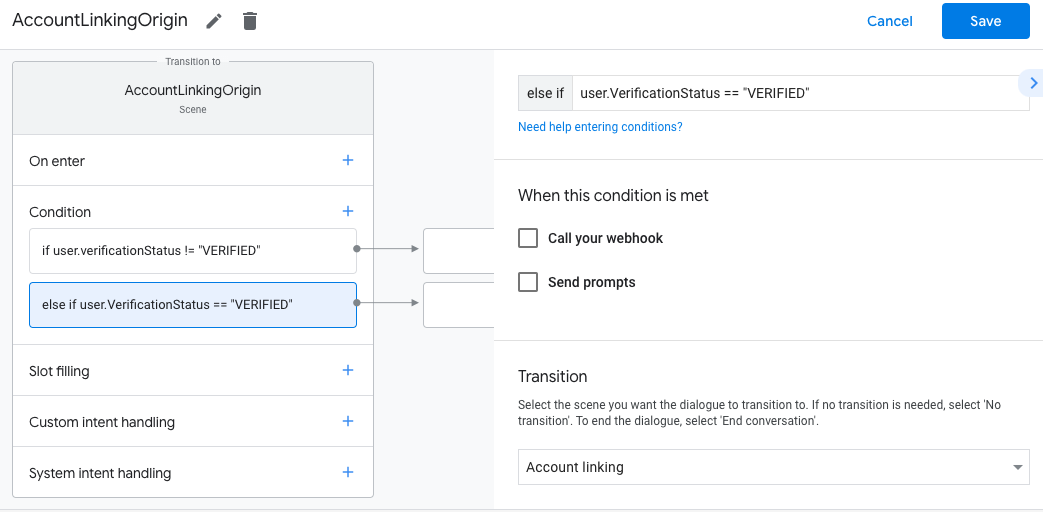

- Klicken Sie für Bedingungen auf das Symbol zum Hinzufügen add.

- Fügen Sie eine Bedingung hinzu, um einen Vorgang für die Kontoverknüpfung auszulösen, wenn der Nutzer keine zugehörige Identität hat.

- Geben Sie im Feld

Enter new expressionunter Bedingung die folgende Logik ein::user.verificationStatus == "VERIFIED" - Wählen Sie unter Übergang die Systemszene Kontoverknüpfung aus.

- Klicken Sie auf Speichern.

- Geben Sie im Feld

Nach dem Speichern wird Ihrem Projekt eine neue Szene für die Kontoverknüpfung mit dem Namen <SceneName>_AccountLinking hinzugefügt.

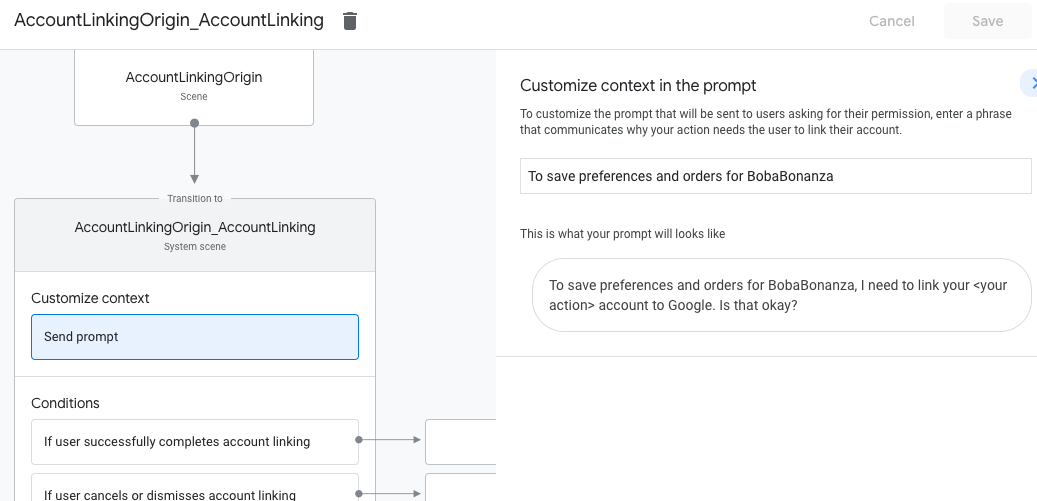

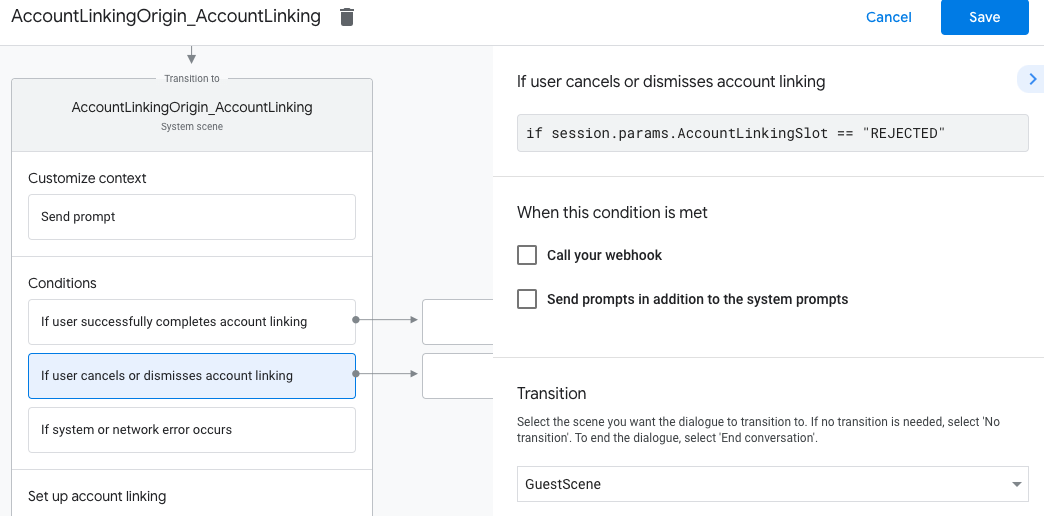

Szene für die Kontoverknüpfung anpassen

- Wählen Sie unter Szenen die Systemszene für die Kontoverknüpfung aus.

- Klicken Sie auf Prompt senden und fügen Sie einen kurzen Satz hinzu, um dem Nutzer zu erklären, warum die Action auf seine Identität zugreifen muss (z. B. „Zum Speichern Ihrer Einstellungen“).

- Klicken Sie auf Speichern.

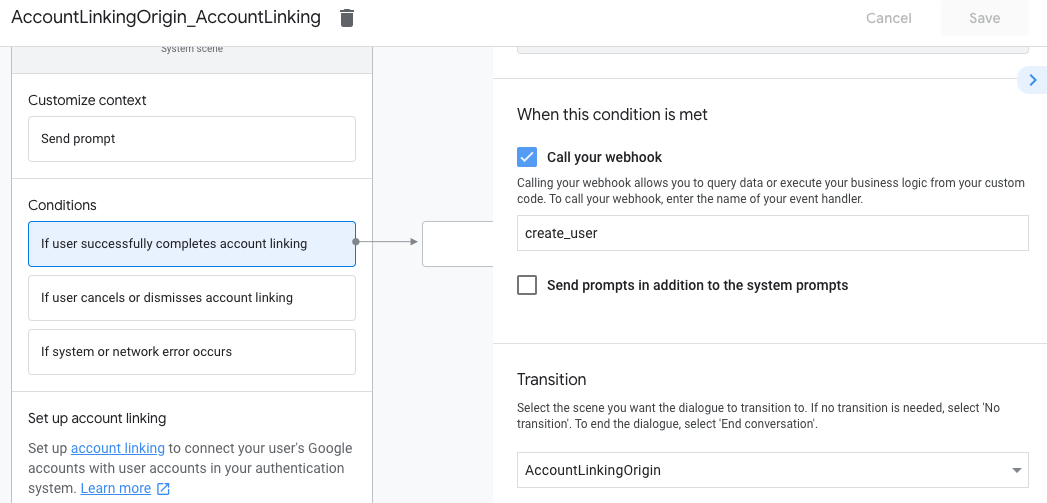

- Klicken Sie unter Bedingungen auf Wenn der Nutzer die Kontoverknüpfung erfolgreich abschließt.

- Konfigurieren Sie, wie der Ablauf fortgesetzt werden soll, wenn der Nutzer der Verknüpfung seines Kontos zustimmt. Rufen Sie den Webhook beispielsweise auf, um die erforderliche benutzerdefinierte Geschäftslogik zu verarbeiten und zur ursprünglichen Szene zurückzukehren.

- Klicken Sie auf Speichern.

- Klicken Sie unter Bedingungen auf Wenn der Nutzer die Kontoverknüpfung abbricht oder schließt.

- Konfigurieren Sie, wie der Vorgang fortgesetzt werden soll, wenn der Nutzer der Verknüpfung seines Kontos nicht zustimmt. Senden Sie beispielsweise eine Bestätigungsnachricht und leiten Sie Nutzer zu Szenen weiter, die Funktionen bieten, für die keine Kontoverknüpfung erforderlich ist.

- Klicken Sie auf Speichern.

- Klicken Sie unter Bedingungen auf Bei System- oder Netzwerkfehler.

- Konfigurieren Sie, wie der Ablauf fortgesetzt werden soll, wenn der Ablauf für die Kontoverknüpfung aufgrund von System- oder Netzwerkfehlern nicht abgeschlossen werden kann. Senden Sie beispielsweise eine Bestätigungsnachricht und leiten Sie Nutzer zu Szenen weiter, die Funktionen bieten, für die keine Kontoverknüpfung erforderlich ist.

- Klicken Sie auf Speichern.

Datenzugriffsanfragen bearbeiten

Wenn die Assistant-Anfrage ein Zugriffstoken enthält, prüfe zuerst, ob das Zugriffstoken gültig ist und nicht abgelaufen ist. Rufe dann aus deiner Nutzerkontodatenbank das mit dem Token verknüpfte Nutzerkonto ab.