Цифровые удостоверения личности принимаются как в приложении , так и на сайте . Чтобы принять учётные данные из Google Wallet, вам необходимо:

- Выполните интеграцию с помощью приложения или веб-сайта, следуя предоставленным инструкциям.

- Используйте тестовый идентификатор для проверки вашего потока с помощью песочницы Google Wallet.

- Чтобы начать работу, заполните эту форму , чтобы запросить доступ и принять условия использования учётных данных Google Кошелька. Вам необходимо заполнить её для каждой вашей компании. Наша команда свяжется с вами после заполнения формы.

- Если у вас возникнут вопросы, вы можете обратиться по адресу

wallet-identity-rp-support@google.com.

Поддерживаемые форматы учетных данных

Существует несколько предложенных стандартов, определяющих формат данных цифровых документов, удостоверяющих личность, два из которых получили значительную поддержку в отрасли:

- mdocs — определено ISO.

- Проверяемые учетные данные w3c — определены w3c.

В то время как Android Credential Manager поддерживает оба формата, Google Wallet на данный момент поддерживает только цифровые идентификаторы на основе mdoc.

Поддерживаемые учетные данные

Google Wallet поддерживает 2 типа учетных данных:

- Мобильные водительские права (mDL)

- удостоверение личности

Вы можете запросить любые учетные данные в своем потоке, изменив всего один параметр.

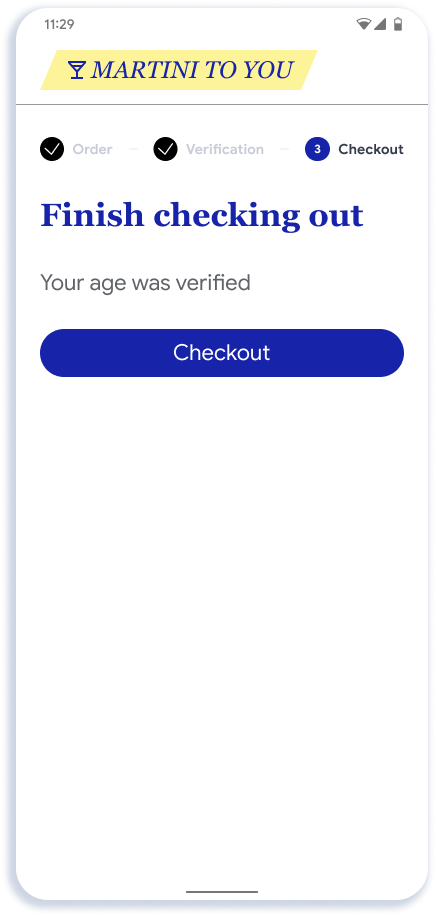

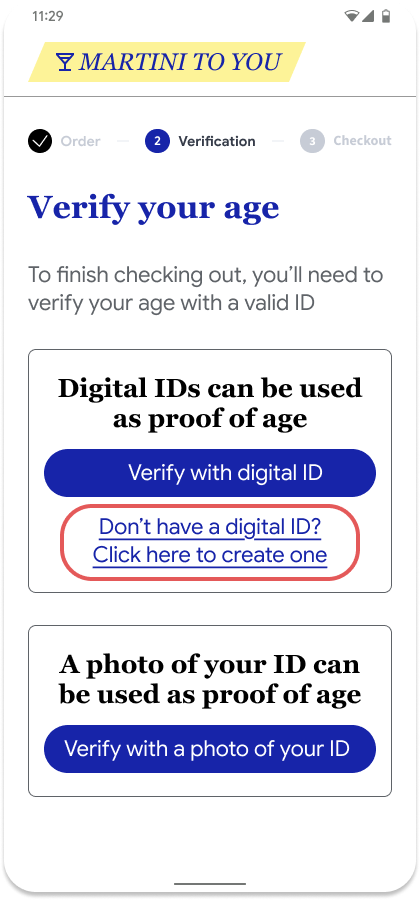

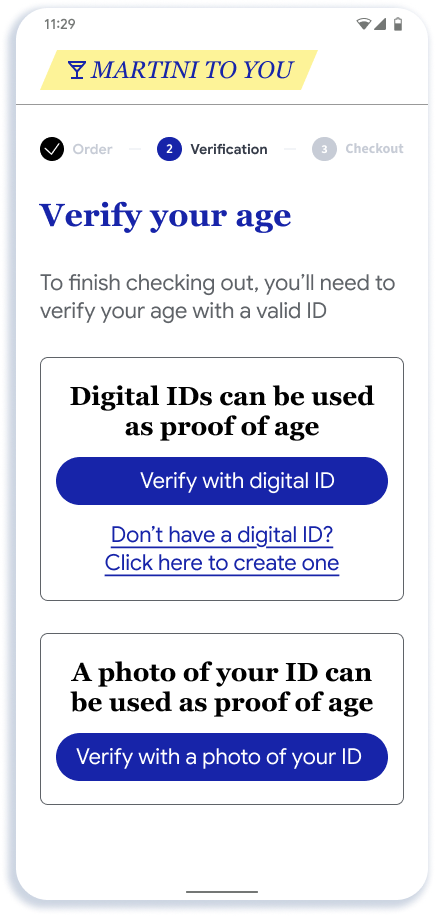

Пользовательский опыт

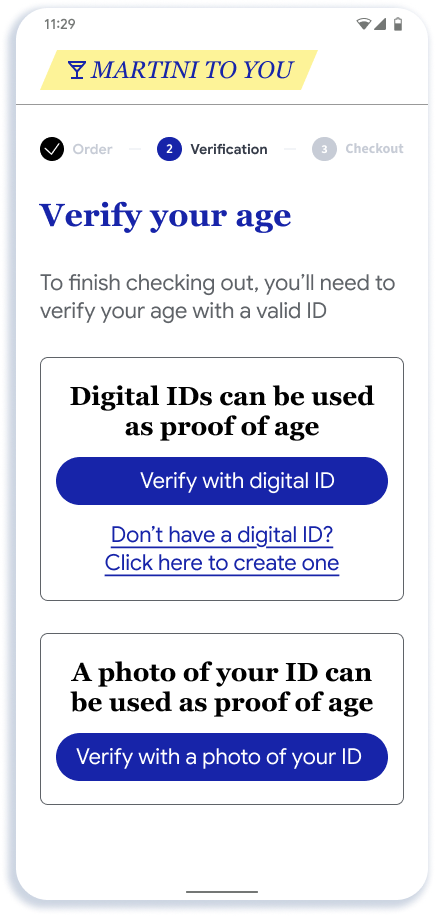

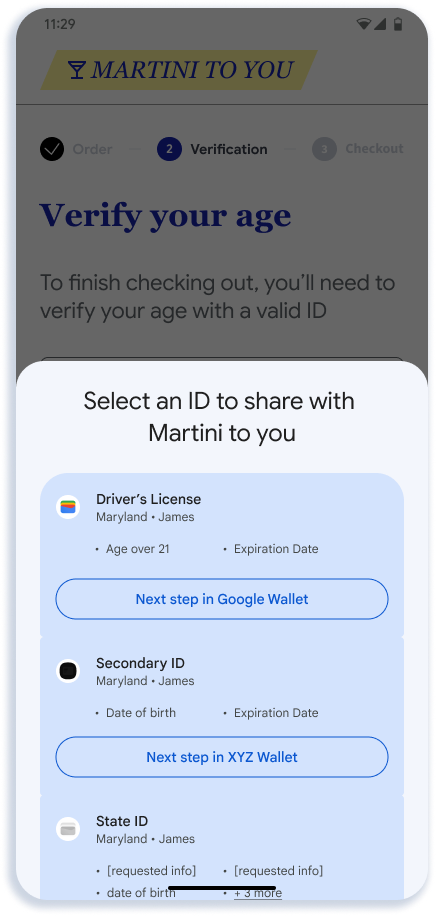

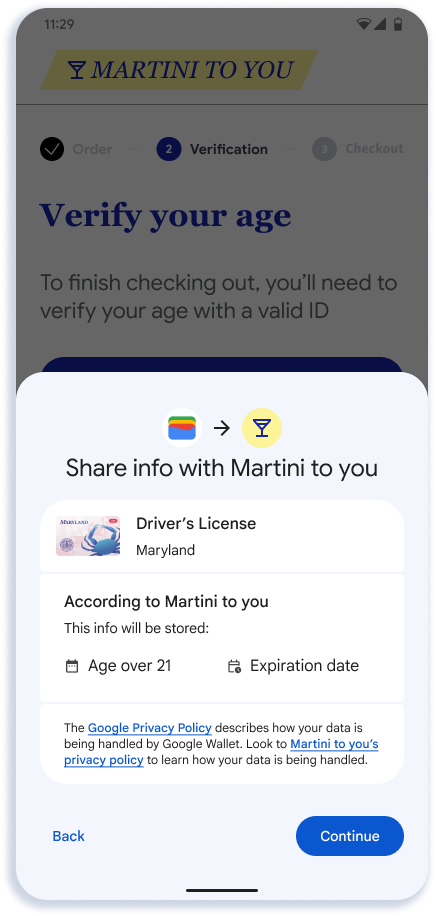

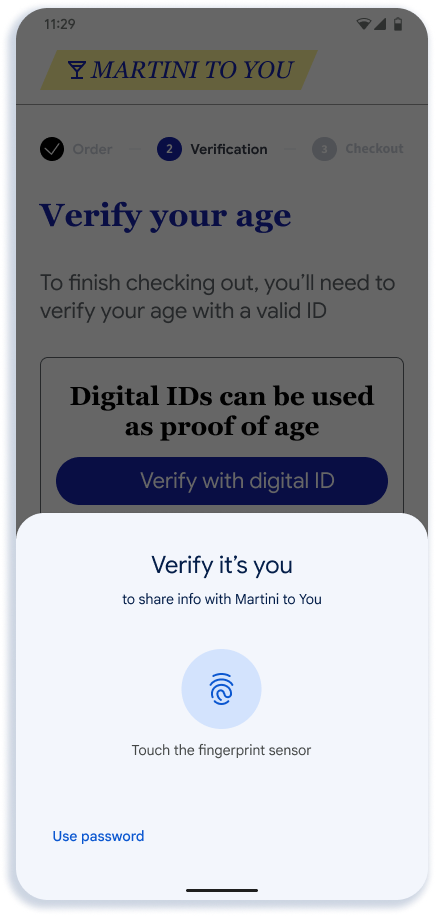

В этом разделе рассматривается рекомендуемый алгоритм онлайн-презентации. Он демонстрирует презентацию возраста в приложении для доставки алкоголя, но UX-дизайн аналогичен как для веб-сайтов, так и для других типов презентаций.

|  |  |  |  |

| Пользователю предлагается подтвердить возраст в приложении или на сайте | Пользователь видит доступные подходящие учетные данные | Пользователь видит страницу подтверждения в Google Wallet | Пользователь проходит аутентификацию для подтверждения совместного использования | Данные отправляются в приложение или на веб-сайт |

Ключевые примечания

- Приложение или веб-сайт могут гибко создавать точку входа в API. Как показано в шаге 1, мы рекомендуем отображать стандартную кнопку, например «Подтвердить с помощью цифрового удостоверения», поскольку со временем мы ожидаем, что через API будут доступны и другие функции, помимо Google Wallet.

- Экран выбора на шаге 2 отображается на Android. Допустимые учетные данные определяются путем сопоставления логики регистрации, предоставленной каждым кошельком, и запроса, отправленного проверяющей стороной.

- Шаг 3 отображается в Google Wallet. На этом экране Google Wallet отобразит название, логотип и политику конфиденциальности разработчика.

Добавить поток цифрового удостоверения личности

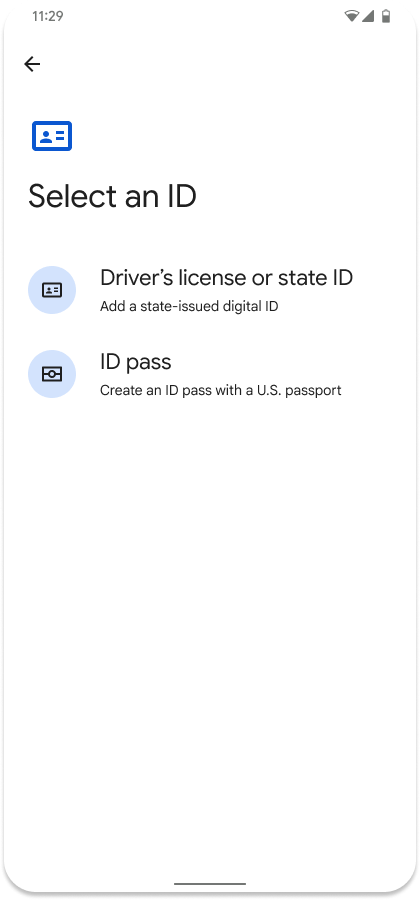

Если у пользователя нет учетных данных, мы рекомендуем предоставить ссылку рядом с кнопкой «Подтвердить с помощью цифрового удостоверения», которая будет вести на Google Wallet, где пользователь сможет добавить цифровое удостоверение.

|  |

| Пользователю предлагается подтвердить возраст в приложении или на сайте | Пользователь перенаправлен в Google Wallet для получения цифрового идентификатора. |

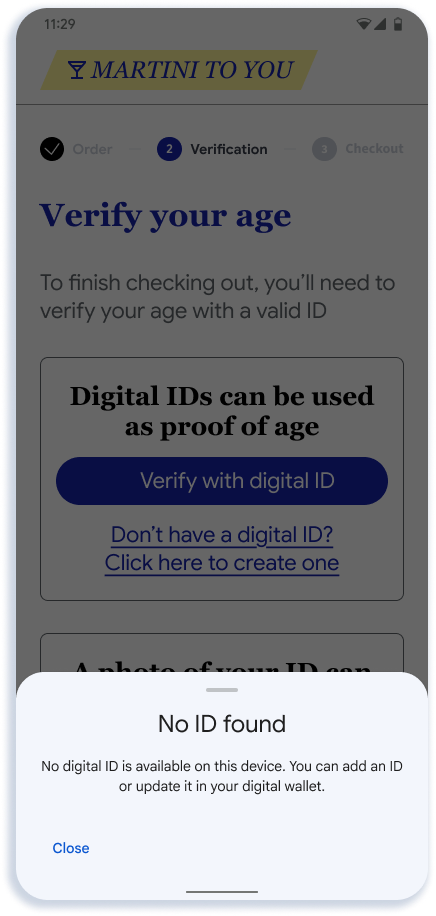

Цифровой идентификатор недоступен.

Если пользователь выберет опцию «Подтвердить с помощью цифрового удостоверения», не имея цифрового удостоверения, ему будет показано это сообщение об ошибке.

|  |

| Пользователю предлагается подтвердить возраст в приложении или на сайте | Пользователю отображается ошибка, если у него нет цифрового идентификатора. |

API не поддерживает функцию скрытого определения наличия у пользователя доступных цифровых идентификаторов для сохранения его конфиденциальности. Поэтому мы рекомендуем включить опцию ссылки для регистрации, как показано ниже.

Формат запроса для запроса идентификационных данных из кошелька

Ниже приведен пример запроса mdoc requestJson для получения учетных данных Identity из любого кошелька на устройстве Android или в Интернете.

{

"requests" : [

{

"protocol": "openid4vp-v1-unsigned",

"data": {<credential_request>} // This is an object, shouldn't be a string.

}

]

}

Запросить шифрование

client_metadata содержит открытый ключ шифрования для каждого запроса. Вам придется хранить закрытые ключи для каждого запроса и использовать их для аутентификации и авторизации токена, который вы получаете от приложения кошелька.

Параметр credential_request в requestJson будет состоять из следующих полей.

Конкретные учетные данные

{

"response_type": "vp_token",

"response_mode": "dc_api.jwt", // change this to dc_api if you want to demo with a non encrypted response.

"nonce": "1234",

"dcql_query": {

"credentials": [

{

"id": "cred1",

"format": "mso_mdoc",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL" // this is for mDL. Use com.google.wallet.idcard.1 for ID pass

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

}

]

},

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

"kty": "EC",

"crv": "P-256",

"x": "pDe667JupOe9pXc8xQyf_H03jsQu24r5qXI25x_n1Zs",

"y": "w-g0OrRBN7WFLX3zsngfCWD3zfor5-NLHxJPmzsSvqQ",

"use": "enc",

"kid" : "1", // This is required

"alg" : "ECDH-ES", // This is required

}

]

},

"vp_formats_supported": {

"mso_mdoc": {

"deviceauth_alg_values": [

-7

],

"isserauth_alg_values": [

-7

]

}

}

}

}

Любые соответствующие учетные данные

В этом примере запрос выполняется как для mDL, так и для idpass, и пользователь может использовать любой из них.

{

"response_type": "vp_token",

"response_mode": "dc_api.jwt", // change this to dc_api if you want to demo with a non encrypted response.

"nonce": "1234",

"dcql_query": {

"credentials": [

{

"id": "mdl-request",

"format": "mso_mdoc",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL"

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

},

{ // Credential type 2

"id": "id_pass-request",

"format": "mso_mdoc",

"meta": {

"doctype_value": "com.google.wallet.idcard.1"

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

}

]

credential_sets : [

{

"options": [

[ "mdl-request" ],

[ "id_pass-request" ]

]

}

]

},

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

"kty": "EC",

"crv": "P-256",

"x": "pDe667JupOe9pXc8xQyf_H03jsQu24r5qXI25x_n1Zs",

"y": "w-g0OrRBN7WFLX3zsngfCWD3zfor5-NLHxJPmzsSvqQ",

"use": "enc",

"kid" : "1", // This is required

"alg" : "ECDH-ES", // This is required

}

]

},

"vp_formats_supported": {

"mso_mdoc": {

"deviceauth_alg_values": [

-7

],

"isserauth_alg_values": [

-7

]

}

}

}

}

Вы можете запросить любое количество поддерживаемых атрибутов из любых учетных данных, хранящихся в Google Wallet.

В приложении

Чтобы запросить идентификационные данные из приложений Android, выполните следующие действия:

Обновление зависимостей

В файле build.gradle вашего проекта обновите зависимости для использования Credential Manager (beta):

dependencies {

implementation("androidx.credentials:credentials:1.5.0-beta01")

implementation("androidx.credentials:credentials-play-services-auth:1.5.0-beta01")

}

Настройте диспетчер учетных данных

Чтобы настроить и инициализировать объект CredentialManager , добавьте логику, подобную следующей:

// Use your app or activity context to instantiate a client instance of CredentialManager.

val credentialManager = CredentialManager.create(context)

Запросить атрибуты идентичности

Вместо указания отдельных параметров для запросов на идентификацию, приложение предоставляет их все вместе в виде JSON-строки в CredentialOption. Диспетчер учётных данных передаёт эту JSON-строку доступным цифровым кошелькам, не проверяя её содержимое. Каждый кошелёк отвечает за: - анализ JSON-строки для понимания запроса на идентификацию; - определение того, какие из сохранённых учётных данных, если таковые имеются, удовлетворяют запросу.

Мы рекомендуем партнерам создавать свои запросы на сервере даже для интеграции приложений Android.

вы будете использовать requestJson из Request Format, состоящего из request в вызове функции GetDigitalCredentialOption()

// The request in the JSON format to conform with

// the JSON-ified Digital Credentials API request definition.

val requestJson = generateRequestFromServer()

val digitalCredentialOption =

GetDigitalCredentialOption(requestJson = requestJson)

// Use the option from the previous step to build the `GetCredentialRequest`.

val getCredRequest = GetCredentialRequest(

listOf(digitalCredentialOption)

)

coroutineScope.launch {

try {

val result = credentialManager.getCredential(

context = activityContext,

request = getCredRequest

)

verifyResult(result)

} catch (e : GetCredentialException) {

handleFailure(e)

}

}

Проверьте и подтвердите ответ

Получив ответ от кошелька, вы проверите, был ли ответ успешным и содержит ли он ответ credentialJson .

// Handle the successfully returned credential.

fun verifyResult(result: GetCredentialResponse) {

val credential = result.credential

when (credential) {

is DigitalCredential -> {

val responseJson = credential.credentialJson

validateResponseOnServer(responseJson) // make a server call to validate the response

}

else -> {

// Catch any unrecognized credential type here.

Log.e(TAG, "Unexpected type of credential ${credential.type}")

}

}

}

// Handle failure.

fun handleFailure(e: GetCredentialException) {

when (e) {

is GetCredentialCancellationException -> {

// The user intentionally canceled the operation and chose not

// to share the credential.

}

is GetCredentialInterruptedException -> {

// Retry-able error. Consider retrying the call.

}

is NoCredentialException -> {

// No credential was available.

}

else -> Log.w(TAG, "Unexpected exception type ${e::class.java}")

}

}

Ответ credentialJson содержит зашифрованный идентификатор IdentityToken (JWT), определённый W3C. За формирование этого ответа отвечает приложение Wallet.

Пример:

{

"protocol" : "openid4vp-v1-unsigned",

"data" : {

<encrpted_response>

}

}

Вы передадите этот ответ обратно на сервер для проверки его подлинности. Инструкции по проверке ответа с учётными данными см. здесь.

Интернет

Чтобы запросить идентификационные данные с помощью API цифровых учетных данных в Chrome или других поддерживаемых браузерах, выполните следующий запрос.

const credentialResponse = await navigator.credentials.get({

digital : {

requests : [

{

protocol: "openid4vp-v1-unsigned",

data: {<credential_request>} // This is an object, shouldn't be a string.

}

]

}

})

Отправьте ответ этого API обратно на ваш сервер для проверки ответа на учетные данные.

Действия по проверке ответа на учетные данные

Получив зашифрованный identityToken от вашего приложения или веб-сайта, вам необходимо будет выполнить несколько проверок, прежде чем доверять ответу.

Расшифровать ответ с помощью закрытого ключа

Первый шаг — расшифровать токен с помощью сохраненного закрытого ключа и получить ответ JSON.

Пример на Python:

from jwcrypto import jwe, jwk # Retrieve the Private Key from Datastore reader_private_jwk = jwk.JWK.from_json(jwe_private_key_json_str) # Save public key thumbprint for session transcript encryption_public_jwk_thumbprint = reader_private_jwk.thumbprint() # Decrypt the JWE encrypted response from Google Wallet jwe_object = jwe.JWE() jwe_object.deserialize(encrypted_jwe_response_from_wallet) jwe_object.decrypt(reader_private_jwk) decrypted_payload_bytes = jwe_object.payload decrypted_data = json.loads(decrypted_payload_bytes)decrypted_dataприведет к созданиюvp_tokenJSON, содержащего учетные данные{ "vp_token": { "cred1": ["<base64UrlNoPadding_encoded_credential>"] // This applies to OpenID4VP 1.0 spec. } }Создайте стенограмму сеанса

Следующий шаг — создание SessionTranscript на основе ISO/IEC 18013-5:2021 со структурой передачи данных, специфичной для Android или веб-приложений:

SessionTranscript = [ null, // DeviceEngagementBytes not available null, // EReaderKeyBytes not available [ "OpenID4VPDCAPIHandover", AndroidHandoverDataBytes // BrowserHandoverDataBytes for Web ] ]Для обеих передач Android/web вам нужно будет использовать тот же одноразовый номер, который вы использовали для генерации

credential_request.Android Handover

AndroidHandoverData = [ origin, // "android:apk-key-hash:<base64SHA256_ofAppSigningCert>", nonce, // nonce that was used to generate credential request, encryption_public_jwk_thumbprint, // Encryption public key (JWK) Thumbprint ] AndroidHandoverDataBytes = hashlib.sha256(cbor2.dumps(AndroidHandoverData)).digest()

Передача браузера

BrowserHandoverData =[ origin, // Origin URL nonce, // nonce that was used to generate credential request encryption_public_jwk_thumbprint, // Encryption public key (JWK) Thumbprint ] BrowserHandoverDataBytes = hashlib.sha256(cbor2.dumps(BrowserHandoverData)).digest()

Используя

SessionTranscriptDeviceResponse должен быть проверен в соответствии с пунктом 9 стандарта ISO/IEC 18013-5:2021. Это включает в себя несколько шагов, таких как:Проверьте сертификат эмитента штата. Проверьте сертификаты IACA поддерживаемого эмитента.

Проверка подписи MSO (18013-5 Раздел 9.1.2)

Вычислите и проверьте ValueDigests для элементов данных (18013-5 Раздел 9.1.2)

Проверка подписи

deviceSignature(18013-5, раздел 9.1.3)

{

"version": "1.0",

"documents": [

{

"docType": "org.iso.18013.5.1.mDL",

"issuerSigned": {

"nameSpaces": {...}, // contains data elements

"issuerAuth": [...] // COSE_Sign1 w/ issuer PK, mso + sig

},

"deviceSigned": {

"nameSpaces": 24(<< {} >>), // empty

"deviceAuth": {

"deviceSignature": [...] // COSE_Sign1 w/ device signature

}

}

}

],

"status": 0

}

Проверьте свое решение

Чтобы протестировать свое решение, соберите и запустите наше приложение-держатель ссылок с открытым исходным кодом для Android . Вот шаги для сборки и запуска приложения-держателя ссылок:

- Клонировать репозиторий эталонных приложений

- Откройте проект в Android Studio.

- Создайте и запустите целевой объект

appholderна вашем Android-устройстве или эмуляторе.

Проверка на основе доказательства нулевого разглашения (ZKP)

Доказательство с нулевым разглашением (ZKP) — это криптографический метод, позволяющий человеку (доказывающей стороне) доказать проверяющей стороне, что он обладает определённой информацией, подтверждающей его личность, или соответствует определённому критерию (например, достиг 18 лет, имеет действительные учётные данные), не раскрывая при этом сами данные. По сути, это способ подтвердить истинность заявления о своей личности, сохраняя конфиденциальность конфиденциальной информации.

Системы цифровой идентификации, основанные на прямом обмене идентификационными данными, часто требуют от пользователей предоставления чрезмерного объема личной информации, что повышает риск утечек данных и кражи личных данных. ZKP предлагают смену парадигмы, позволяя проводить верификацию с минимальным раскрытием информации.

Ключевые концепции ZKP в цифровой идентичности:

- Доказывающий: Человек, пытающийся доказать какой-либо аспект своей личности.

- Проверяющий: субъект, запрашивающий подтверждение атрибута идентичности.

- Доказательство: криптографический протокол, который позволяет доказывающей стороне убедить проверяющую сторону в истинности своего утверждения, не раскрывая секретную информацию.

Основные свойства доказательств с нулевым разглашением:

- Полнота: Если утверждение истинно и оба, и доказывающий, и проверяющий, честны, то проверяющий будет убежден.

- Обоснованность: Если утверждение ложно, то нечестный доказывающий не сможет (с очень высокой вероятностью) убедить честного проверяющего в его истинности.

- Нулевое разглашение: проверяющая сторона не узнает ничего, кроме того факта, что утверждение истинно. Никакие фактические данные о личности доказывающей стороны не раскрываются.

Чтобы получить доказательство нулевого разглашения от Google Wallet, вам необходимо изменить формат запроса на mso_mdoc_zk и добавить zk_system_type к вашему запросу.

...

"dcql_query": {

"credentials": [{

"id": "cred1",

"format": "mso_mdoc_zk",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL"

"zk_system_type": [

{

"system": "longfellow-libzk-v1",

"circuit_hash": "f88a39e561ec0be02bb3dfe38fb609ad154e98decbbe632887d850fc612fea6f", // This will differ if you need more than 1 attribute.

"num_attributes": 1, // number of attributes (in claims) this has can support

"version": 5,

"block_enc_hash": 4096,

"block_enc_sig": 2945,

}

{

"system": "longfellow-libzk-v1",

"circuit_hash": "137e5a75ce72735a37c8a72da1a8a0a5df8d13365c2ae3d2c2bd6a0e7197c7c6", // This will differ if you need more than 1 attribute.

"num_attributes": 1, // number of attributes (in claims) this has can support

"version": 6,

"block_enc_hash": 4096,

"block_enc_sig": 2945,

}

],

"verifier_message": "challenge"

},

"claims": [{

...

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

...

Вы получите зашифрованное доказательство с нулевым разглашением из кошелька. Вы можете проверить это доказательство с помощью сертификатов IACA эмитентов, используя библиотеку longfellow-zk от Google.

Служба проверки содержит готовый к развертыванию сервер на базе Docker, который позволяет вам проверять ответ на соответствие сертификатам IACA определенных эмитентов.

Вы можете изменить файл certs.pem для управления сертификатами эмитента IACA, которым вы хотите доверять.

Для получения более подробной информации вы можете обратиться в службу поддержки wallet-identity-rp-support@google.com