Os documentos de identificação digitais podem ser aceitos em fluxos no app e na Web. Para aceitar credenciais da Carteira do Google, você precisa:

- Faça a integração usando o app ou a Web seguindo as instruções fornecidas.

- Use o ID de teste para testar seu fluxo usando o sandbox da Carteira do Google.

- Para ativar, preencha este formulário para solicitar acesso e aceite os Termos de Serviço das credenciais da Carteira do Google. É necessário preencher um formulário para cada uma das suas entidades comerciais. Nossa equipe vai entrar em contato com você depois que você preencher o formulário.

- Se tiver dúvidas, entre em contato com

wallet-identity-rp-support@google.com.

Formatos de credenciais compatíveis

Existem vários padrões propostos que definem o formato de dados dos documentos de identidade digital, e dois deles estão ganhando muita força no setor:

- mdocs: definidos pela ISO.

- Credenciais verificáveis do W3C: definidas pelo W3C.

Embora o Gerenciador de credenciais do Android seja compatível com os dois formatos, a Carteira do Google só aceita IDs digitais baseados em mdoc no momento.

Credenciais aceitas

A Carteira do Google aceita dois tipos de credenciais:

- Carteira de habilitação para dispositivos móveis (mDL)

- Documento de identificação

É possível solicitar qualquer uma das credenciais no seu fluxo com uma única mudança de parâmetro.

Experiência do usuário

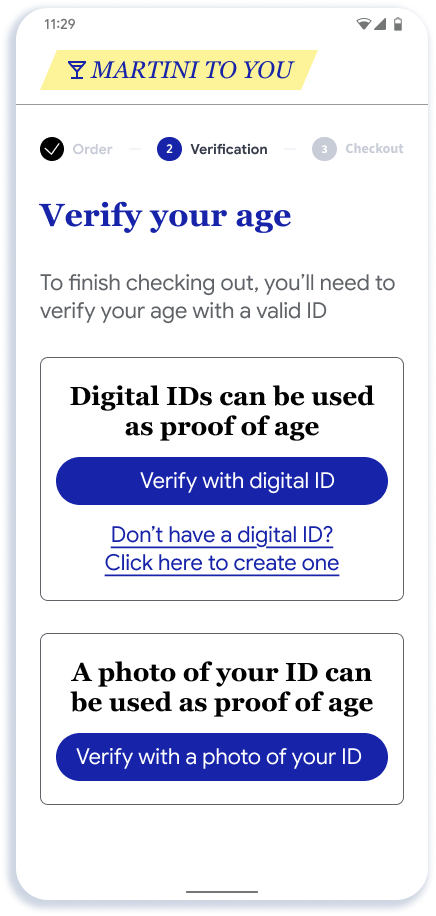

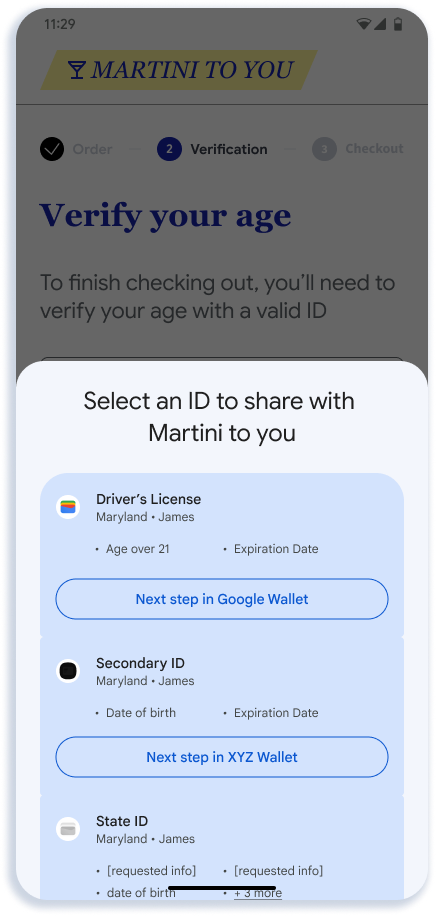

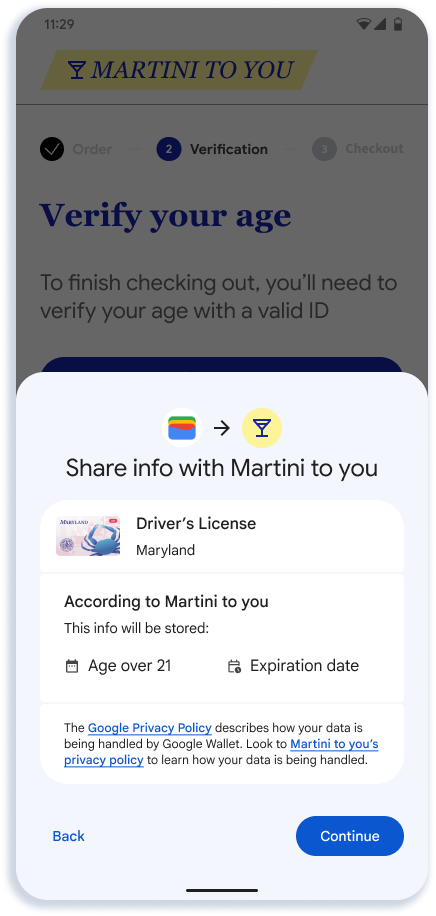

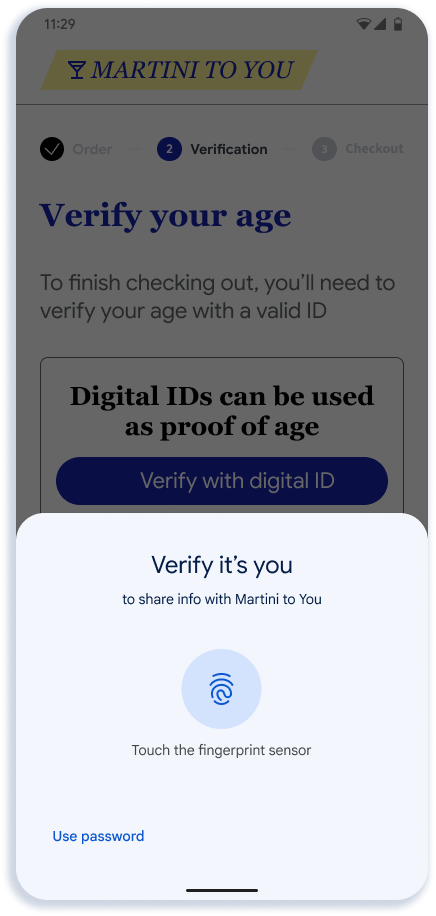

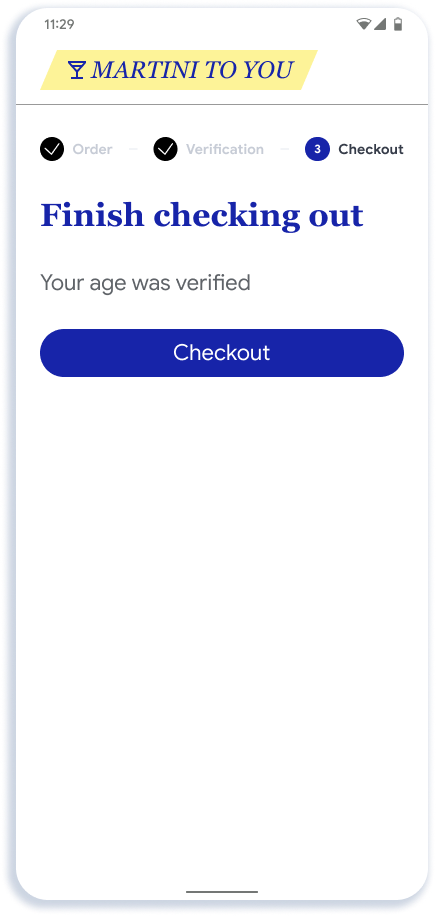

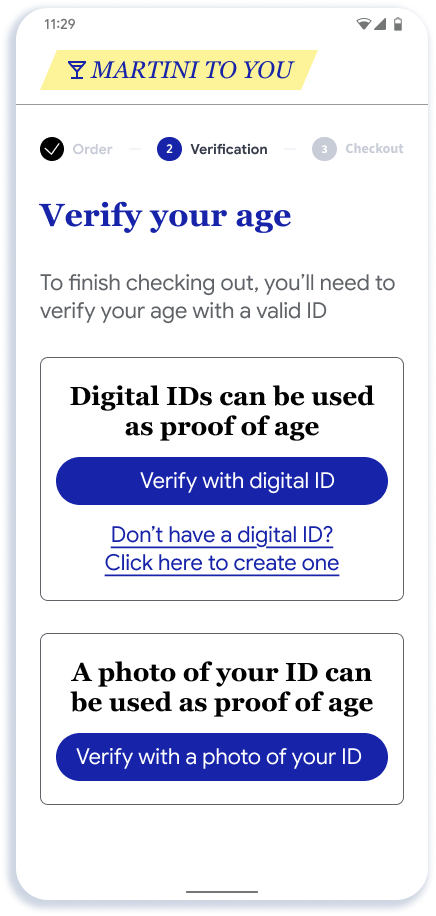

Esta seção descreve o fluxo recomendado de apresentação on-line. O fluxo mostra a apresentação da idade para um app de entrega de bebidas alcoólicas, mas a UX é semelhante para a Web e outros tipos de apresentações.

|

|

|

|

|

| O usuário precisa confirmar a idade no app ou site | O usuário vê as credenciais qualificadas disponíveis | O usuário vê a página de confirmação na Carteira do Google | O usuário faz a autenticação para confirmar o compartilhamento | Dados enviados para o app ou site |

Observações importantes

- O app ou site tem flexibilidade na forma como cria o ponto de entrada para a API. Como mostrado na etapa 1, recomendamos exibir um botão genérico, como "Verificar com documento de identificação digital", já que esperamos que opções além da Carteira do Google estejam disponíveis com o tempo pela API.

- A tela do seletor na Etapa 2 é renderizada pelo Android. As credenciais qualificadas são determinadas por uma correspondência entre a lógica de registro fornecida por cada Carteira e a solicitação enviada pela parte confiante.

- A etapa 3 é renderizada pela Carteira do Google. A Carteira do Google vai mostrar o nome, o logotipo e a Política de Privacidade que o desenvolvedor fornece nessa tela.

Adicionar um fluxo de documento de identificação digital

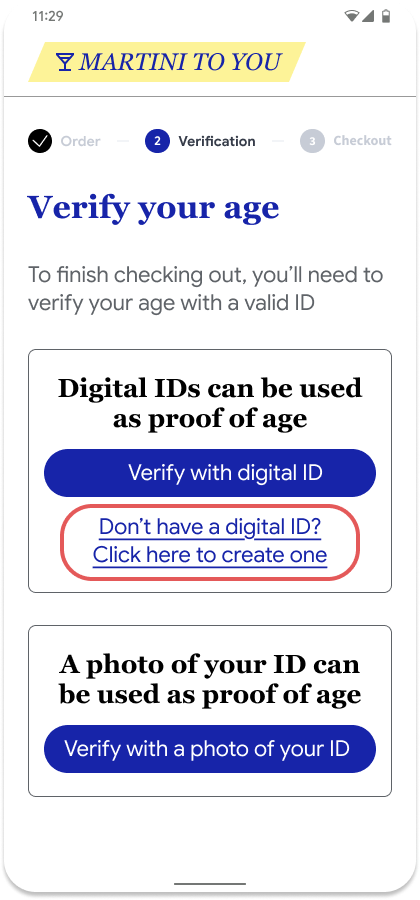

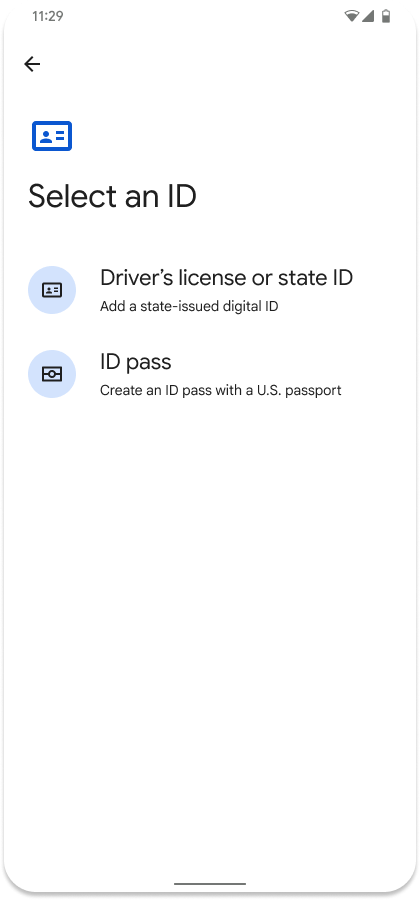

Se o usuário não tiver uma credencial, recomendamos fornecer um link ao lado do botão "Verificar com documento de identificação digital", que fará um link direto para a Carteira do Google para que o usuário possa adicionar um documento de identificação digital.

|

|

| O usuário precisa confirmar a idade no app ou site | O usuário é direcionado para a Carteira do Google para receber um documento de identificação digital |

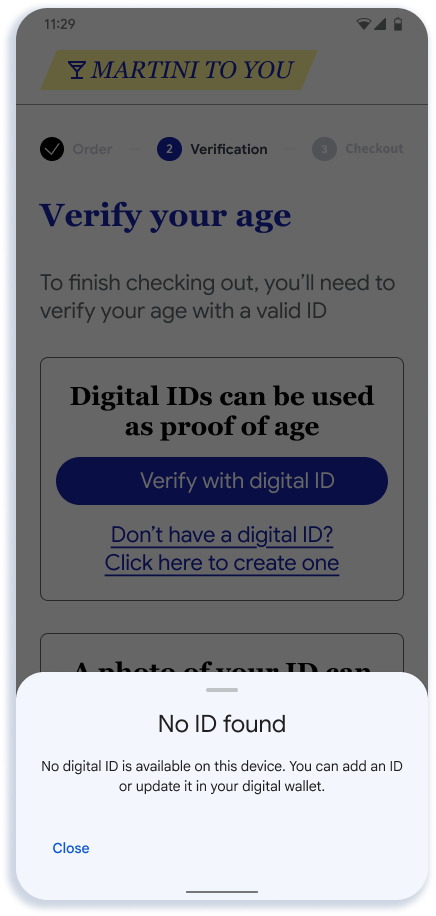

Nenhum documento de identificação digital disponível

Se o usuário selecionar a opção "Verificar com documento de identificação digital" sem ter um documento de identificação digital, essa mensagem de erro será mostrada.

|

|

| O usuário precisa confirmar a idade no app ou site | O usuário recebe um erro se não tiver um documento de identificação digital |

A API não oferece suporte a um recurso para saber silenciosamente se o usuário tem alguma identidade digital disponível para preservar a privacidade dele. Por isso, recomendamos incluir a opção de link de integração, conforme mostrado.

Formato da solicitação de credenciais de ID da carteira

Confira um exemplo de solicitação de mdoc requestJson para receber credenciais de identidade

de qualquer carteira em um dispositivo Android ou na Web.

{

"requests" : [

{

"protocol": "openid4vp-v1-unsigned", // openid4vp-v1-signed for signed request.

"data": {<credential_request>} // This is an object, shouldn't be a string.

}

]

}

Solicitar criptografia

O client_metadata contém a chave pública de criptografia para cada solicitação.

Você precisa armazenar chaves privadas para cada solicitação e usá-las para autenticar

e autorizar o token recebido do app carteira.

O parâmetro credential_request em requestJson contém os seguintes

campos.

Credencial específica

{

"response_type": "vp_token",

"response_mode": "dc_api.jwt", // change this to dc_api if you want to demo with a non encrypted response.

"nonce": "1234",

"dcql_query": {

"credentials": [

{

"id": "cred1",

"format": "mso_mdoc",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL" // this is for mDL. Use com.google.wallet.idcard.1 for ID pass

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

}

]

},

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

"kty": "EC",

"crv": "P-256",

"x": "pDe667JupOe9pXc8xQyf_H03jsQu24r5qXI25x_n1Zs",

"y": "w-g0OrRBN7WFLX3zsngfCWD3zfor5-NLHxJPmzsSvqQ",

"use": "enc",

"kid" : "1", // This is required

"alg" : "ECDH-ES", // This is required

}

]

},

"vp_formats_supported": {

"mso_mdoc": {

"deviceauth_alg_values": [

-7

],

"isserauth_alg_values": [

-7

]

}

}

}

}

Qualquer credencial qualificada

Confira um exemplo de solicitação para mDL e documento de identificação. O usuário pode continuar com qualquer uma das opções.

{

"response_type": "vp_token",

"response_mode": "dc_api.jwt", // change this to dc_api if you want to demo with a non encrypted response.

"nonce": "1234",

"dcql_query": {

"credentials": [

{

"id": "mdl-request",

"format": "mso_mdoc",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL"

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

},

{ // Credential type 2

"id": "id_pass-request",

"format": "mso_mdoc",

"meta": {

"doctype_value": "com.google.wallet.idcard.1"

},

"claims": [

{

"path": [

"org.iso.18013.5.1",

"family_name"

],

"intent_to_retain": false // set this to true if you are saving the value of the field

},

{

"path": [

"org.iso.18013.5.1",

"given_name"

],

"intent_to_retain": false

},

{

"path": [

"org.iso.18013.5.1",

"age_over_18"

],

"intent_to_retain": false

}

]

}

]

credential_sets : [

{

"options": [

[ "mdl-request" ],

[ "id_pass-request" ]

]

}

]

},

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

"kty": "EC",

"crv": "P-256",

"x": "pDe667JupOe9pXc8xQyf_H03jsQu24r5qXI25x_n1Zs",

"y": "w-g0OrRBN7WFLX3zsngfCWD3zfor5-NLHxJPmzsSvqQ",

"use": "enc",

"kid" : "1", // This is required

"alg" : "ECDH-ES", // This is required

}

]

},

"vp_formats_supported": {

"mso_mdoc": {

"deviceauth_alg_values": [

-7

],

"isserauth_alg_values": [

-7

]

}

}

}

}

Você pode solicitar qualquer número de atributos compatíveis de qualquer credencial de identidade armazenada na Carteira do Google.

Solicitações assinadas

Para aumentar a segurança e garantir a integridade das solicitações de autenticação, implemente solicitações assinadas (também conhecidas como solicitações de autorização seguras por JWT ou JAR). Consulte a documentação do openID4VP para mais detalhes.

Ao contrário das solicitações não assinadas, em que os parâmetros são enviados como JSON bruto, uma solicitação assinada encapsula sua solicitação de apresentação verificável em um JSON Web Token (JWT) assinado criptograficamente. Isso oferece dois benefícios principais:

- Integridade:garante que a solicitação não foi adulterada.

- Mecanismos alternativos de autenticação (PKI x509): provam à Carteira do Google que a solicitação foi originada de um verificador que possui a chave pública específica registrada na Carteira do Google.

Pré-requisitos

Antes de implementar as mudanças de código para solicitação assinada, verifique se você tem:

- Chave privada:você precisa de uma chave privada (por exemplo, Curva elíptica

ES256ou RSA) para assinar a solicitação gerenciada no servidor. - Certificado:você precisa de um certificado X.509 padrão derivado do seu par de chaves.

- Registro:verifique se o certificado público está registrado na Carteira do Google. Entre em contato com nossa equipe de suporte em

wallet-identity-rp-support@google.com

Atualizar a lógica de construção de solicitações

A principal mudança envolve usar sua chave privada e encapsular o payload em um JWS.

def construct_openid4vp_request(

doctypes: list[str],

requested_fields: list[dict],

nonce_base64: str,

jwe_encryption_public_jwk: jwk.JWK,

is_zkp_request: bool,

is_signed_request: bool,

state: dict,

origin: str

) -> dict:

# ... [Existing logic to build 'presentation_definition' and basic 'request_payload'] ...

# ------------------------------------------------------------------

# SIGNED REQUEST IMPLEMENTATION (JAR)

# ------------------------------------------------------------------

if is_signed_request:

try:

# 1. Load the Verifier's Certificate

# We must load the PEM string into a cryptography x509 object

verifier_cert_obj = x509.load_pem_x509_certificate(

CERTIFICATE.encode('utf-8'),

backend=default_backend()

)

# 2. Calculate Client ID (x509_hash)

# We calculate the SHA-256 hash of the DER-encoded certificate.

cert_der = verifier_cert_obj.public_bytes(serialization.Encoding.DER)

verifier_fingerprint_bytes = hashlib.sha256(cert_der).digest()

# Create a URL-safe Base64 hash (removing padding '=')

verifier_fingerprint_b64 = base64.urlsafe_b64encode(verifier_fingerprint_bytes).decode('utf-8').rstrip("=")

# Format the client_id as required by the spec

client_id = f'x509_hash:{verifier_fingerprint_b64}'

# 3. Update Request Payload with JAR specific fields

request_payload["client_id"] = client_id

# Explicitly set expected origins to prevent relay attacks

if origin:

request_payload["expected_origins"] = [origin]

# 4. Create Signed JWT (JWS)

# Load the signing private key

signing_key = jwk.JWK.from_pem(PRIVATE_KEY.encode('utf-8'))

# Initialize JWS with the JSON payload

jws_token = jws.JWS(json.dumps(request_payload).encode('utf-8'))

# Construct the JOSE Header

# 'x5c' (X.509 Certificate Chain) is critical: it allows the wallet

# to validate your key against the one registered in the console.

x5c_value = base64.b64encode(cert_der).decode('utf-8')

protected_header = {

"alg": "ES256", # Algorithm (e.g., ES256 or RS256)

"typ": "oauth-authz-req+jwt", # Standard type for JAR

"kid": "1", # Key ID

"x5c": [x5c_value] # Embed the certificate

}

# Sign the token

jws_token.add_signature(

key=signing_key,

alg=None,

protected=json_encode(protected_header)

)

# 5. Return the Request Object

# Instead of returning the raw JSON, we return the signed JWT string

# under the 'request' key.

return {"request": jws_token.serialize(compact=True)}

except Exception as e:

print(f"Error signing OpenID4VP request: {e}")

return None

# ... [Fallback for unsigned requests] ...

return request_payload

No app

Para solicitar credenciais de identidade dos seus apps Android, siga estas etapas:

Atualizar dependências

No build.gradle do projeto, atualize as dependências para usar o Gerenciador de credenciais (beta):

dependencies {

implementation("androidx.credentials:credentials:1.5.0-beta01")

implementation("androidx.credentials:credentials-play-services-auth:1.5.0-beta01")

}

Configurar o Gerenciador de credenciais

Para configurar e inicializar um objeto CredentialManager, adicione uma lógica parecida

com esta:

// Use your app or activity context to instantiate a client instance of CredentialManager.

val credentialManager = CredentialManager.create(context)

Solicitar atributos de identidade

Em vez de especificar parâmetros individuais para solicitações de identidade, o app fornece todos eles juntos como uma string JSON dentro do CredentialOption. O Credential Manager transmite essa string JSON para as carteiras digitais disponíveis sem examinar o conteúdo dela. Cada carteira é responsável por: - Analisar a string JSON para entender a solicitação de identidade. - Determinar quais das credenciais armazenadas, se houver, atendem à solicitação.

Recomendamos que os parceiros criem as solicitações no servidor, mesmo para integrações de apps Android.

Você vai usar o requestJson do Formato da solicitação

como o request na chamada da função GetDigitalCredentialOption().

// The request in the JSON format to conform with

// the JSON-ified Digital Credentials API request definition.

val requestJson = generateRequestFromServer()

val digitalCredentialOption =

GetDigitalCredentialOption(requestJson = requestJson)

// Use the option from the previous step to build the `GetCredentialRequest`.

val getCredRequest = GetCredentialRequest(

listOf(digitalCredentialOption)

)

coroutineScope.launch {

try {

val result = credentialManager.getCredential(

context = activityContext,

request = getCredRequest

)

verifyResult(result)

} catch (e : GetCredentialException) {

handleFailure(e)

}

}

Verificar e validar a resposta

Depois de receber uma resposta da carteira, verifique se ela foi bem-sucedida e contém a resposta credentialJson.

// Handle the successfully returned credential.

fun verifyResult(result: GetCredentialResponse) {

val credential = result.credential

when (credential) {

is DigitalCredential -> {

val responseJson = credential.credentialJson

validateResponseOnServer(responseJson) // make a server call to validate the response

}

else -> {

// Catch any unrecognized credential type here.

Log.e(TAG, "Unexpected type of credential ${credential.type}")

}

}

}

// Handle failure.

fun handleFailure(e: GetCredentialException) {

when (e) {

is GetCredentialCancellationException -> {

// The user intentionally canceled the operation and chose not

// to share the credential.

}

is GetCredentialInterruptedException -> {

// Retry-able error. Consider retrying the call.

}

is NoCredentialException -> {

// No credential was available.

}

else -> Log.w(TAG, "Unexpected exception type ${e::class.java}")

}

}

A resposta credentialJson contém um identityToken (JWT) criptografado,

definido pelo W3C. O app Carteira é responsável por criar essa resposta.

Exemplo:

{

"protocol" : "openid4vp-v1-unsigned",

"data" : {

<encrpted_response>

}

}

Você vai transmitir essa resposta de volta ao servidor para validar a autenticidade dela. Confira as etapas para validar a resposta de credencial.

Web

Para solicitar credenciais de identidade usando a API Digital Credentials no Chrome ou em outros navegadores compatíveis, faça a seguinte solicitação.

const credentialResponse = await navigator.credentials.get({

digital : {

requests : [

{

protocol: "openid4vp-v1-unsigned",

data: {<credential_request>} // This is an object, shouldn't be a string.

}

]

}

})

Envie a resposta dessa API de volta ao servidor para validar a resposta de credencial.

Etapas para validar a resposta da credencial

Ao receber o identityToken criptografado do seu app ou site, há várias validações que você precisa realizar antes de confiar na resposta.

Descriptografar a resposta usando a chave privada

A primeira etapa é descriptografar o token usando a chave privada salva e obter um JSON de resposta.

Exemplo em Python:

from jwcrypto import jwe, jwk # Retrieve the Private Key from Datastore reader_private_jwk = jwk.JWK.from_json(jwe_private_key_json_str) # Save public key thumbprint for session transcript encryption_public_jwk_thumbprint = reader_private_jwk.thumbprint() # Decrypt the JWE encrypted response from Google Wallet jwe_object = jwe.JWE() jwe_object.deserialize(encrypted_jwe_response_from_wallet) jwe_object.decrypt(reader_private_jwk) decrypted_payload_bytes = jwe_object.payload decrypted_data = json.loads(decrypted_payload_bytes)decrypted_datavai resultar em um JSONvp_tokenque contém a credencial{ "vp_token": { "cred1": ["<base64UrlNoPadding_encoded_credential>"] // This applies to OpenID4VP 1.0 spec. } }Criar a transcrição da sessão

A próxima etapa é criar o SessionTranscript da ISO/IEC 18013-5:2021 com uma estrutura de transferência específica para Android ou Web:

SessionTranscript = [ null, // DeviceEngagementBytes not available null, // EReaderKeyBytes not available [ "OpenID4VPDCAPIHandover", AndroidHandoverDataBytes // BrowserHandoverDataBytes for Web ] ]Para transferências no Android e na Web, use o mesmo nonce que você usou para gerar

credential_request.Transferência do Android

AndroidHandoverData = [ origin, // "android:apk-key-hash:<base64SHA256_ofAppSigningCert>", nonce, // nonce that was used to generate credential request, encryption_public_jwk_thumbprint, // Encryption public key (JWK) Thumbprint ] AndroidHandoverDataBytes = hashlib.sha256(cbor2.dumps(AndroidHandoverData)).digest()

Transferência de navegador

BrowserHandoverData =[ origin, // Origin URL nonce, // nonce that was used to generate credential request encryption_public_jwk_thumbprint, // Encryption public key (JWK) Thumbprint ] BrowserHandoverDataBytes = hashlib.sha256(cbor2.dumps(BrowserHandoverData)).digest()

Usando o

SessionTranscript, o DeviceResponse precisa ser validado de acordo com a cláusula 9 da norma ISO/IEC 18013-5:2021. Isso inclui várias etapas, como:Verifique o certificado do emissor do estado. Consulte os certificados IACA do emissor compatível.

Verificar assinatura da MSO (seção 9.1.2 da 18013-5)

Calcular e verificar ValueDigests para elementos de dados (seção 9.1.2 da norma 18013-5)

Verificar a assinatura

deviceSignature(seção 9.1.3 da norma 18013-5)

{

"version": "1.0",

"documents": [

{

"docType": "org.iso.18013.5.1.mDL",

"issuerSigned": {

"nameSpaces": {...}, // contains data elements

"issuerAuth": [...] // COSE_Sign1 w/ issuer PK, mso + sig

},

"deviceSigned": {

"nameSpaces": 24(<< {} >>), // empty

"deviceAuth": {

"deviceSignature": [...] // COSE_Sign1 w/ device signature

}

}

}

],

"status": 0

}

Criar sua solução

Para criar sua solução, consulte a implementação de referência de verificadores de identidade no GitHub.

Verificação com base em prova de conhecimento zero (ZKP, na sigla em inglês)

A prova de conhecimento zero (ZKP) é um método criptográfico que permite que um indivíduo (o provador) demonstre a um verificador que ele possui uma determinada informação de identidade ou atende a um critério específico (por exemplo, tem mais de 18 anos, possui uma credencial válida) sem revelar os dados reais. Basicamente, é uma maneira de confirmar a veracidade de uma declaração sobre a identidade de alguém mantendo os detalhes sensíveis em sigilo.

Os sistemas de identidade digital que dependem do compartilhamento direto de dados de identidade geralmente exigem que os usuários compartilhem informações pessoais em excesso, aumentando o risco de violações de dados e roubo de identidade. As ZKPs oferecem uma mudança de paradigma, permitindo a verificação com divulgação mínima.

Principais conceitos de ZKPs em identidade digital:

- Proponente: o indivíduo que tenta provar um aspecto da própria identidade.

- Verificador: a entidade que solicita a comprovação de um atributo de identidade.

- A prova: um protocolo criptográfico que permite ao provador convencer o verificador da veracidade da declaração sem revelar as informações secretas.

Propriedades principais das provas de conhecimento zero:

- Completude: se a declaração for verdadeira e o provador e o verificador forem honestos, o verificador será convencido.

- Solidez: se a declaração for falsa, um provador desonesto não poderá (com probabilidade muito alta) convencer um verificador honesto de que ela é verdadeira.

- Conhecimento zero: o verificador não aprende nada além do fato de que a declaração é verdadeira. Nenhum dado real da identidade do provador é exposto.

Para receber uma prova de conhecimento zero da Carteira do Google, mude o

formato da solicitação para mso_mdoc_zk e adicione zk_system_type à sua Solicitação

...

"dcql_query": {

"credentials": [{

"id": "cred1",

"format": "mso_mdoc_zk",

"meta": {

"doctype_value": "org.iso.18013.5.1.mDL"

"zk_system_type": [

{

"system": "longfellow-libzk-v1",

"circuit_hash": "f88a39e561ec0be02bb3dfe38fb609ad154e98decbbe632887d850fc612fea6f", // This will differ if you need more than 1 attribute.

"num_attributes": 1, // number of attributes (in claims) this has can support

"version": 5,

"block_enc_hash": 4096,

"block_enc_sig": 2945,

}

{

"system": "longfellow-libzk-v1",

"circuit_hash": "137e5a75ce72735a37c8a72da1a8a0a5df8d13365c2ae3d2c2bd6a0e7197c7c6", // This will differ if you need more than 1 attribute.

"num_attributes": 1, // number of attributes (in claims) this has can support

"version": 6,

"block_enc_hash": 4096,

"block_enc_sig": 2945,

}

],

"verifier_message": "challenge"

},

"claims": [{

...

"client_metadata": {

"jwks": {

"keys": [ // sample request encryption key

{

...

Você vai receber uma prova de conhecimento zero criptografada da carteira. É possível validar essa prova em relação aos certificados IACA dos emissores usando a biblioteca longfellow-zk do Google.

O verifier-service contém um servidor baseado em Docker pronto para implantação que permite validar a resposta em relação a determinados certificados IACA do emissor.

Você pode modificar o certs.pem para gerenciar os certificados do emissor da IACA em que você quer confiar.

Entre em contato com o e-mail de suporte para mais detalhes:

wallet-identity-rp-support@google.com